MIKROTIK IPSEC ROAD WARRIOR

MIKROTIK IPSEC IKEv1 SERVER

In questa guida vedremo come impostare il nostro Router Mikrotik come server IPSEC IKEv1 Road Warrior in modo da connettere i nostri client anche se fossero su reti nattate.

Componenti utilizzati:

- Un CHR Mikrotik

- Un Router Mikrotik hAP ac2

- Un Router Mikrotik hAP ax Lite

- Una connessione internet con IP PUBBLICO.

- Due connessioni internet con IP NATTATO.

Livello difficoltà: Medio-alta

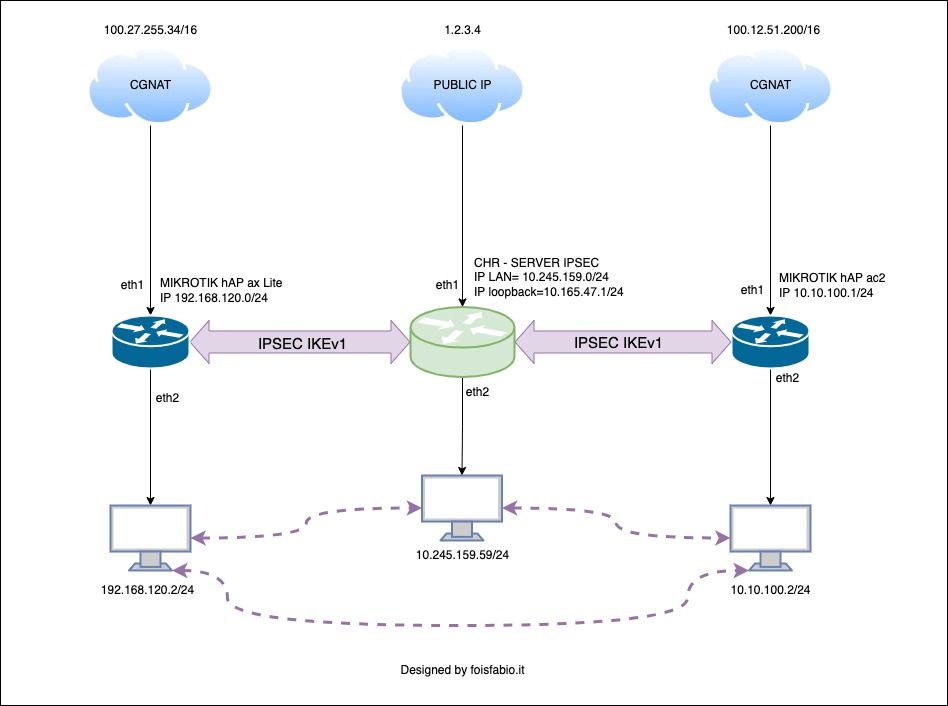

Analizziamo il seguente diagramma:

CONFIGURIAMO IL CHR MIKROTIK – SERVER IPSEC IKEv1:

A breve vedremo come configurare il CHR (Cloud Hosted Router), che sarà il nostro server IPSEC IKEv1 Road Warrior su cui potremo connettere le nostri sedi remote anche se avessero IP pubblico Nattato.

Come avrete notato, IPsec puro su Mikrotik, è implementato in maniera rustica, senza un wizard e nessun menù user-friendly. A differenza delle VPN basate su PPP (l2tp, sstp, ovpn, ecc), IPsec nasce appunto per connessioni Peer to Peer.

La modalità “Road Warrior” (Guerriero della strada) invece, nasce appunto per i lavoratori che per questioni di lavoro si devono spostare in giro per il mondo senza avere una sede fissa e spesso si trovano a doversi connettere alla rete aziendale da connessioni LTE con IP pubblico dinamico nattato, questo non renderebbe fattibile l’utilizzo di connessioni Peer to Peer.

Avete mai provato ad implementarlo in modalità Road Warrior?

Ora iniziamo con la configurazione del CHR.

Premetto che ho sul CHR ho già preconfigurato la configurazione base per poter permettere alla LAN 10.245.159.0/24 di navigare attraverso l’IP pubblico 1.2.3.4 come illustrato nel diagramma.

Ti riepilogo qui il codice della configurazione base, in maniera che possa seguire questa guida con la medesima base di partenza.

Se non hai mai configurato da zero un router Mikrotik dai uno sguardo a questa guida: “Configurazione Base Router Mikrotik“.

#---->configurazione-base-server-mikrotik

/interface bridge

add name=bridge_LAN

/interface ethernet

set [ find default-name=ether1 ] comment=Interfaccia_pubblica

set [ find default-name=ether2 ] comment=LAN----------------------------->

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-Ce country=italy disabled=no installation=indoor mode=ap-bridge ssid=GREENET wireless-protocol=802.11 \

wps-mode=disabled

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=20/40/80mhz-Ceee country=italy disabled=no frequency=5260 installation=indoor mode=ap-bridge ssid=GREENET \

wireless-protocol=802.11 wps-mode=disabled

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys supplicant-identity=MikroTik wpa2-pre-shared-key=green2805

/ip pool

add name=pool-dhcp ranges=10.245.159.100-10.245.159.200

/ip dhcp-server

add address-pool=pool-dhcp disabled=no interface=bridge_LAN lease-time=12h name=dhcp-server

/interface bridge port

add bridge=bridge_LAN interface=ether2

add bridge=bridge_LAN interface=ether3

add bridge=bridge_LAN interface=ether4

add bridge=bridge_LAN interface=ether5

add bridge=bridge_LAN interface=wlan1

add bridge=bridge_LAN interface=wlan2

/ip settings

set max-neighbor-entries=2048

/ip address

add address=1.2.3.4 interface=ether1 network=10.246.159.50

add address=10.245.159.1/24 interface=bridge_LAN network=10.245.159.0

/ip dhcp-server network

add address=10.245.159.0/24 dns-server=10.245.159.1 domain=WORKGROUP gateway=10.245.159.1 netmask=24

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,208.67.222.220

/ip dns static

add address=10.245.159.1/32 regexp=router.lan

/ip firewall filter

add action=accept chain=input connection-state=established,related,untracked

add action=drop chain=input connection-state=invalid

/ip firewall nat

add action=masquerade chain=srcnat out-interface=ether1 src-address=10.245.159.0/24

/ip route

add distance=1 gateway=10.246.159.50

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www address=10.245.159.0/24

set ssh address=10.245.159.0/24

set api disabled=yes

set winbox address=10.245.159.0/24

set api-ssl disabled=yes

/system clock

set time-zone-name=Europe/Rome

/system identity

set name=CHR-server-ipsecDopo aver Impostato la configurazione base, e hai la LAN funzionante, segui le prossime indicazioni.

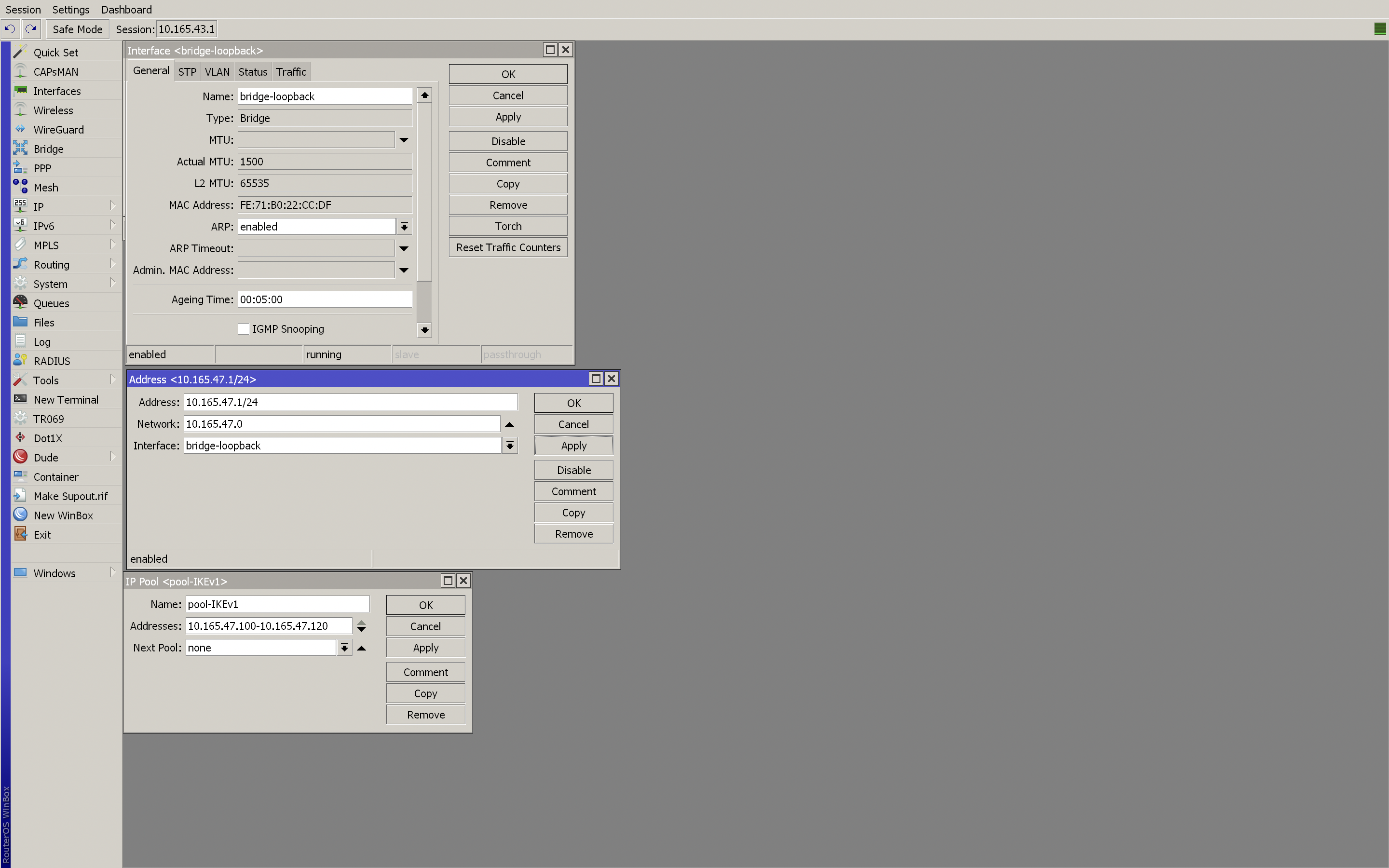

Obbiettivo 1: Configurare l’interfaccia di Loopback.

Per configurare IKEv1 in modalità Road Warrior, sarà necessario configurare i seguenti parametri:

- Crea un Nuovo Bridge e chiamalo “bridge-loopback“

- Assegna un indirizzo di una nuova subnet, all’interfaccia bridge-loopback (es. 10.165.47.1/24).

- Crea un pool nella medesima subnet e chiamalo “pool-IKEv1” (es. 10-165.47.100-10.165.47.120)

Vai in New Terminal e digita:

/interface bridge add name=bridge-loopback

/ip address add address=10.165.47.1/24 interface=bridge-loopback network=10.165.47.0

/ip pool add name=pool-IKEv1 ranges=10.165.47.100-10.165.47.120

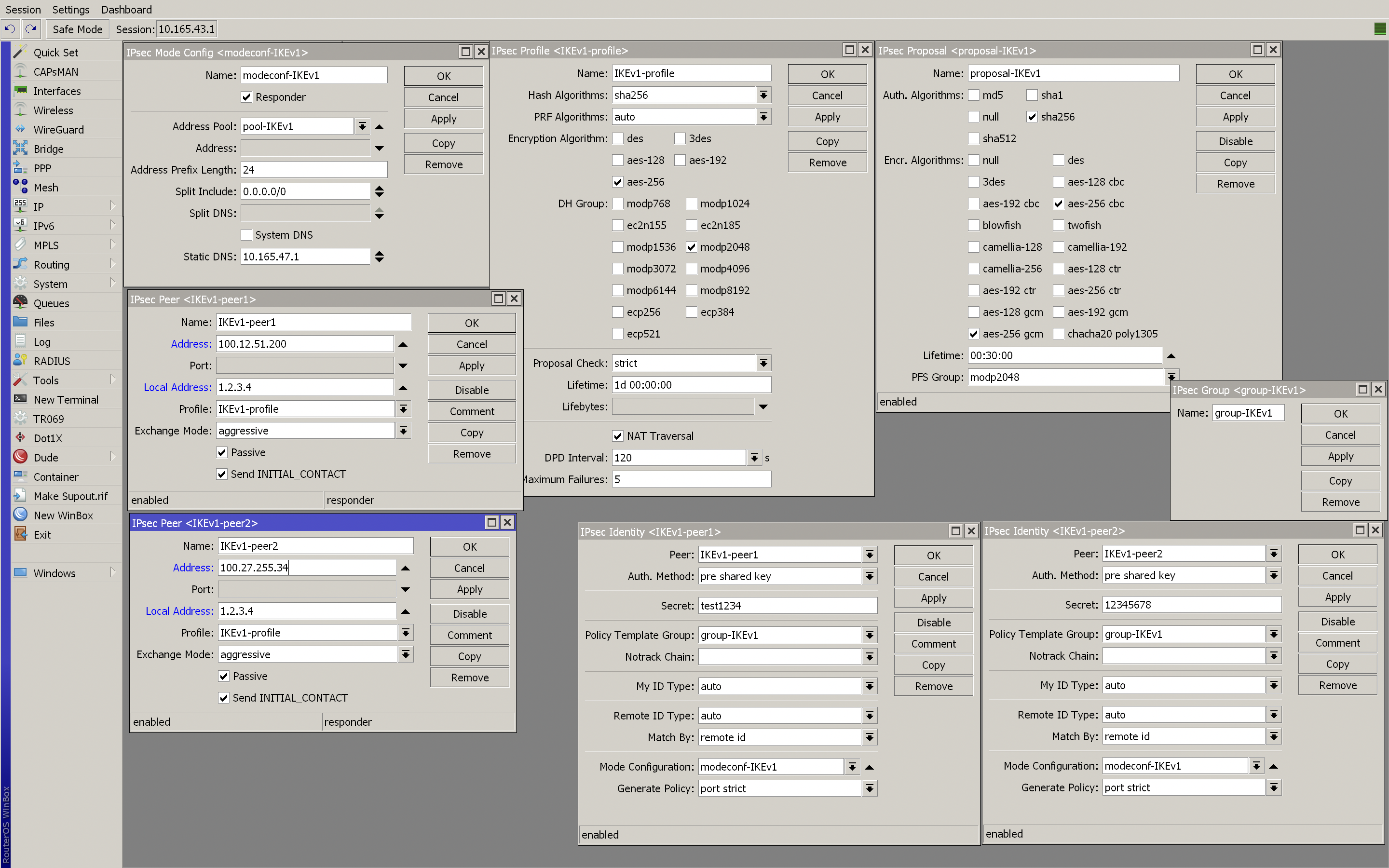

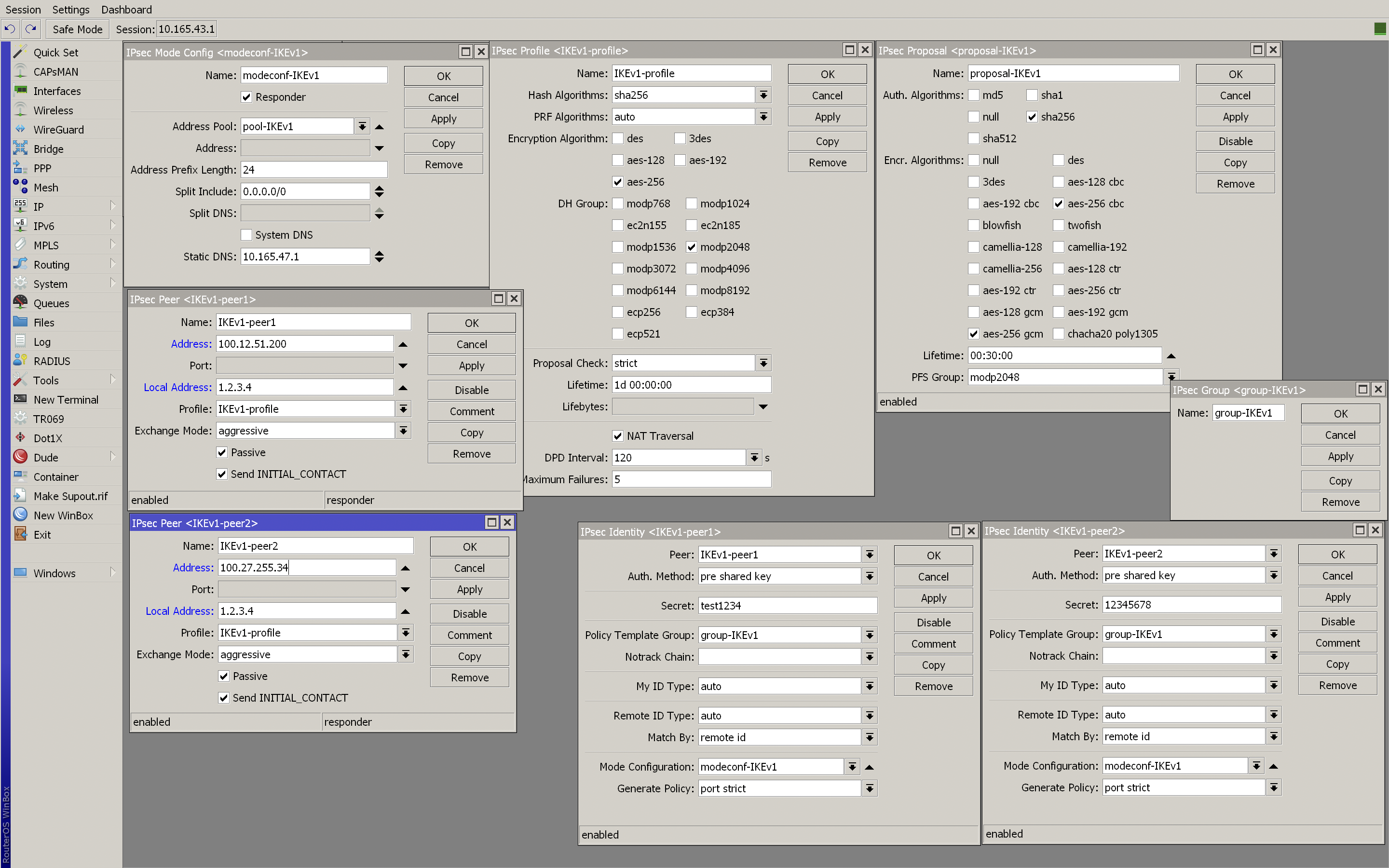

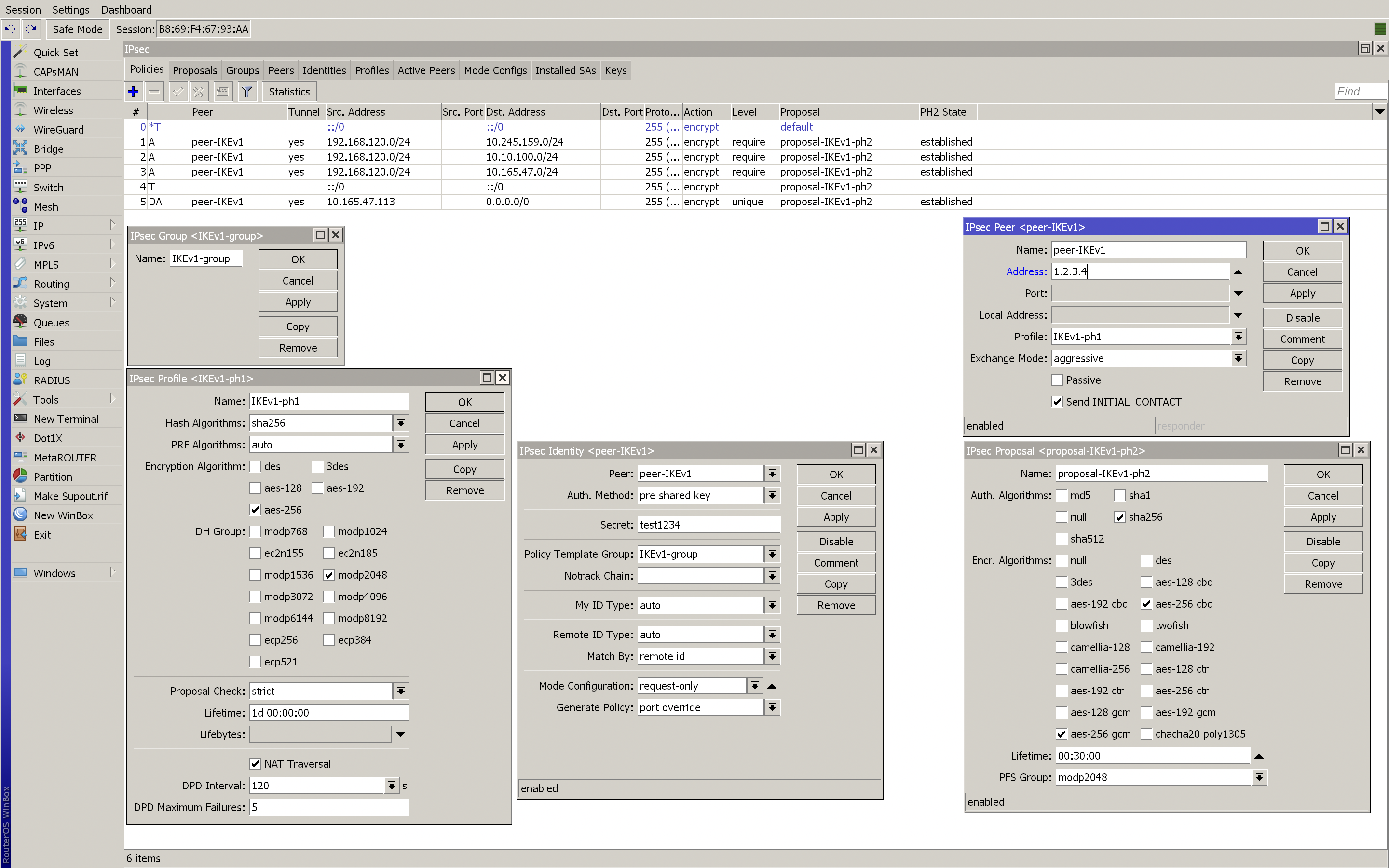

Obbiettivo 2: Configurare il server IKEv1

N.B Nel seguente codice.rsc, vengono inseriti gli indirizzi IP come da diagramma, dovrai modificarli con quelli della tua Rete.

Vai in New Terminal e digita:

/ip firewall address-list

add address=10.10.100.0/24 list=LAN-remote-IKEv1

add address=192.168.120.0/24 list=LAN-remote-IKEv1

add address=10.165.47.0/24 list=LAN-remote-IKEv1

/ip firewall nat

set dst-address-list=!LAN-remote-IKEv1 numbers=0

add chain=srcnat src-address-list=LAN-remote-IKEv1 action=accept

/ip ipsec mode-config

add address-pool=pool-IKEv1 name=modeconf-IKEv1 split-include=0.0.0.0/0 static-dns=\

10.165.47.1 system-dns=no

/ip ipsec policy group add name=group-IKEv1

/ip ipsec profile

add dh-group=modp2048 enc-algorithm=aes-256 hash-algorithm=sha256 name=IKEv1-profile \

proposal-check=strict

/ip ipsec peer

add address=100.12.51.200/32 exchange-mode=aggressive local-address=1.2.3.4 \

name=IKEv1-peer1 passive=yes profile=IKEv1-profile

add address=100.27.255.34/32 exchange-mode=aggressive local-address=1.2.3.4 \

name=IKEv1-peer2 passive=yes profile=IKEv1-profile

/ip ipsec proposal add auth-algorithms=sha256 enc-algorithms=aes-256-cbc,aes-256-gcm name=\

proposal-IKEv1 pfs-group=modp2048

/ip ipsec identity

add generate-policy=port-strict mode-config=modeconf-IKEv1 peer=IKEv1-peer1 \

policy-template-group=group-IKEv1 secret=test1234

add generate-policy=port-strict mode-config=modeconf-IKEv1 peer=IKEv1-peer2 \

policy-template-group=group-IKEv1 secret=12345678

/ip ipsec policy

add dst-address=10.165.47.0/24 group=group-IKEv1 proposal=proposal-IKEv1 \

src-address=0.0.0.0/0 template=yes

add dst-address=192.168.120.0/24 peer=IKEv1-peer1 proposal=proposal-IKEv1 \

src-address=10.245.159.0/24 tunnel=yes

add dst-address=192.168.120.0/24 peer=IKEv1-peer1 proposal=proposal-IKEv1 \

src-address=10.165.47.0/24 tunnel=yes

add dst-address=192.168.120.0/24 peer=IKEv1-peer1 proposal=proposal-IKEv1 \

src-address=10.10.100.0/24 tunnel=yes

add dst-address=10.10.100.0/24 peer=IKEv1-peer2 proposal=proposal-IKEv1 \

src-address=10.245.159.0/24 tunnel=yes

add dst-address=10.10.100.0/24 peer=IKEv1-peer2 proposal=proposal-IKEv1 \

src-address=10.165.47.0/24 tunnel=yes

add dst-address=10.10.100.0/24 peer=IKEv1-peer2 proposal=proposal-IKEv1 \

src-address=192.168.120.0/24 tunnel=yes

Per il momento sospendiamo le configurazioni del CHR e passiamo alla configurazione del client1 (hAP ac2 Mikrotik).

CONFIGURIAMO IL CLIENT 1 – MIKROTIK IN MODALITA’ IPSEC ROAD WARRIOR.

Anche in questo caso ho già preconfigurato la configurazione base per poter permettere alla LAN 192.168.120.0/24 di navigare attraverso l’IP pubblico nattato (CGNAT) 100.12.51.200 come illustrato nel diagramma.

Ti riepilogo qui il codice della configurazione base, in maniera che possa seguire questa guida con la medesima base di partenza.

#---->configurazione-base-client1-mikrotik

/interface bridge

add name=bridge_LAN

/interface ethernet

set [ find default-name=ether1 ] comment=Interfaccia_pubblica

set [ find default-name=ether2 ] comment=LAN----------------------------->

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-Ce country=italy disabled=no installation=indoor mode=ap-bridge ssid=GREENET wireless-protocol=802.11 \

wps-mode=disabled

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=20/40/80mhz-Ceee country=italy disabled=no frequency=5260 installation=indoor mode=ap-bridge ssid=GREENET \

wireless-protocol=802.11 wps-mode=disabled

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys supplicant-identity=MikroTik wpa2-pre-shared-key=green2805

/ip pool

add name=pool-dhcp ranges=192.168.120.100-192.168.120.200

/ip dhcp-server

add address-pool=pool-dhcp disabled=no interface=bridge_LAN lease-time=12h name=dhcp-server

/interface bridge port

add bridge=bridge_LAN interface=ether2

add bridge=bridge_LAN interface=ether3

add bridge=bridge_LAN interface=ether4

add bridge=bridge_LAN interface=ether5

add bridge=bridge_LAN interface=wlan1

add bridge=bridge_LAN interface=wlan2

/ip settings

set max-neighbor-entries=2048

/ip address

add address=100.12.51.200/32 interface=ether1 network=100.0.159.1

add address=192.168.120.1/24 interface=bridge_LAN network=192.168.120.0

/ip dhcp-server network

add address=192.168.120.0/24 dns-server=192.168.120.1 domain=WORKGROUP gateway=192.168.120.1 netmask=24

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,208.67.222.220

/ip dns static

add address=192.168.120.1 regexp=router.lan

/ip firewall filter

add action=accept chain=input connection-state=established,related,untracked

add action=drop chain=input connection-state=invalid

/ip firewall nat

add action=masquerade chain=srcnat out-interface=ether1 src-address=192.168.120.0/24

/ip route

add distance=1 gateway=100.0.159.1

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www address=192.168.120.0/24

set ssh address=192.168.120.0/24

set api disabled=yes

set winbox address=192.168.120.0/24

set api-ssl disabled=yes

/system clock

set time-zone-name=Europe/Rome

/system identity

set name=client1-ipsecDopo aver Impostato la configurazione base, e hai la LAN funzionante, segui le prossime indicazioni.

Obbiettivo 3: Configurare il client1 IKEv1

Vai in New Terminal e digita:

/ip firewall address-list

add address=10.10.100.0/24 list=LAN-remote-IKEv1

add address=10.245.159.0/24 list=LAN-remote-IKEv1

add address=10.165.47.0/24 list=LAN-remote-IKEv1

/ip firewall nat

set dst-address-list=!LAN-remote-IKEv1 numbers=0

add chain=srcnat src-address-list=LAN-remote-IKEv1 action=accept

/ip ipsec policy group add name=IKEv1

/ip ipsec profile

add dh-group=modp2048 enc-algorithm=aes-256 hash-algorithm=sha256 name=\

IKEv1-ph2 proposal-check=strict

/ip ipsec peer

add address=1.2.3.4/32 exchange-mode=aggressive name=peer-IKEv1 profile=IKEv1-ph2

/ip ipsec proposal

add auth-algorithms=sha256 enc-algorithms=aes-256-cbc,aes-256-gcm name=\

proposal-IKEv1 pfs-group=modp2048

/ip ipsec identity

add generate-policy=port-override mode-config=request-only peer=peer-IKEv1 \

policy-template-group=IKEv1 secret=test1234

/ip ipsec policy

add group=IKEv1 proposal=proposal-IKEv1 template=yes

add dst-address=10.245.159.0/24 peer=peer-IKEv1 proposal=proposal-IKEv1 \

src-address=192.168.120.0/24 tunnel=yes

add dst-address=10.10.100.0/24 peer=peer-IKEv1 proposal=proposal-IKEv1 \

src-address=192.168.120.0/24 tunnel=yes

add dst-address=10.165.47.0/24 peer=peer-IKEv1 proposal=proposal-IKEv1 \

src-address=192.168.120.0/24 tunnel=yes

/ip cloud set ddns-enabled=yes ddns-update-interval=1m

Come possiamo notare le policy di fase 2 del client 1 sono passate in established.

Passiamo alla configurazione del client2 (hAP ax Lite Mikrotik).

CONFIGURIAMO IL CLIENT 2 – MIKROTIK IN MODALITA’ IPSEC ROAD WARRIOR.

Anche in questo caso ho già preconfigurato la configurazione base per poter permettere alla LAN 10.10.100.0/24 di navigare attraverso l’IP pubblico nattato (CGNAT) 100.27.255.34 come illustrato nel diagramma.

Ti riepilogo qui il codice della configurazione base, in maniera che possa seguire questa guida con la medesima base di partenza.

#---->configurazione-base-client2-mikrotik

/interface bridge

add name=bridge_LAN

/interface ethernet

set [ find default-name=ether1 ] comment=Interfaccia_pubblica

set [ find default-name=ether2 ] comment=LAN----------------------------->

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-Ce country=italy disabled=no installation=indoor mode=ap-bridge ssid=GREENET wireless-protocol=802.11 \

wps-mode=disabled

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=20/40/80mhz-Ceee country=italy disabled=no frequency=5260 installation=indoor mode=ap-bridge ssid=GREENET \

wireless-protocol=802.11 wps-mode=disabled

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys supplicant-identity=MikroTik wpa2-pre-shared-key=green2805

/ip pool

add name=pool-dhcp ranges=10.10.100.100-10.10.100.200

/ip dhcp-server

add address-pool=pool-dhcp disabled=no interface=bridge_LAN lease-time=12h name=dhcp-server

/interface bridge port

add bridge=bridge_LAN interface=ether2

add bridge=bridge_LAN interface=ether3

add bridge=bridge_LAN interface=ether4

add bridge=bridge_LAN interface=ether5

add bridge=bridge_LAN interface=wlan1

add bridge=bridge_LAN interface=wlan2

/ip settings

set max-neighbor-entries=2048

/ip address

add address=100.27.255.34/32 interface=ether1 network=100.10.19.1

add address=10.10.100.1/24 interface=bridge_LAN network=10.10.100.0

/ip dhcp-server network

add address=10.10.100.0/24 dns-server=10.10.100.1 domain=WORKGROUP gateway=10.10.100.1 netmask=24

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,208.67.222.220

/ip dns static

add address=10.10.100.1 regexp=router.lan

/ip firewall filter

add action=accept chain=input connection-state=established,related,untracked

add action=drop chain=input connection-state=invalid

/ip firewall nat

add action=masquerade chain=srcnat out-interface=ether1 src-address=192.168.120.0/24

/ip route

add distance=1 gateway=100.10.19.1

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www address=10.10.100.0/24

set ssh address=10.10.100.0/24

set api disabled=yes

set winbox address=10.10.100.0/24

set api-ssl disabled=yes

/system clock

set time-zone-name=Europe/Rome

/system identity

set name=client2-ipsecDopo aver Impostato la configurazione base, e hai la LAN funzionante, segui le prossime indicazioni.

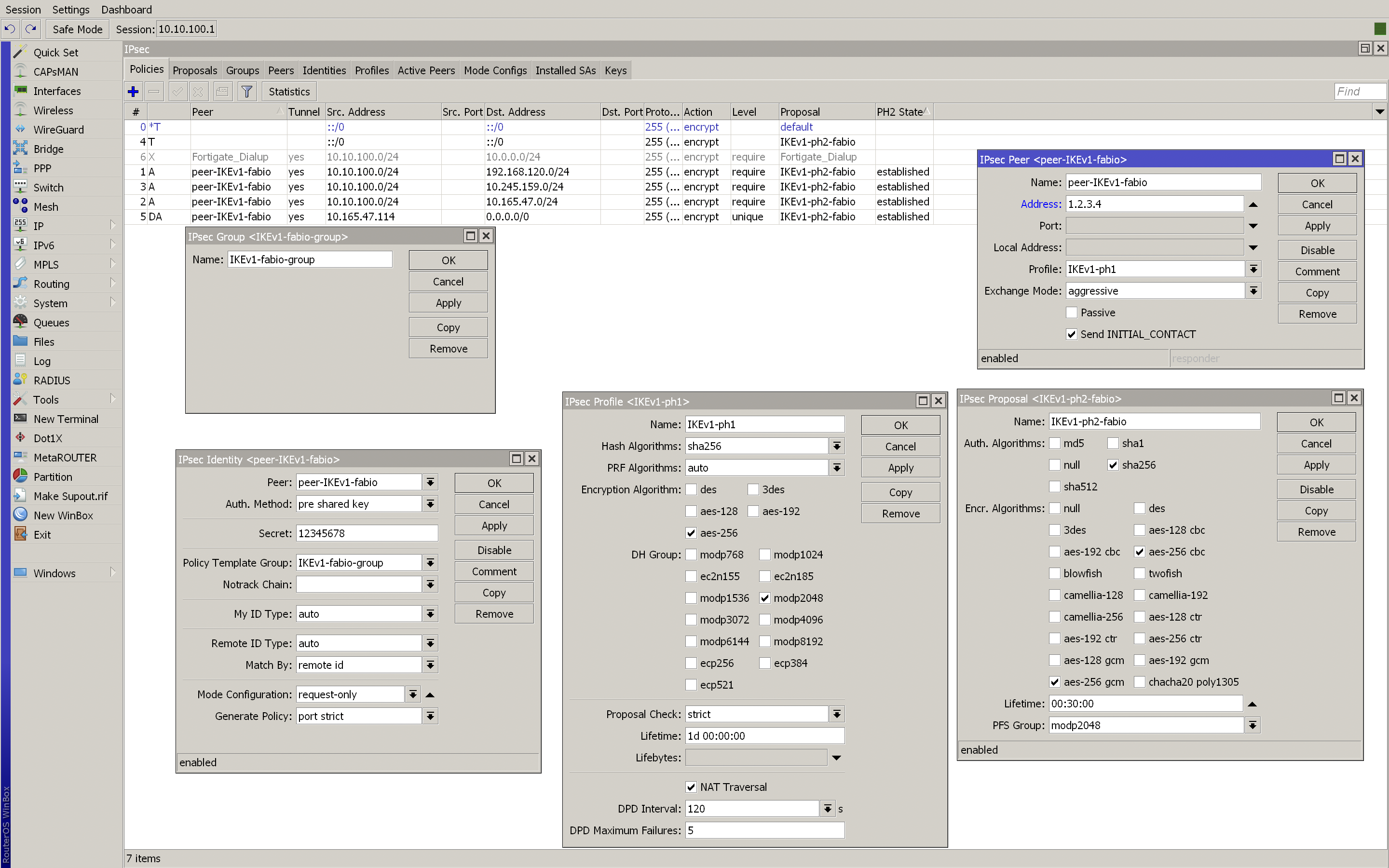

Obbiettivo 4: Configurare il client2 IKEv1

Vai in New Terminal e digita:

/ip firewall address-list

add address=192.168.120.0/24 list=LAN-remote-IKEv1

add address=10.245.159.0/24 list=LAN-remote-IKEv1

add address=10.165.47.0/24 list=LAN-remote-IKEv1

/ip firewall nat

set dst-address-list=!LAN-remote-IKEv1 numbers=0

add chain=srcnat src-address-list=LAN-remote-IKEv1 action=accept

/ip ipsec policy group add name=IKEv1-fabio-group

/ip ipsec profile

add dh-group=modp2048 enc-algorithm=aes-256 hash-algorithm=sha256 name=\

IKEv1-ph1 proposal-check=strict

/ip ipsec peer

add address=1.2.3.4/32 exchange-mode=aggressive name=peer-IKEv1-fabio profile=IKEv1-ph1

/ip ipsec proposal

add auth-algorithms=sha256 enc-algorithms=aes-256-cbc,aes-256-gcm name=\

IKEv1-ph2-fabio pfs-group=modp2048

/ip ipsec identity

add generate-policy=port-override mode-config=request-only peer=peer-IKEv1-fabio \

policy-template-group=IKEv1 secret=12345678

/ip ipsec policy

add group=IKEv1 proposal=proposal-IKEv1 template=yes

add dst-address=10.245.159.0/24 peer=peer-IKEv1-fabio proposal=IKEv1-ph2-fabio \

src-address=10.10.100.0/24 tunnel=yes

add dst-address=192.168.120.0/24 peer=peer-IKEv1-fabio proposal=IKEv1-ph2-fabio \

src-address=10.10.100.0/24 tunnel=yes

add dst-address=10.165.47.0/24 peer=peer-IKEv1-fabio proposal=IKEv1-ph2-fabio \

src-address=10.10.100.0/24 tunnel=yes

/ip cloud set ddns-enabled=yes ddns-update-interval=1m

Come possiamo notare le policy di fase 2 del client 2 sono passate in established.

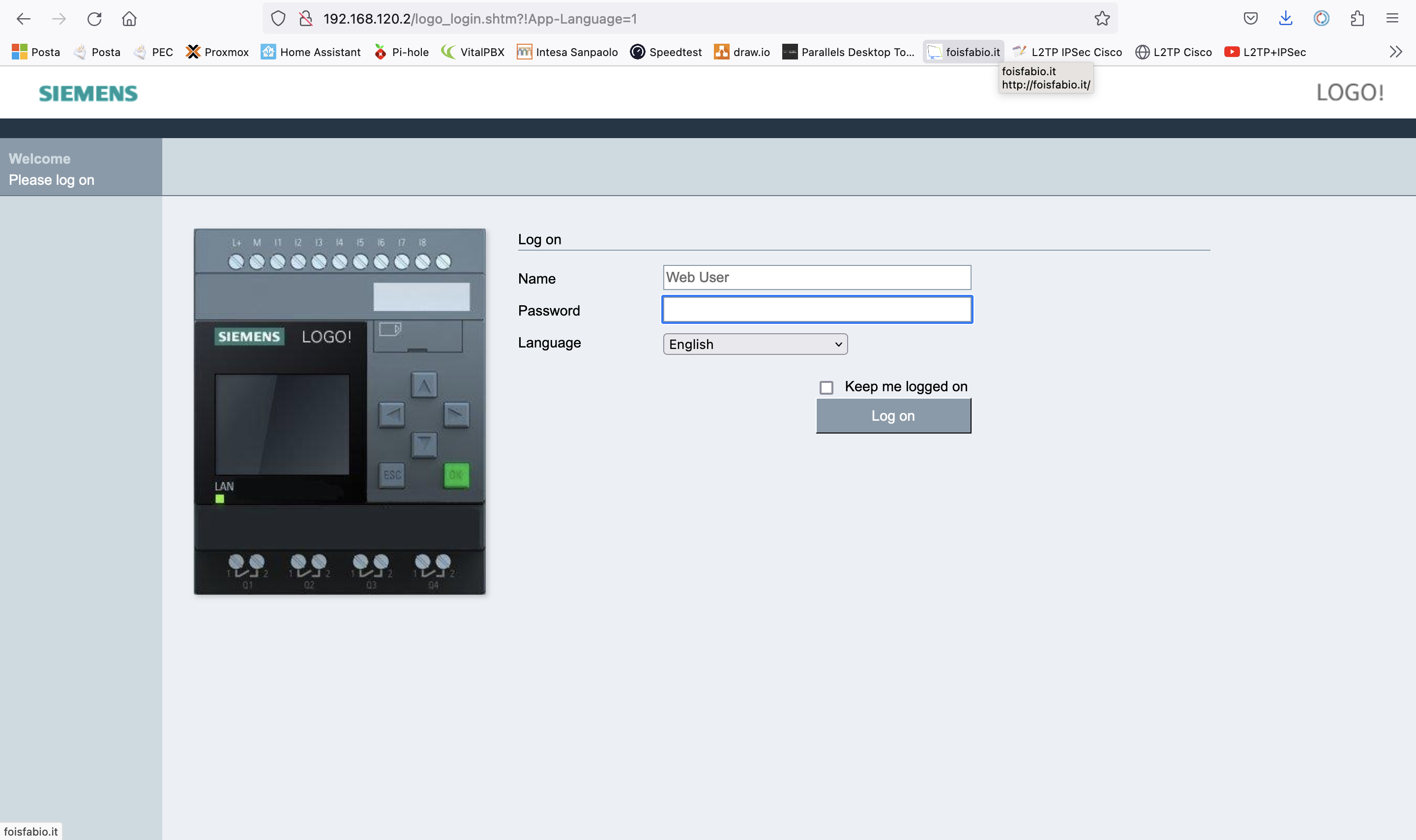

Obbiettivo 5: Testare la connessione Tra il Server CHR e i Client:

Come possiamo notare accediamo anche ad un web server sito nella LAN del client1:

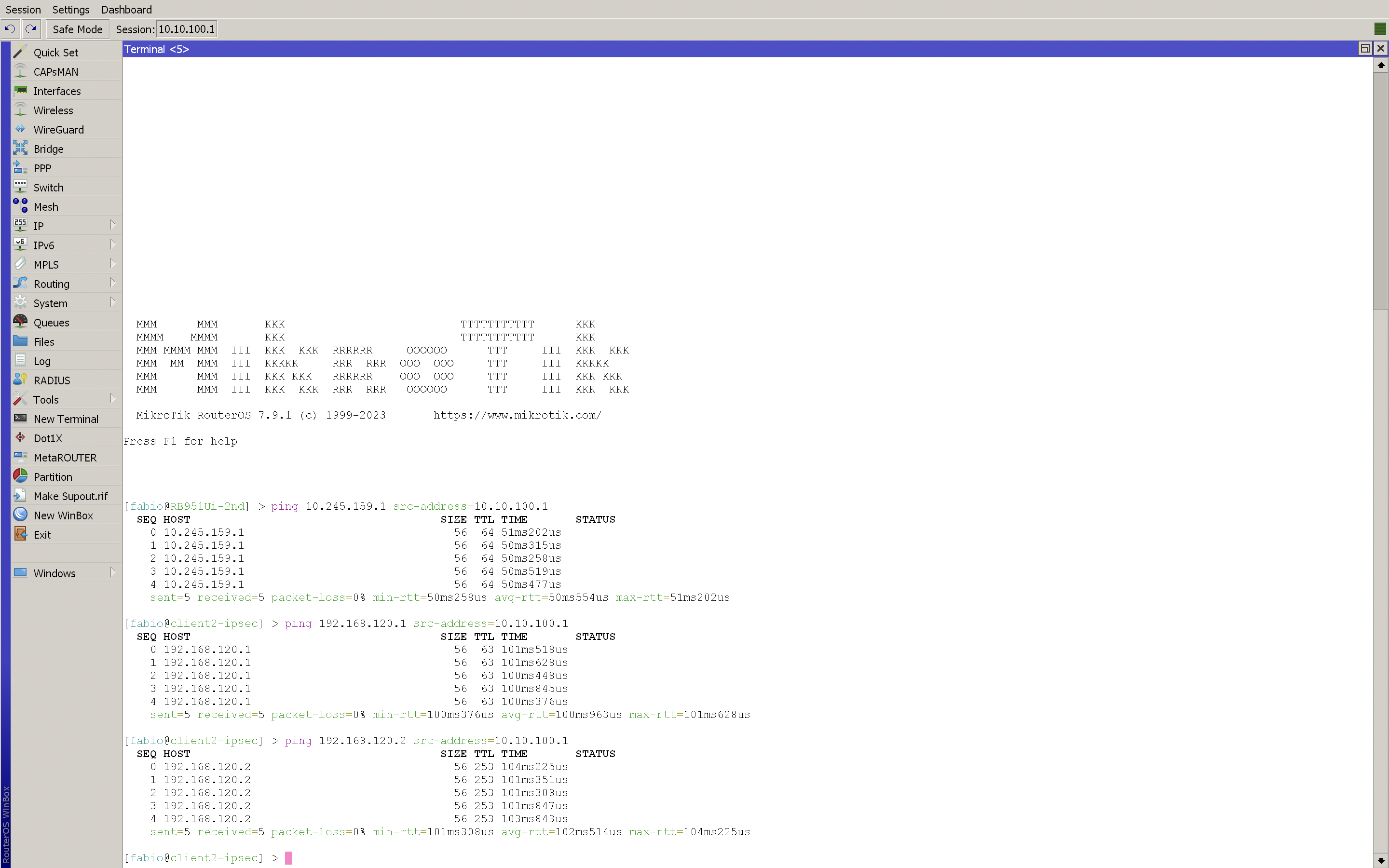

Obbiettivo 6: Testare la connessione tra il Client 1 verso il server e verso Client 2

Obbiettivo 7: Testare la connessione tra il Client 2 verso il server e verso Client 1

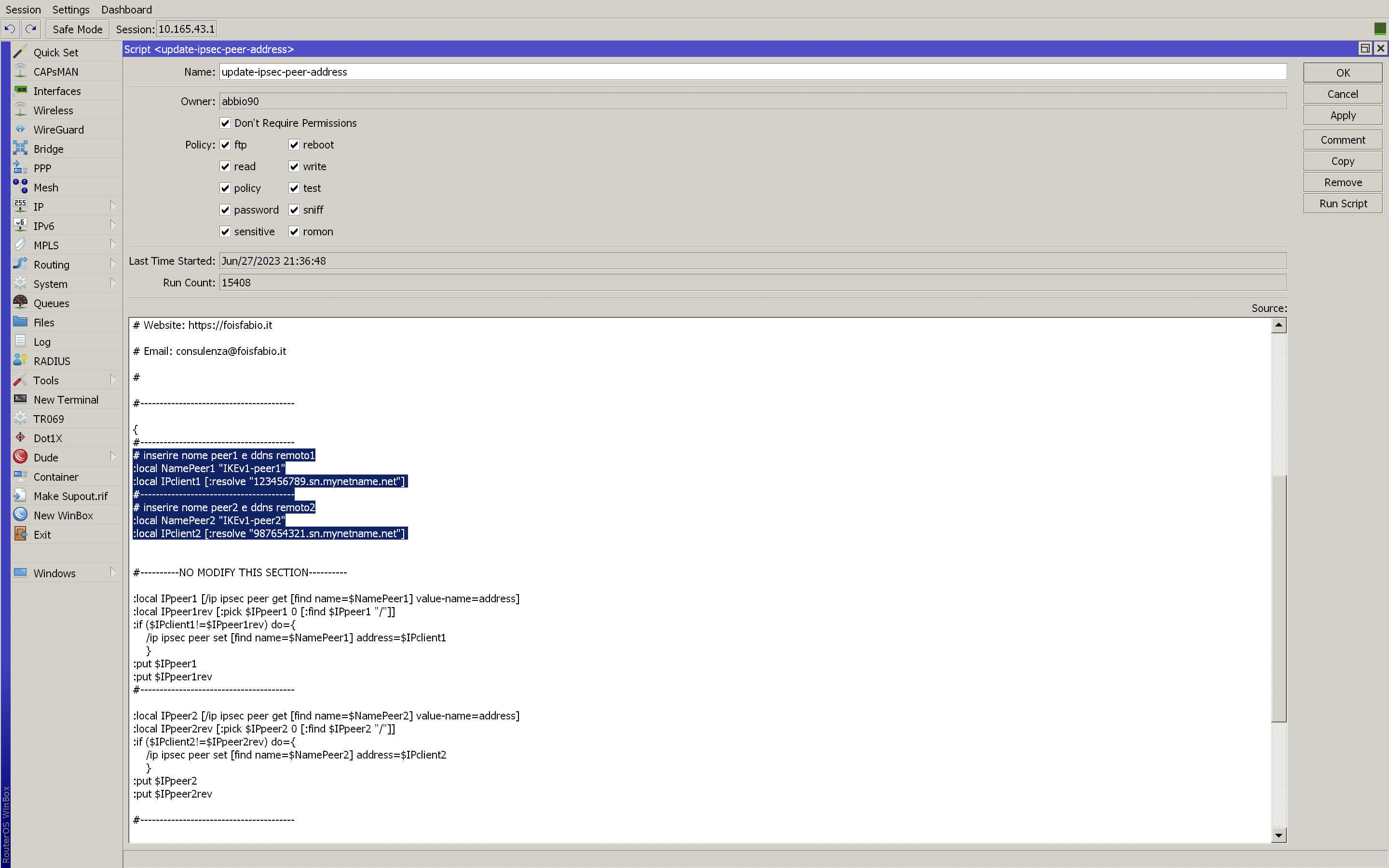

Obbiettivo 9: Configurare uno script sul server per la gestione dei client.

Usando la modalità Road Warrior su Mikrotik è necessario sapere gli IP remoti che utilizzano i client per connettersi. Non è importante che gli IP remoti siano direttamente pubblici, potrebbero essere tranquillamente Nattati.

Come avrete notato nella configurazione dei client, abbiamo abilitato la funzione IP CLOUD, essa permette di utilizzare un sistema DDNS proprietario Mikrotik, completamente gratuito che non fa altro che seguire le variazioni dell’IP sulla nostra interfaccia Pubblica.

Inanzitutto prima di configurare lo script, recuperiamo i DDNS dei client.

DDNS Client 1:

Vai in New Terminal del client 1 e digita:

/ip cloud print

# ddns-enabled: yes

# ddns-update-interval: 1m

# update-time: yes

# public-address: 100.12.51.200

# dns-name: serial-client1.sn.mynetname.net

# status: updated

# warning: Router is behind a NAT. Remote connection might not work.

Come possiamo notare appare l’IP pubblico attualmente utilizzato e ci indica che è Nattato.

Annotiamo il valore indicato dal campo: dns-name.

DDNS Client 2:

Vai in New Terminal del client 1 e digita:

/ip cloud print

# ddns-enabled: yes

# ddns-update-interval: 1m

# update-time: yes

# public-address: 100.27.255.34

# dns-name: serial-client2.sn.mynetname.net

# status: updated

# warning: Router is behind a NAT. Remote connection might not work.

SCRIPT DA CONFIGURARE SUL SERVER:

Vai in New Terminal sul Server e incolla il seguente testo:

add dont-require-permissions=yes name=update-ipsec-peer-address owner=abbio90 policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source="\r\

\n\r\

\n\r\

\n#----------------------------------------\r\

\n\r\

\n# UPDATE IPSEC PEER ADDRESS BY foisfabio.it\r\

\n\r\

\n# \r\

\n\r\

\n# Script: UPDATE IPSE PEER ADDRESS\r\

\n\r\

\n# Version: 1.0\r\

\n\r\

\n# RouterOS v.7.9.2\r\

\n\r\

\n# Created: 10/06/2023\r\

\n\r\

\n# Updated: 10/06/2023\r\

\n\r\

\n# Author: Fois Fabio\r\

\n\r\

\n# Editor: Fois Fabio\r\

\n\r\

\n# Website: https://foisfabio.it\r\

\n\r\

\n# Email: consulenza@foisfabio.it\r\

\n\r\

\n#\r\

\n\r\

\n#----------------------------------------\r\

\n\r\

\n{\r\

\n#----------------------------------------\r\

\n# inserire nome peer1 e ddns remoto1\r\

\n:local NamePeer1 \"IKEv1-peer1\"\r\

\n:local IPclient1 [:resolve \"123456789.sn.mynetname.net\"] \r\

\n#----------------------------------------\r\

\n# inserire nome peer2 e ddns remoto2\r\

\n:local NamePeer2 \"IKEv1-peer2\"\r\

\n:local IPclient2 [:resolve \"987654321.sn.mynetname.net\"] \r\

\n\r\

\n\r\

\n#----------NO MODIFY THIS SECTION----------\r\

\n\r\

\n:local IPpeer1 [/ip ipsec peer get [find name=\$NamePeer1] value-name=address]\r\

\n:local IPpeer1rev [:pick \$IPpeer1 0 [:find \$IPpeer1 \"/\"]]\r\

\n:if (\$IPclient1!=\$IPpeer1rev) do={\r\

\n /ip ipsec peer set [find name=\$NamePeer1] address=\$IPclient1\r\

\n }\r\

\n:put \$IPpeer1\r\

\n:put \$IPpeer1rev\r\

\n#----------------------------------------\r\

\n\r\

\n:local IPpeer2 [/ip ipsec peer get [find name=\$NamePeer2] value-name=address]\r\

\n:local IPpeer2rev [:pick \$IPpeer2 0 [:find \$IPpeer2 \"/\"]]\r\

\n:if (\$IPclient2!=\$IPpeer2rev) do={\r\

\n /ip ipsec peer set [find name=\$NamePeer2] address=\$IPclient2\r\

\n }\r\

\n:put \$IPpeer2\r\

\n:put \$IPpeer2rev\r\

\n\r\

\n#----------------------------------------\r\

\n\r\

\n:local scheduleName \"Update-ipsec-peer-address\"\r\

\n\r\

\n:if ([:len [/system scheduler find name=\"\$scheduleName\"]] = 0) do={\r\

\n\r\

\n /log error \"[Update-ipsec-peer-address] Alert : lo Scheduler non esiste. Creo lo scheduler\"\r\

\n\r\

\n\r\

\n\r\

\n /system scheduler add name=\$scheduleName interval=60s start-date=Jan/01/1970 start-time=startup on-event=\"system script run update-ipsec-peer-address\"\r\

\n\r\

\n\r\

\n\r\

\n /log warning \"[Update-ipsec-peer-address] Alert : Scheduler creato .\"\r\

\n\r\

\n }\r\

\n}\r\

\n"

/system script run update-ipsec-peer-address

Apri lo script appena creato dal tab System, Script.

Modifica la sezione evidenziata per entrambi i client, inserendo nome peer e DDNS annoato in precedenza, infine clicca su Apply.

Ora il server dovrebbe seguire gli IP remoti garantendo tra essi la connessione stessa.

Lo script può venir modificato per utilizzare più di 2 peer.

Vuoi ulteriori infomazioni su questa configurazione, o vuoi fare qualche domanda per approfondire?

Scrivi nei commenti o contattami attraverso la sezione Contatti.

Scopri hAP ax lite, il nuovo router Mikrotik con potente processore ARM.

Ti è piaciuta questa guida MIKROTIK IPSEC ROAD WARRIOR?

Segui tutte le guide su RouterOS alla pagina: Guide Mikrotik

Da oggi puoi rimanere sempre informato sui nuovi articoli iscrivendoti alla newsletter o al nostro canale telegram: Guide Mikrotik – foisfabio.it.

Puoi inviare il tuo contributo Paypal oppure commenta e condividi questo contenuto.

Hai riscontrato errori in questa guida?? segnalacelo tramite la scheda CONTATTI

Copyright © 2024 foisfabio.it | Powered by Fabio Fois

Quanto è stato utile questo post?

Clicca su una stella per valutarla!

Voto medio 0 / 5. Conteggio dei voti: 0

Nessun voto finora! Sii il primo a valutare questo post.