MIKROTIK NETMAP – IPSEC P2P

MIKROTIK NETMAP

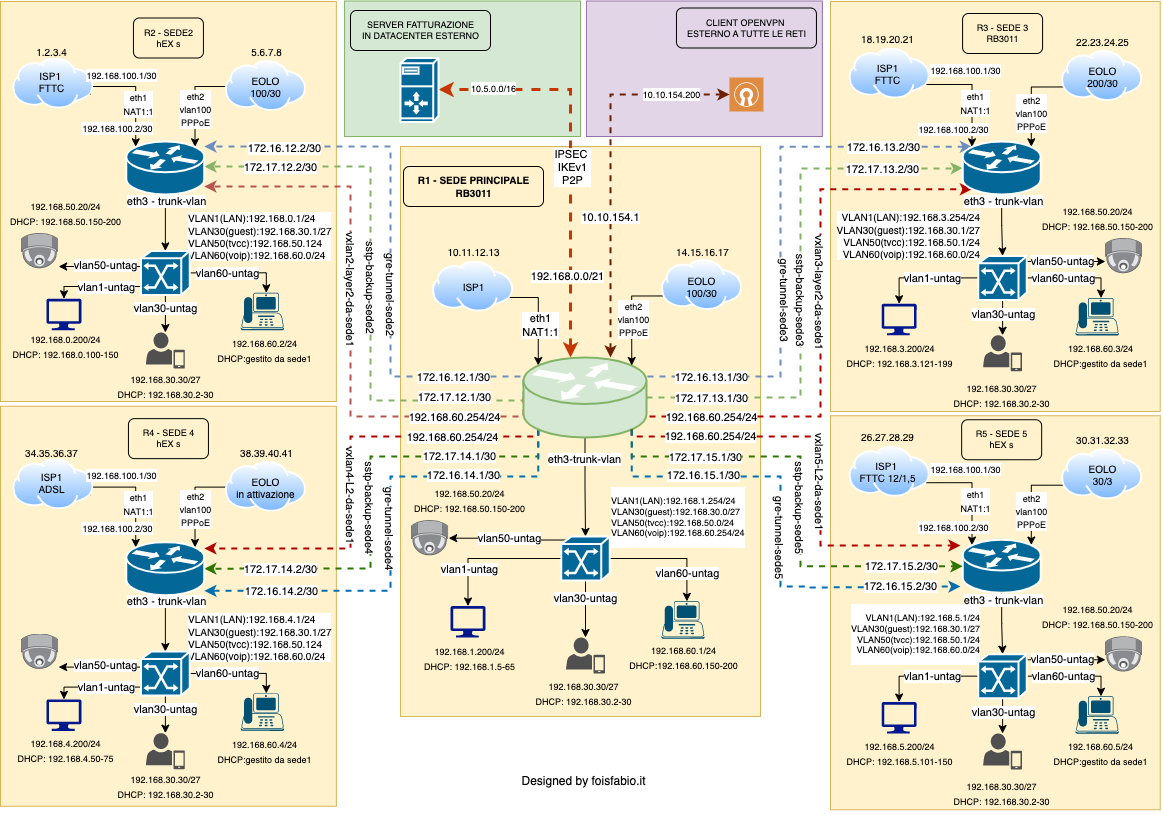

Progetto di interconnessione tra 6 sedi dove vengono utilizzati vari tunnel, tra cui gre-tunnel, sstp, ipsec IKEv1 peer to peer, OVPN, vxlan, ecc.

In questo post viene spiegato come configurare il NETMAP nel tuo router Mikrotik, in modo da risolvere un conflitto tra due classi LAN attraverso un peer IPSEC P2P.

MIKROTIK NETMAP NEL TUNNEL IPSEC P2P (PEER TO PEER)

Ciao a tutti, in questo articolo volevo parlarvi di un progetto in cui ho collaborato nella realizzazione, spiegandovi passo per passo, il diagramma seguente dove vedremo con Mikrotik le VPN site to site tra vari sedi e la risoluzione di un conflitto tra due LAN in un tunnel IPSEC P2P con NETMAP.

Qualche settimana fa, mi ha chiamato un amico, chiedendomi supporto per la realizzazione di questo progetto.

Mi disse, ho un cliente con 5 sedi di lavoro, in cui i router non sono gestiti da me, ma io mi occupo della loro rete e ogni volta divento matto durante le operazioni presso quell’impianto perchè non ho il pieno controllo dell’intera infrastruttura di rete.

Vorrei sostituire tutti i router e mettere in comunicazione le vari sedi. Visto che sto mettendo mano, richiederò di attivare presso le varie filiali, una seconda connessione a scopo di backup, in modo da garantire un servizio continuativo senza disservizi.

Per la realizzazione di questa infrastruttura sono state utilizzati i seguenti Router:

- SEDE 1 RB3011 (ISP1 FTTH banda 200/50 – WISP2 banda 200/30) Acquista ora RB3011

- SEDE 2 hEX s (ISP1 FTTC banda 100/30 – WISP2 banda 100/30) Acquista ora hEX s

- SEDE 3 RB3011 (ISP1 FTTH banda 200/50 – WISP2 banda 200/30) Acquista ora RB3011

- SEDE 4 hEX s (ISP1 ADSL banda 5/1 – WISP2 in fase di attivazione) Acquista ora hEX s

- SEDE 5 hEX s (ISP1 FTTC banda 12/1,5 – WISP2 banda 30/3) Acquista ora hEX s

- SEDE 6 è un’azienda esterna che offre un servizio peer to peer verso il loro server per favorire il funzionamento del loro software di fatturazione. Non si hanno dettagli della loro infrastruttura di rete, ma il loro server è sito in un datacenter.

Le due connessioni WAN vengono utilizzate in fail over utilizzando le rotte recursive.

Per quanto riguarda il WISP2, in ogni router è presente uno script che aggiorna il gateway PPPoE nell’eventualità cambiasse, in quanto utilizzando le rotte recustive questo non può essere risolto dalle rotte dinamiche del PPPoE.

L’ISP1 attesta IP pubblico sul router di loro gestione e viene fatto un nat 1:1 (DMZ) verso il Router Mikrotik.

L’ISP2 forniscre una CPE da loro installata e configurata in modalità bridge, per cui connettiamo direttamente il router Mikrotik in VLAN100 creando e configurando l’interfaccia PPPoE client in modo da assegnare al Router Mikrotik direttamente l’ip Pubblico del WISP.

La connessione primaria utilizzata è sempre quella con più banda, ed è stata realizzata una tabella di routing in cui uno o due dispostitivi di ogni sede che movimentano pocchissima banda utilizzano sempre l’ISP con meno banda in modo da non tenerla inutilizzata in condizioni in cui entrambi gli ISP stanno erogando correttamente il servizio.

E’ stato configurata la funzione Netwatch di Mikrotik per avvisare il cliente via email nel caso in cui una delle due connessioni WAN rimanga sconnessa per diverso tempo.

Per far comunicare le filiali tra loro, è stato realizzato un tunnel gre site to site, da ogni filiale verso la sede principale.

Ogni filiale è dotata di dominio di terzo livello DuckDNS in modo che la sede remota possa risolvere l’indirizzo IP della connessione al momento utilizzata. Per cui uno script, su ogni Router Mikrotik risolve l’indirizzo e se non corrisponde al “Remote Address” del tunnel gre, lo sostituisce correttamente.

Nell’eventualità si presentasse un problema di down di DuckDNS o dei tunnel GRE stesso, è stata configurata una VPN SSTP di backup utilizzando il metodo site to site che con le rotte di distanza maggiore, si occuperà di ruotare il traffico sul percorso più efficiente. Per la SSTP si è deciso di utilizzare il servizio IP CLOUD offerto da Mikrotik, in modo che si abbia maggiore affidabilità utilizzando due servizi DDNS gestiti da aziende differenti.

Ogni filiale è dotata come da diagramma di un trunk VLAN che viene inviato allo switch, restituendo per ogni filiale:

- VLAN1 – LAN

- VLAN30 – GUEST

- VLAN50 – TVCC

- VLAN60 – VOIP

Per quanto riguarda la VLAN VOIP, viene generata nel Router della sede principale e con VXLAN, viene portata alle sedi secondarie con un Layer2 Pulito senza NAT.

Nelle sedi secondarie, se ci colleghiamo alle porte dello switch configurate con ID della VLAN Voip ci verrà assegnato indirizzo dal dhcp-server della sede principale, come se fossimo fisicamente connessi al Router principale.

La rete Guest è limitata con delle code PCQ a 10/2 per ogni client connesso.

Ogni sede può comunicare tramite i tunnel con l’altra.

Inoltre, visto che il software utilizzato per la fatturazione dalle varie filiali ha necessità di collegarsi ad un server esterno, l’azienda che l’ha fornito ha rilasciato i vari parametri per instaurare una IPSEC IKEv1 P2P verso il loro server in modalità tunnel.

Il loro server è su una classe IP privata 10.5.0.0/16 che dovrà esser raggiunta da tutte le filiali.

In quanto loro avevano delle filiali di altri clienti con le medesime classi utilizzate nei router di questa configurazione, si è reso necessario convertire le classi ip con dei fantomatici IP da loro non utilizzati.

Rilevato conflitti nel router Mikrotik tra classi LAN attraverso IPSEC P2P e risoluzione con NETMAP:

Vi spiego come abbiamo risolto il problema.

In sostanza sono stati convertite le classi IP 192.168.XX.XX in 172.16.XX:XX.

Avendo utilizzato le classi 192.168.0.0/24 fino alla 192.168.5.0/24 abbiamo deciso di raggruppare le classi per semplificarne la gestione.

In sostanza:

- La classe 192.168.0.0/24 verrà trasformata in 172.16.104.0/24

- La classe 192.168.1.0/24 verrà trasformata in 172.16.105.0/24

- La classe 192.168.3.0/24 verrà trasformata in 172.16.107.0/24

- La classe 192.168.4.0/24 verrà trasformata in 172.16.108.0/24

- La classe 192.168.5.0/24 verrà trasformata in 172.16.109.0/24

Abbiamo raggruppato il tutto utilizzando la subnet 192.168.0.0/21 in modo che comprendesse il range 192.168.0.0-192.168.7.255 in cui il primo indirizzo utilizzabile fosse la Network e l’ultimo il broadcast.

Come abbiamo fatto per mappare la subnet 192.168.0.0/21 in 172.16.104.0/21?

Nel router della sede principale in cui è attestato il peer IPSEC, abbiamo aggiunto queste regole di NAT.

Obbiettivo: Configurare il NETMAP:

/ip firewall nat

###trasforma l'ip sorgente 192.168.0.0/21 in 172.16.104.0/21 del solo traffico destinato a 10.5.0.0/16

add action=netmap chain=srcnat dst-address=10.5.0.0/16 src-address=192.168.0.0/21 to-addresses=172.16.104.0/21

###trasforma il traffico che arriva da 10.5.0.0/16 con subnet 172.16.104.0/21 in 192.168.0.0/21

add action=netmap chain=dstnat dst-address=172.16.104.0/21 src-address=10.5.0.0/16 to-addresses=192.168.0.0/21

### accetta il traffico che parte da 192.168.0.0/21 destinato a 10.5.0.0/16

add action=accept chain=srcnat comment="NAT EDOK" dst-address=10.5.0.0/16 src-address=192.168.0.0/21

### accetta il traffico proveniente da 10.5.0.0/16 destinato a 172.16.104.0/21

add action=accept chain=srcnat dst-address=172.16.104.0/21 src-address=10.5.0.0/16

In questi passaggi abbiamo convertito i pacchetti che partono dalle nostre filiali e abbiamo riconvertito correttamente quelli che arrivano dall’azienda esterna destinate alle nostre filiali.

Ora le varie filiali, potranno comunicare con il server e il server potrà comunicare con le filiali.

Le filiali secondarie hanno le rotte statiche in modo che tramite la filiale primaria comunicano con il server di fatturazione.

Oltre a questo è stata configurata una OPENVPN con cui alcuni dipendenti possono lavorare in smartworking avendo pieno accesso alla rete aziendale e al server di fatturazione stesso.

Vuoi ulteriori infomazioni su questa configurazione, o vuoi fare qualche domanda per approfondire?

Scrivi nei commenti o contattami attraverso la sezione Contatti.

Scopri hAP ax lite di Mikrotik, il nuovo router low-cost con potente processore ARM.

Ti è piaciuta questa guida Mikrotik NETMAP IPSEC P2P? Segui tutte le guide su RouterOS alla pagina: Guide Mikrotik.

Puoi inviare il tuo contributo Paypal oppure commenta e condividi questo contenuto.

Hai riscontrato errori in questa guida?? segnalacelo tramite la scheda CONTATTI

Quanto è stato utile questo post?

Clicca su una stella per valutarla!

Voto medio 0 / 5. Conteggio dei voti: 0

Nessun voto finora! Sii il primo a valutare questo post.