MIKROTIK SCRIPT STATO IPSEC

MIKROTIK SCRIPT MONITORAGGIO FASE 2

Script mikrotik di monitoraggio effettivo collegamento al peer ipsec con fase 2 in modalità tunnel.

Quante volte avete instaurato un tunnel peer to peer ipsec e dai log vedete solo lo stato della fase1?

Ho realizzato questo articolo MIKROTIK SCRIPT STATO IPSEC, in maniera che fosse possibile scrivere nei log lo stato della fase 2 di un peer ipsec.

Questo può venir integrato con invio notifica telegram, invio mail, suono buzzer del router, accensione user-led e in un’infinità di modi.

Componenti Neccessari:

- Un Router Mikrotik qualsiasi (es. hAP ac2)

- Una connessione internet.

- Un pc con Winbox

- Un peer ipsec IKEv1 o IKEv2 attivo.

Livello difficoltà: Medio-basso

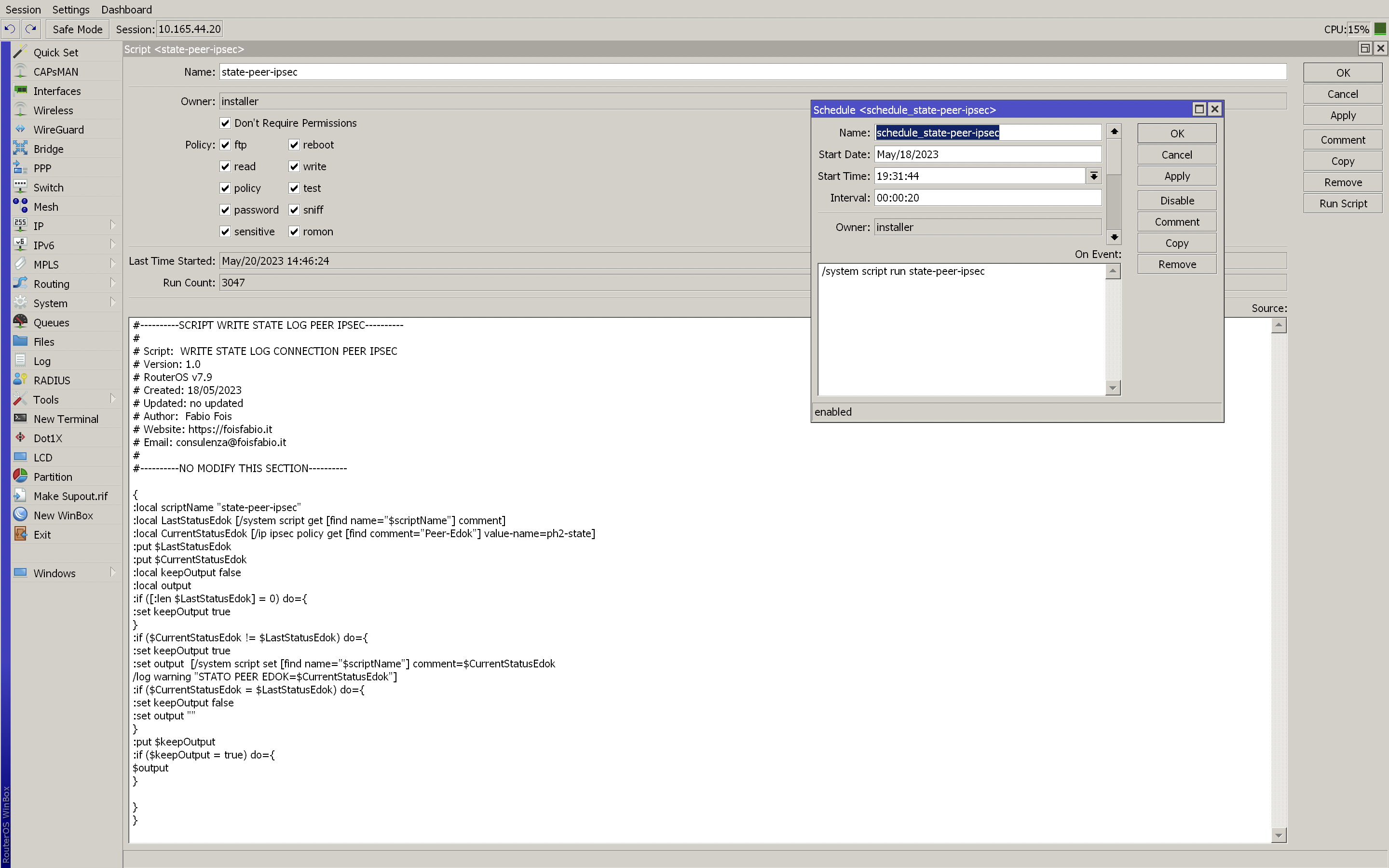

Qui di seguito vi allego lo screenshot e il codice da incollare sul terminale per installare lo script.

/system script

add comment=established dont-require-permissions=yes name=state-peer-ipsec \

owner=installer policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source="#-\

---------SCRIPT WRITE STATE LOG PEER IPSEC----------\r\

\n#\r\

\n# Script: WRITE STATE LOG CONNECTION PEER IPSEC\r\

\n# Version: 1.0\r\

\n# RouterOS v7.9\r\

\n# Created: 18/05/2023\r\

\n# Updated: no updated\r\

\n# Author: Fabio Fois\r\

\n# Website: https://foisfabio.it\r\

\n# Email: consulenza@foisfabio.it\r\

\n#\r\

\n#----------NO MODIFY THIS SECTION----------\r\

\n\r\

\n{\r\

\n:local scriptName \"state-peer-ipsec\"\r\

\n:local LastStatusEdok [/system script get [find name=\"\$scriptName\"] co\

mment]\r\

\n:local CurrentStatusEdok [/ip ipsec policy get [find comment=\"Peer-Edok\

\"] value-name=ph2-state]\r\

\n:put \$LastStatusEdok\r\

\n:put \$CurrentStatusEdok\r\

\n:local keepOutput false\r\

\n:local output\r\

\n:if ([:len \$LastStatusEdok] = 0) do={\r\

\n:set keepOutput true\r\

\n}\r\

\n:if (\$CurrentStatusEdok != \$LastStatusEdok) do={\r\

\n:set keepOutput true\r\

\n:set output [/system script set [find name=\"\$scriptName\"] comment=\$C\

urrentStatusEdok\r\

\n/log warning \"STATO PEER EDOK=\$CurrentStatusEdok\"]\r\

\n:if (\$CurrentStatusEdok = \$LastStatusEdok) do={\r\

\n:set keepOutput false\r\

\n:set output \"\"\r\

\n}\r\

\n:put \$keepOutput\r\

\n:if (\$keepOutput = true) do={\r\

\n\$output\r\

\n}\r\

\n\r\

\n}\r\

\n}"

/system scheduler

add interval=20s name=schedule_state-peer-ipsec on-event=\

"/system script run state-peer-ipsec" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon \

start-date=may/18/2023 start-time=19:31:44

Ora non rimane che commentare il peer ipsec che vogliamo monitorare.

Come fare?

Vai nel terminale e digita /ip ipsec print

/ip ipsec peer print Flags: X - disabled; D - dynamic; R - responder

0 ;;; Peer-Edok

name="peer-edok" address=1.10.10.11/32 profile=profile_edok exchange-mode=main send-initial-contact=yes

1 D name="l2tp-out-GREENET-" address=1.11.11.12/32 local-address=192.168.100.2 profile=default exchange-mode=main send-initial-contact=yes

2 D name="gre-tunnel5" address=1.12.12.13/32 profile=default exchange-mode=main send-initial-contact=yes

3 D name="gre-tunnel4" address=1.13.13.14/32 profile=default exchange-mode=main send-initial-contact=yes

4 D name="gre-tunnel2" address=1.14.14.15/32 profile=default exchange-mode=main send-initial-contact=yes

5 D name="gre-tunnel3" address=1.15.15.16/32 profile=default exchange-mode=main send-initial-contact=yes

Come potrete notare affianco a ogni ipsec a prescindere che sia statico o dinamico è presente in numero di riferimento.

Nel mio caso, il peer ipsec da commentare sarà il numero 0.

Andiamo nel terminale e aggiungiamo il commento al peer ipsec rappresentato dal numero 0 nel print precedente.

/ip ipsec peer set comment= numbers=0 Peer-Edok

In questa maniera abbiamo inserito il commento, per verificarne l’effettiva modifica possiamo digitare nel terminale il comando: /ip ipsec peer export show sensitive.

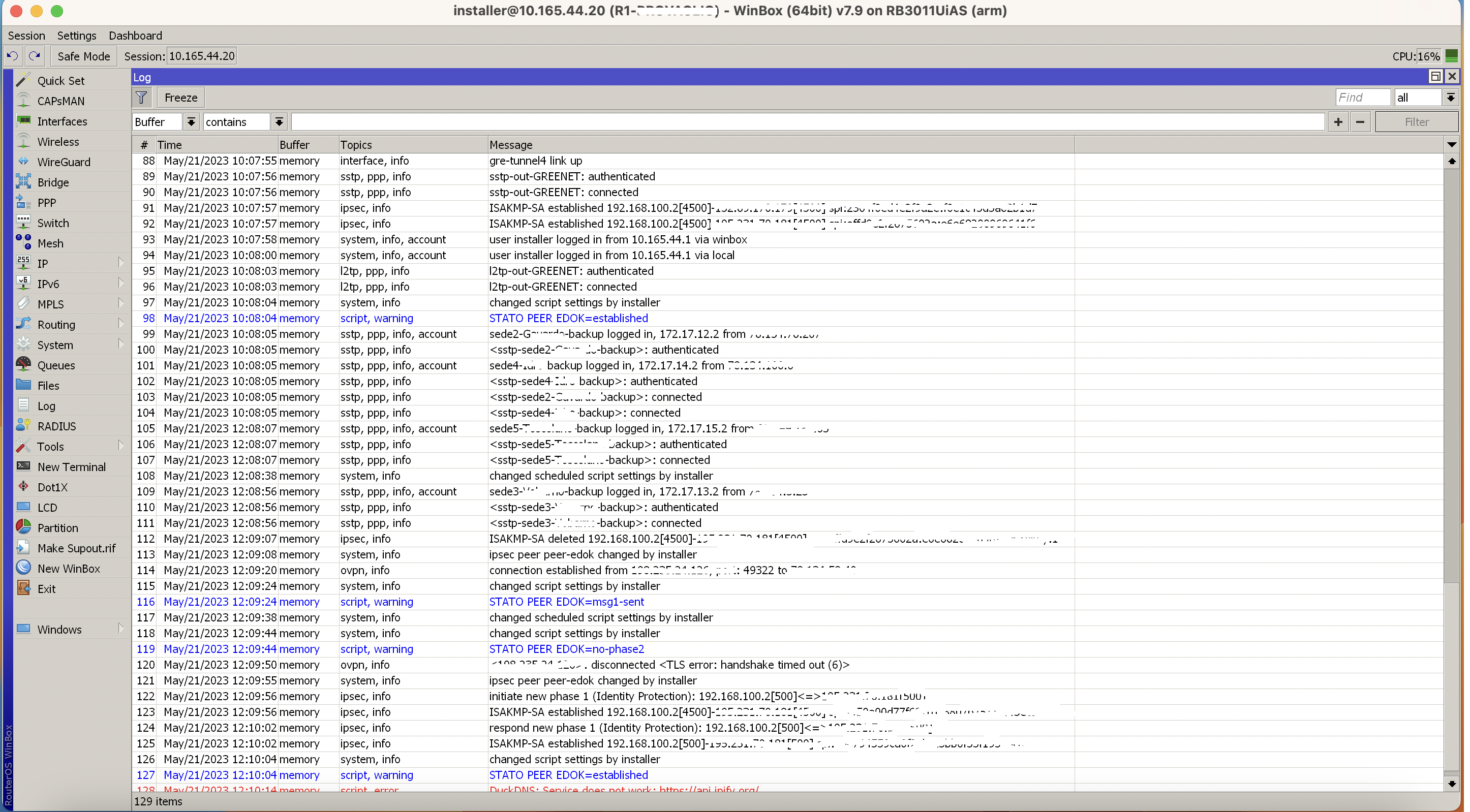

Ora come potremo osservare dai log, questo evento viene registrato nella tabella log del router mikrotik.

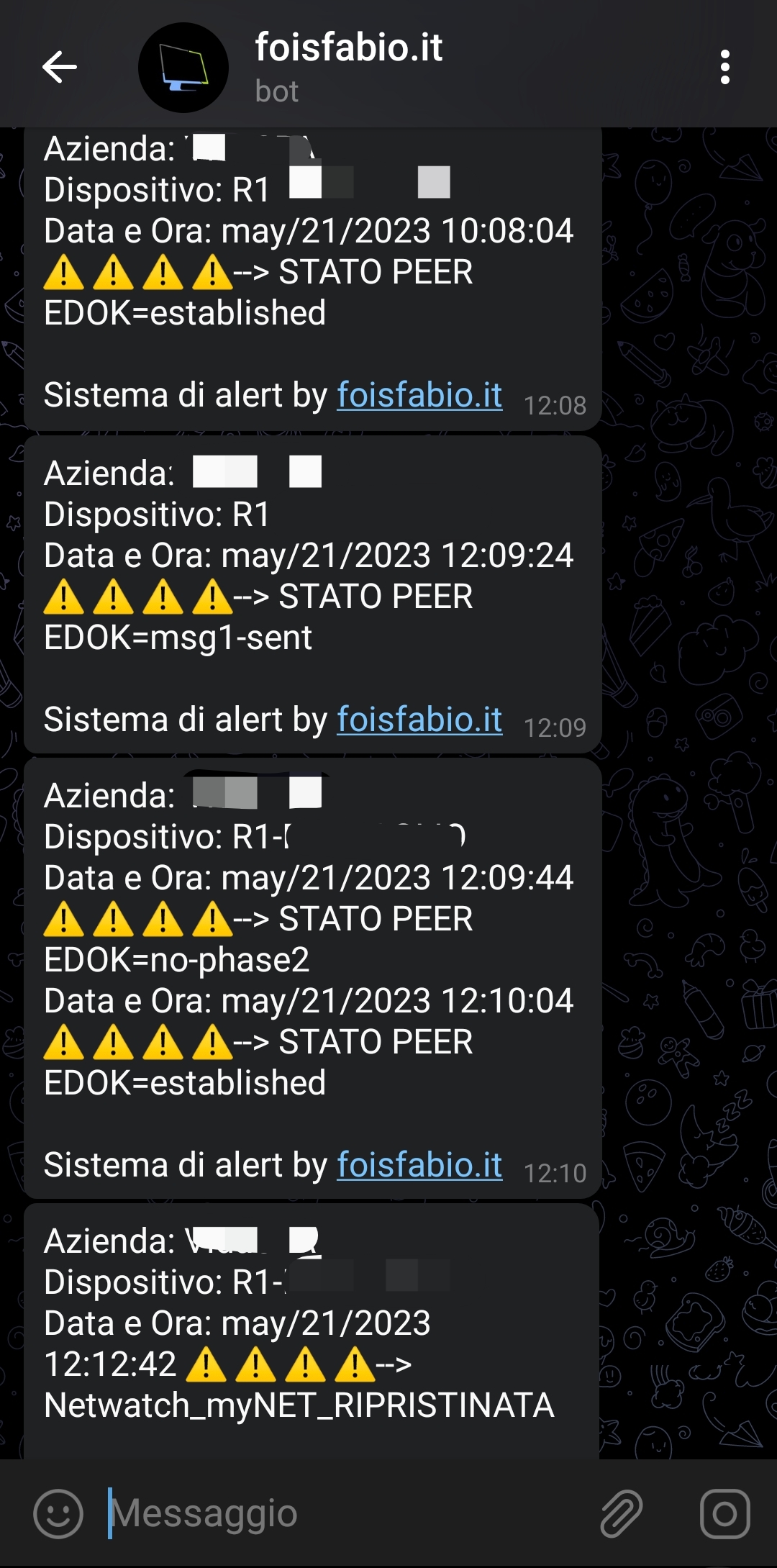

Queste notifiche mi son state recapitate anche via telegram tramite un altro script che verrà presto inserito nel mio Repositories GitHub.

Vuoi ulteriori infomazioni su questa configurazione, o vuoi fare qualche domanda per approfondire?

Scrivi nei commenti o contattami attraverso la sezione Contatti.

Scopri hAP ax lite, il nuovo router Mikrotik con potente processore ARM.

Ti è piaciuta questa guida MIKROTIK SCRIPT STATO IPSEC? Segui tutte le guide su RouterOS alla pagina: Guide Mikrotik.

Da oggi puoi rimanere sempre informato sui nuovi articoli iscrivendoti alla newsletter o al nostro canale telegram: Guide Mikrotik – foisfabio.it.

Puoi inviare il tuo contributo Paypal oppure commenta e condividi questo contenuto.

Hai riscontrato errori in questa guida?? segnalacelo tramite la scheda CONTATTI

Quanto è stato utile questo post?

Clicca su una stella per valutarla!

Voto medio 0 / 5. Conteggio dei voti: 0

Nessun voto finora! Sii il primo a valutare questo post.