WIREGUARD MIKROTIK ANDROID

MIKROTIK WIREGUARD ANDROID

In questa guida vedremo come impostare il nostro Router Mikrotik come server WIREGUARD in modo da connettere i nostri client Android anche se fossero su reti nattate.

Componenti utilizzati:

- Un Router Mikrotik hAP ax Lite

- Una connessione internet con IP PUBBLICO.

- Una SIM con IP PUBBLICO NATTATO.

- Uno Smartphone Android.

Livello difficoltà: Semplice

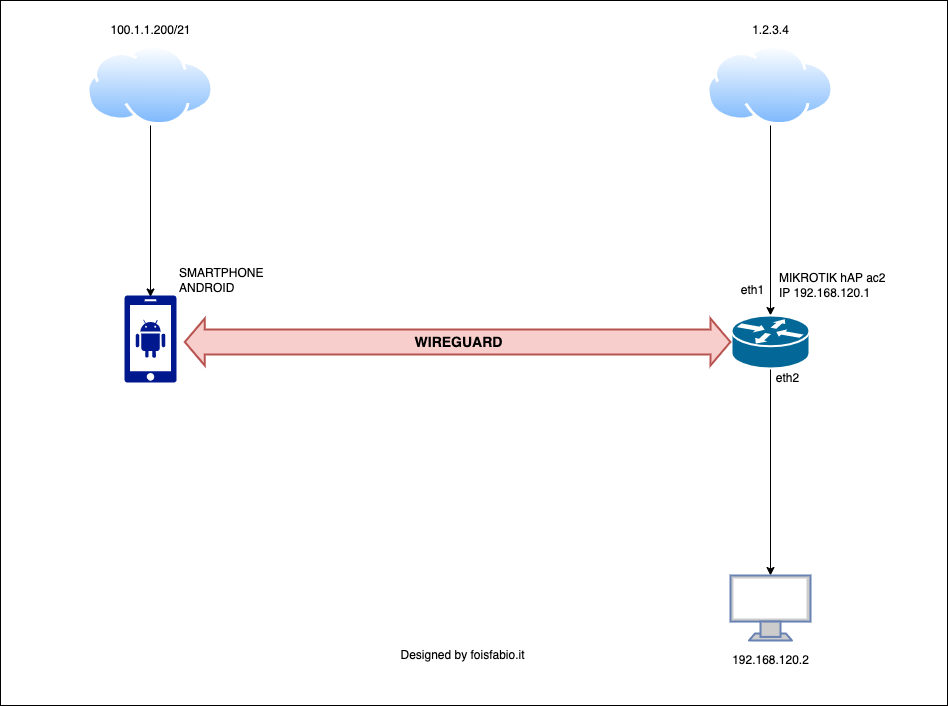

Analizziamo il seguente diagramma:

CONFIGURIAMO IL ROUTER MIKROTIK – SERVER WIREGUARD:

Premetto che sul Router Mikrotik, ho già preconfigurato la configurazione base per poter permettere alla LAN 192.168.120.0/24 di navigare attraverso l’IP pubblico 1.2.3.4 come illustrato nel diagramma.

Ti riepilogo qui il codice della configurazione base, in maniera che possa seguire questa guida con la medesima base di partenza.

Se non hai mai configurato da zero un router Mikrotik dai uno sguardo a questa guida: “Configurazione Base Router Mikrotik“.

#---->configurazione-base-peer1-mikrotik

/interface bridge

add name=bridge_LAN

/interface ethernet

set [ find default-name=ether1 ] comment=Interfaccia_pubblica

set [ find default-name=ether2 ] comment=LAN----------------------------->

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-Ce country=italy disabled=no installation=indoor mode=ap-bridge ssid=GREENET wireless-protocol=802.11 \

wps-mode=disabled

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=20/40/80mhz-Ceee country=italy disabled=no frequency=5260 installation=indoor mode=ap-bridge ssid=GREENET \

wireless-protocol=802.11 wps-mode=disabled

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys supplicant-identity=MikroTik wpa2-pre-shared-key=green2805

/ip pool

add name=pool-dhcp ranges=192.168.120.100-192.168.120.200

/ip dhcp-server

add address-pool=pool-dhcp disabled=no interface=bridge_LAN lease-time=12h name=dhcp-server

/interface bridge port

add bridge=bridge_LAN interface=ether2

add bridge=bridge_LAN interface=ether3

add bridge=bridge_LAN interface=ether4

add bridge=bridge_LAN interface=ether5

add bridge=bridge_LAN interface=wlan1

add bridge=bridge_LAN interface=wlan2

/ip settings

set max-neighbor-entries=2048

/ip address

add address=1.2.3.4 interface=ether1 network=10.246.159.50

add address=192.168.120.1/24 interface=bridge_LAN network=192.168.120.0

/ip dhcp-server network

add address=192.168.120.0/24 dns-server=192.168.120.1 domain=WORKGROUP gateway=192.168.120.1 netmask=24

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,208.67.222.220

/ip dns static

add address=192.168.120.1 regexp=router.lan

/ip firewall filter

add action=accept chain=input connection-state=established,related,untracked

add action=drop chain=input connection-state=invalid

/ip firewall nat

add action=masquerade chain=srcnat out-interface=ether1 src-address=192.168.120.0/24

/ip route

add distance=1 gateway=10.246.159.50

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www address=192.168.120.0/24

set ssh address=192.168.120.0/24

set api disabled=yes

set winbox address=192.168.120.0/24

set api-ssl disabled=yes

/system clock

set time-zone-name=Europe/Rome

/system identity

set name=peer1-wireguardUna volta aver predisposto il router con la configurazione base perfettamente funzionante possiamo procedere alla configurazione di Wireguard.

Wireguard è un software open-source nato nel 2015, che implementa la VPN con tecnica peer to peer e viene eseguito direttamente a livello nel Kernel, questo garantisce prestazioni superiori alle rinomate VPN (es. SSTP, L2TP, OVPN, IPSEC, ecc.)

Wireguard è Multipiattaforma, quindi permette l’utilizzo con molteplici Hardware e utilizza di default la porta UDP 13231.

Nell’esempio seguente lo implementeremo nel router Mikrotik.

Obbiettivo 1: Creare l’interfaccia Wireguard

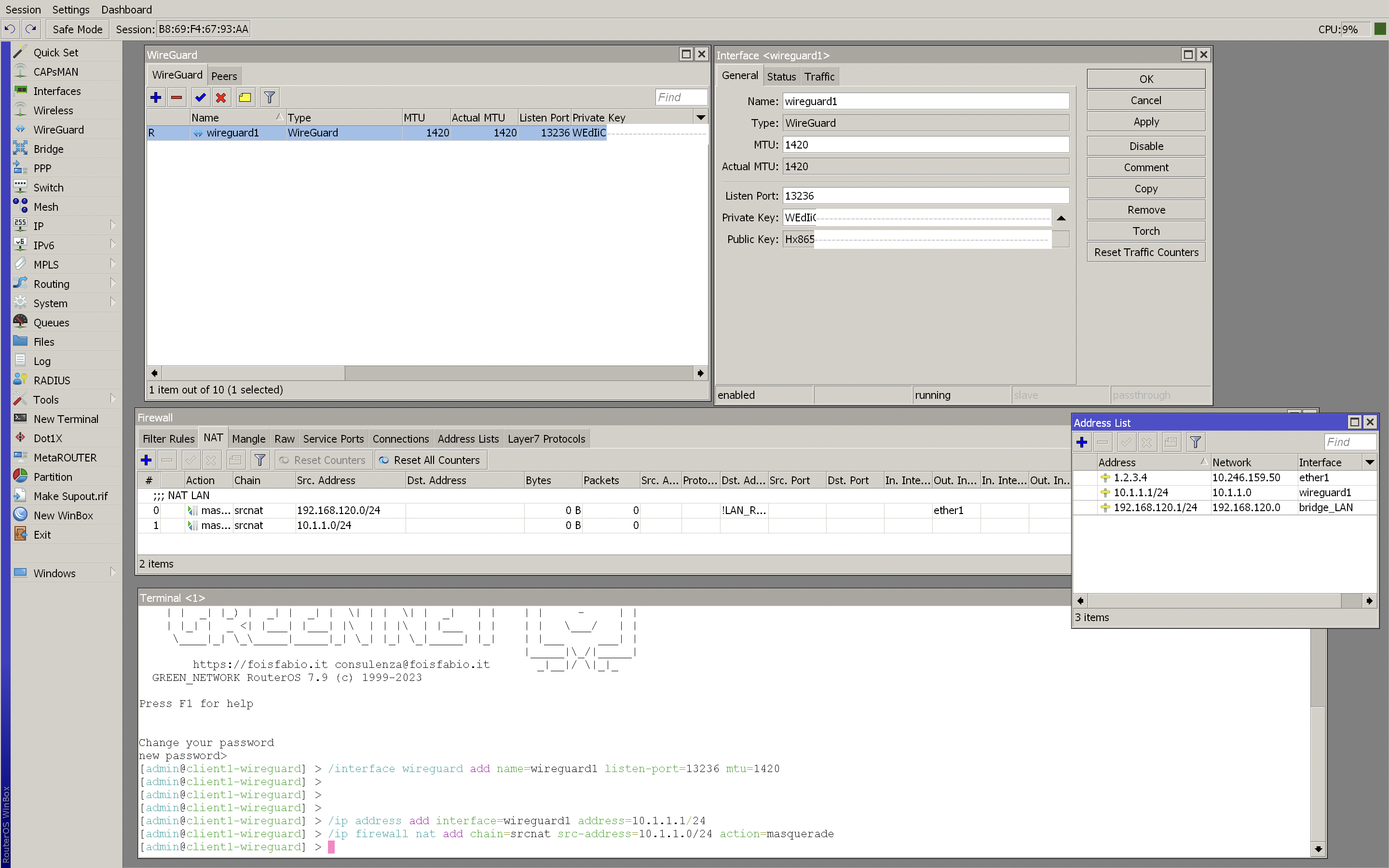

Come da immagine seguente possiamo creare da terminale l’interfaccia Wireguard.

Nel mio caso ho deciso di utilizzare la porta UDP 13236 in quanto la porta di default è utilizzata da un altro servizio. Ti riporto per comodità sotto l’immagine seguente la stringa da copiare e incollare nel terminale.

Vai in New Terminal e digita:

/interface wireguard add name=wireguard1 listen-port=13236 mtu=1420

/ip address add interface=wireguard1 address=10.1.1.1/24

/ip firewall nat add chain=srcnat src-address=10.1.1.0/24 action=masquerade

Con questi passaggi abbiamo creato il server Wireguard, impostato su porta UDP 13236, assegnato al server IP 10.1.1.1/24 e abilitato la regola di NAT per permettere al peer che si connetterà di raggiungere gli indirizzi IP della LAN.

Come avrete notato si è generata una chiave pubblica. Ci servirà in seguito per importarla nel nostro smartphone. Annotiamola con nome Public key peer1.

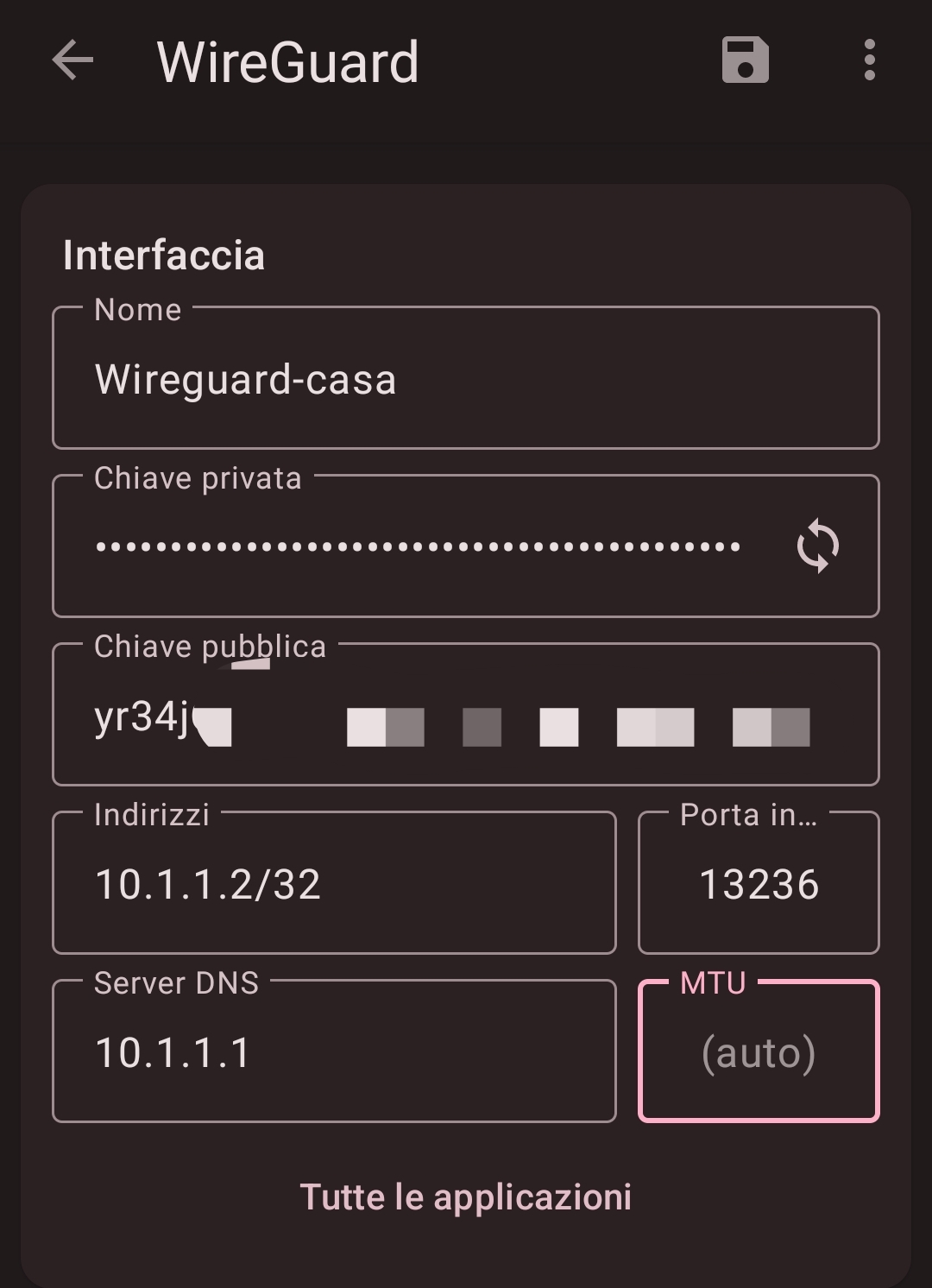

Obbiettivo 2: Configura l’interfaccia Wireguard su Android

- Apri l’APP Wireguard.

- Clicca sul tasto + in basso a destra.

- Seleziona la voce Crea da zero

- Nella finestra Nome, digita es. Wireguard-casa

- Nella finestra Chiave Privata clicca sul simbolo con le freccette, verrà generata una key.

- Nella finestra indirizzi digita l’ip privato del peer2, nel mio caso 10.1.1.2/32

- Nella finestra Porta in Ascolto, digita 13236

- Nel campo Server DNS inserisci l’ip del server Wireguard, nel mio caso 10.1.1.1/32

- Infine Clicca su Salva in alto a destra.

Dovresti trovare una schermata come la seguente:

Come possiamo notare si è generata anche qui una Key, annotiamola con nome Public key peer2.

Ora dovremo creare i Peer in entrambi i dispositivi.

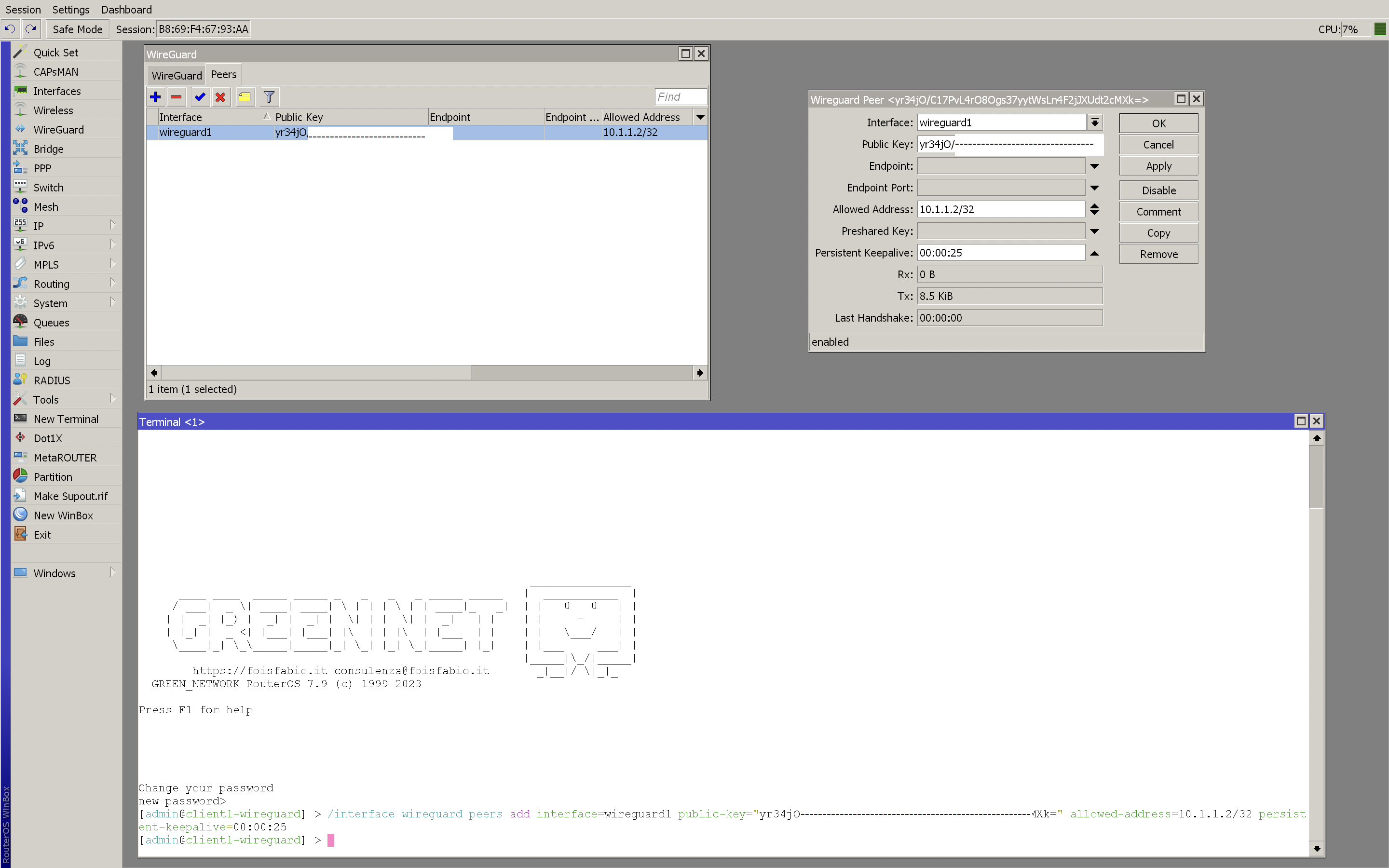

Obbiettivo 3: Configurare il peer sul Router Mikrotik.

Come da immagine seguente puoi creare il peer nel router Mikrotik indicando la public key del peer2.

Ti riporto per comodità sotto l’immagine seguente la stringa da copiare e incollare nel terminale.

/interface wireguard peers add interface=wireguard1 public-key="yr34jO-----------------MXk=" allowed-address=10.1.1.2/32 persisent-keepalive=00:00:25

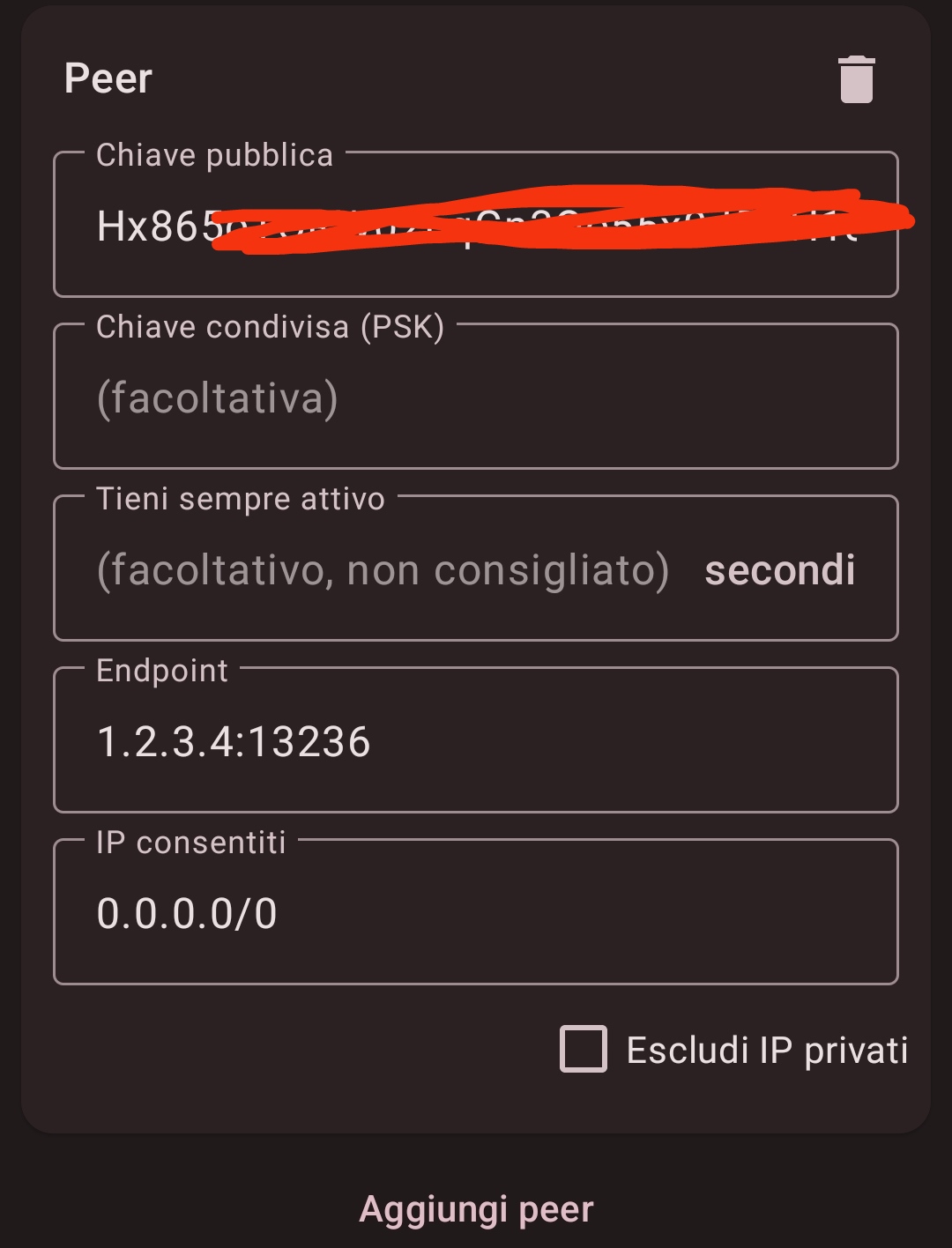

Obbiettivo 4: Configurare il peer2 su Android

- Apri l’APP Wireguard.

- Clicca sul profilo precedentemente creato.

- Clicca su Aggiungi Peer.

- Nel campo Chiave pubblica inserisci la public key del Mikrotik precendentemente annotata come peer2.

- Nel campo Endpoint inserisci la l’ip pubblico e la porta utilizzato per Wireguard es. 1.2.3.4:13236

- Nel campo IP consentiti inserisci l’ip 0.0.0.0/0

- Salva il profilo.

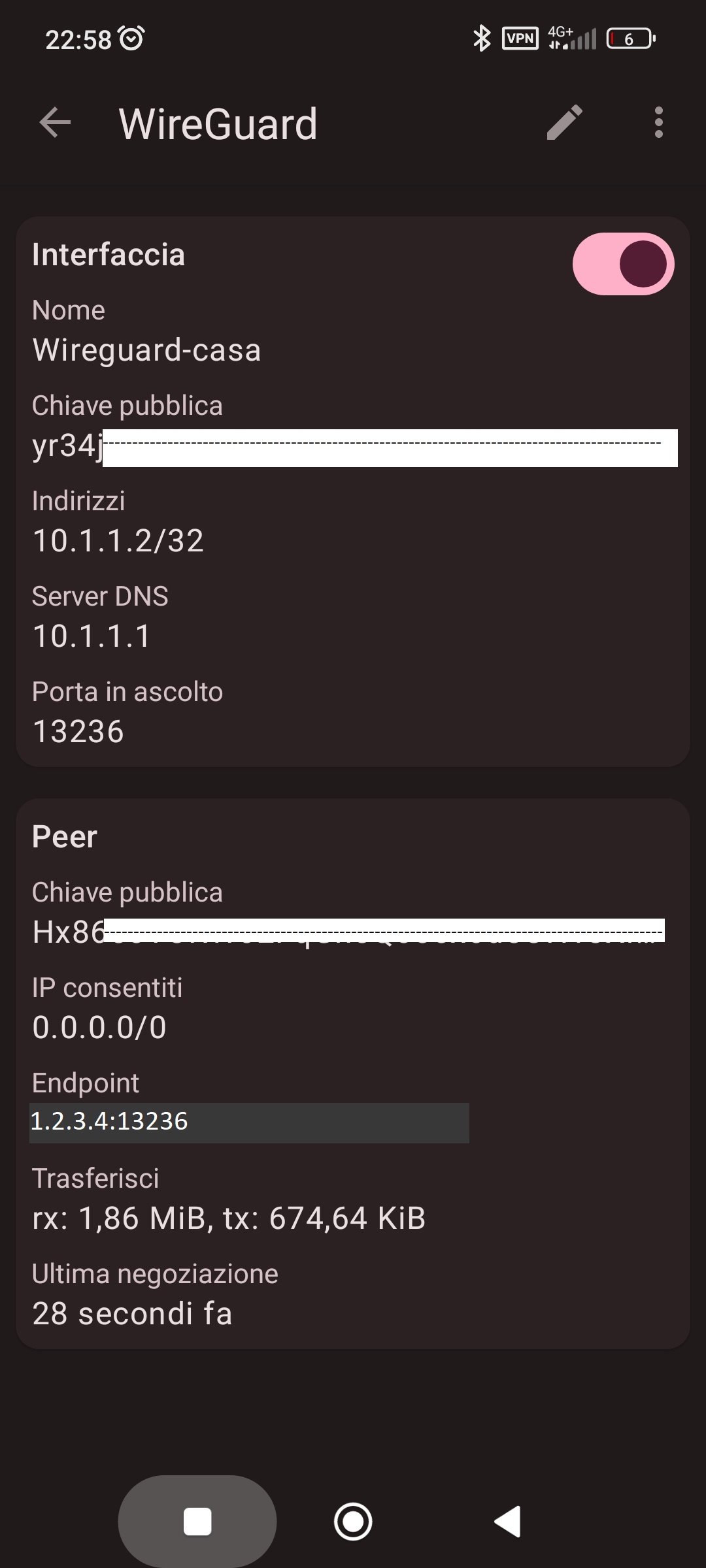

Obbiettivo 5: Connettere la VPN e testare il funzionamento

Dopo aver salvato il profilo potremo finalmente provare a connettere la VPN al server.

Clicchiamo nel simbolo con l’interruttore posto nell’APP Wireguard e la VPN dovrebbe collegarsi.

Come potete osservare, la VPN si è connessa e Nel campo Trasferisci, sono indicati pacchetti sia in rx che in tx. Questo significa che la VPN sta negoziando pacchetti.

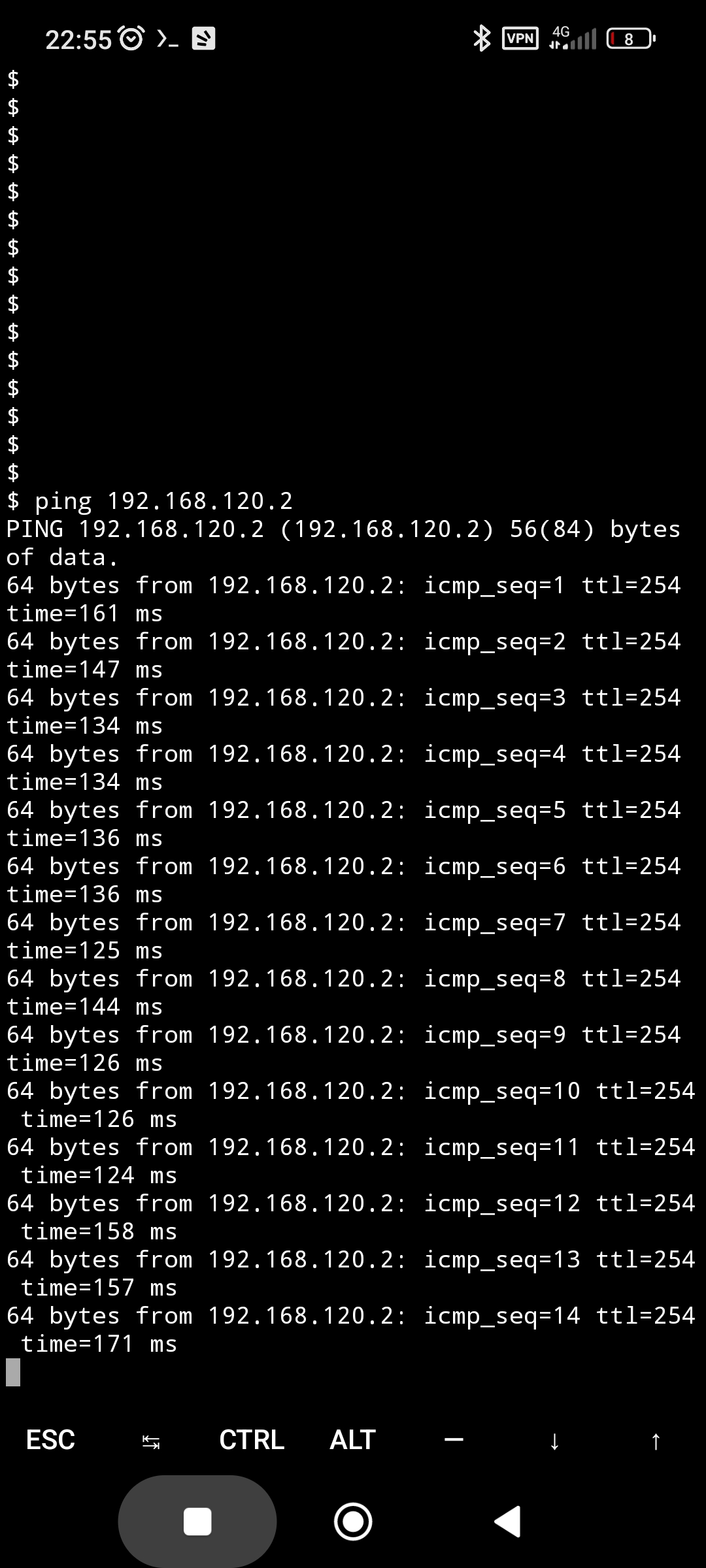

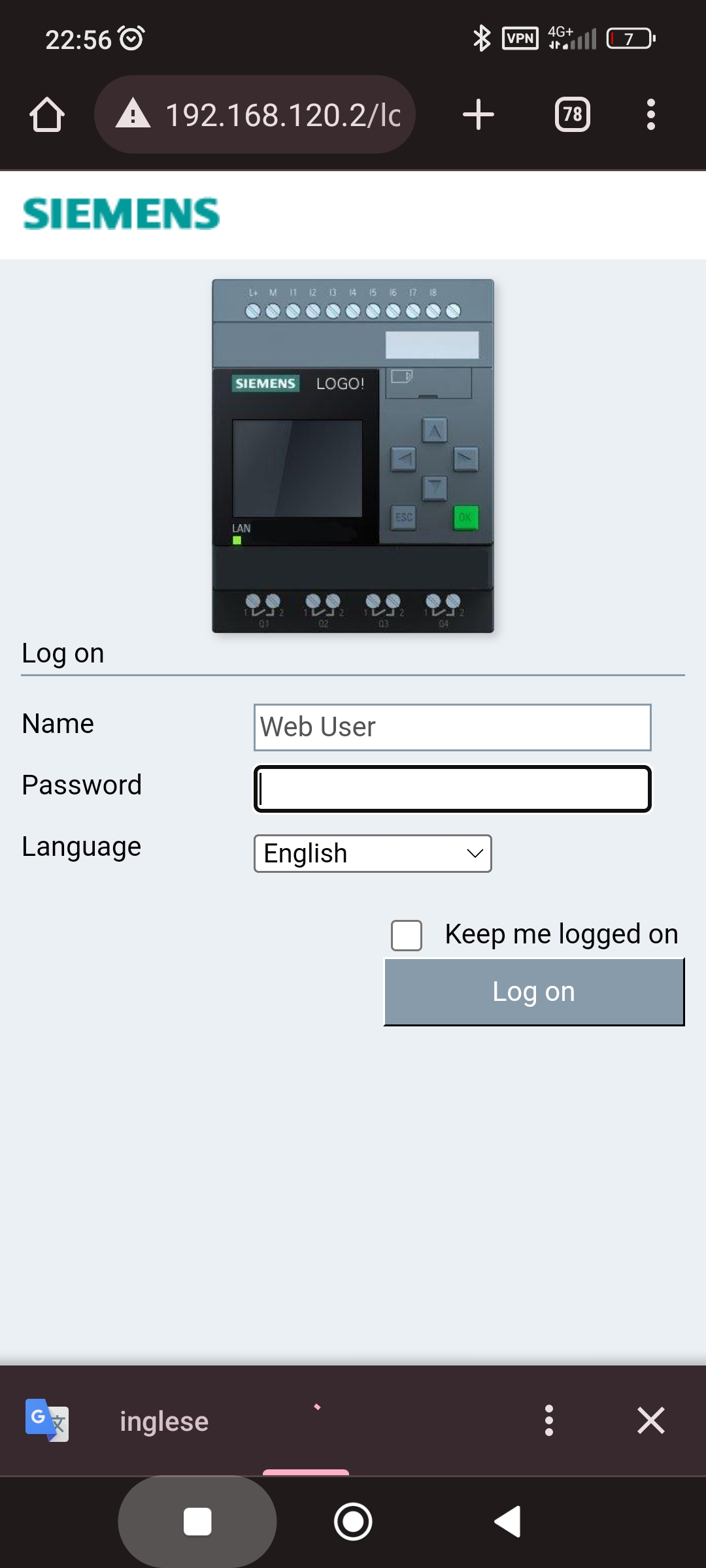

Ora proviamo a raggiungere un web server presente a valle del router Mikrotik all’indirizzo 192.168.120.2

La VPN funziona perfettamente e siamo in grado di raggiugere il nostro WEB server e tutta la LAN del nostro Mikrotik.

Vuoi ulteriori infomazioni su questa configurazione, o vuoi fare qualche domanda per approfondire?

Scrivi nei commenti o contattami attraverso la sezione Contatti.

Scopri hAP ax lite, il nuovo router Mikrotik con potente processore ARM.

Ti è piaciuta questa guida MIKROTIK WIREGUARD ROAD WARRIOR ANDROID?

Segui tutte le guide su RouterOS alla pagina: Guide Mikrotik

Da oggi puoi rimanere sempre informato sui nuovi articoli iscrivendoti alla newsletter o al nostro canale telegram: Guide Mikrotik – foisfabio.it.

Puoi inviare il tuo contributo Paypal oppure commenta e condividi questo contenuto.

Hai riscontrato errori in questa guida?? segnalacelo tramite la scheda CONTATTI

Copyright © 2023 foisfabio.it | Powered by Fabio Fois

Quanto è stato utile questo post?

Clicca su una stella per valutarla!

Voto medio 0 / 5. Conteggio dei voti: 0

Nessun voto finora! Sii il primo a valutare questo post.