CISCO PORT FORWARDING HAIRPIN NAT

CISCO APERTURA PORTE

Hai un Router Cisco e hai necessità di eseguire un port forwarding per esporre un tuo dispositivo interno sfruttando l’Hairpin NAT? In questa guida vedremo come fare.

Componenti necessari:

- Un Router serie 1900.

- Una connessione internet con IP PUBBLICO.

Livello difficoltà: Semplice

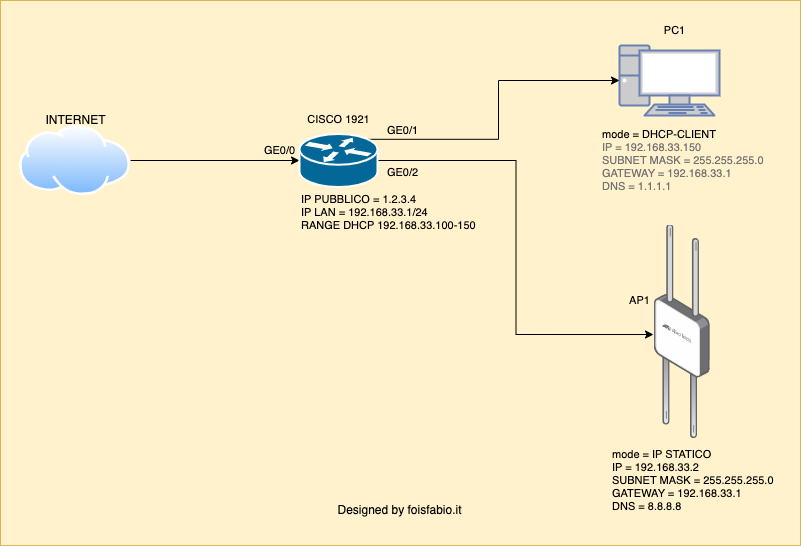

Analizziamo il seguente diagramma:

Come possiamo notare dal diagramma abbiamo una rete molto semplice con un router, un access-point e un PC. L’obbiettivo della guida è esporre la pagina https dell’access point Aruba che utilizza la porta interna 4343.

Consigliamo di leggere tutto l’articolo in quando nell’obbiettivo 2 viene affrontato un aspetto fondamentale per un’utilizzo completo del Port Forwarding.

Obbiettivo 1: Configuriamo il Port Forwarding sul Router Cisco.

Apri la CLI del tuo router Cisco digita il comando come di seguito avendo cura di modificare il tuo indirizzo ip locale e il nome dell’interfaccia pubblica.

Nel mio caso l’interfaccia pubblica è la Dialer 0 su GE0/0 e l’ip locale è 192.168.33.2 con porta 4343 https che noi nateremo in 443.

CISCO(config)#ip nat inside source static tcp 192.168.33.2 4343 interface Dialer 0 443

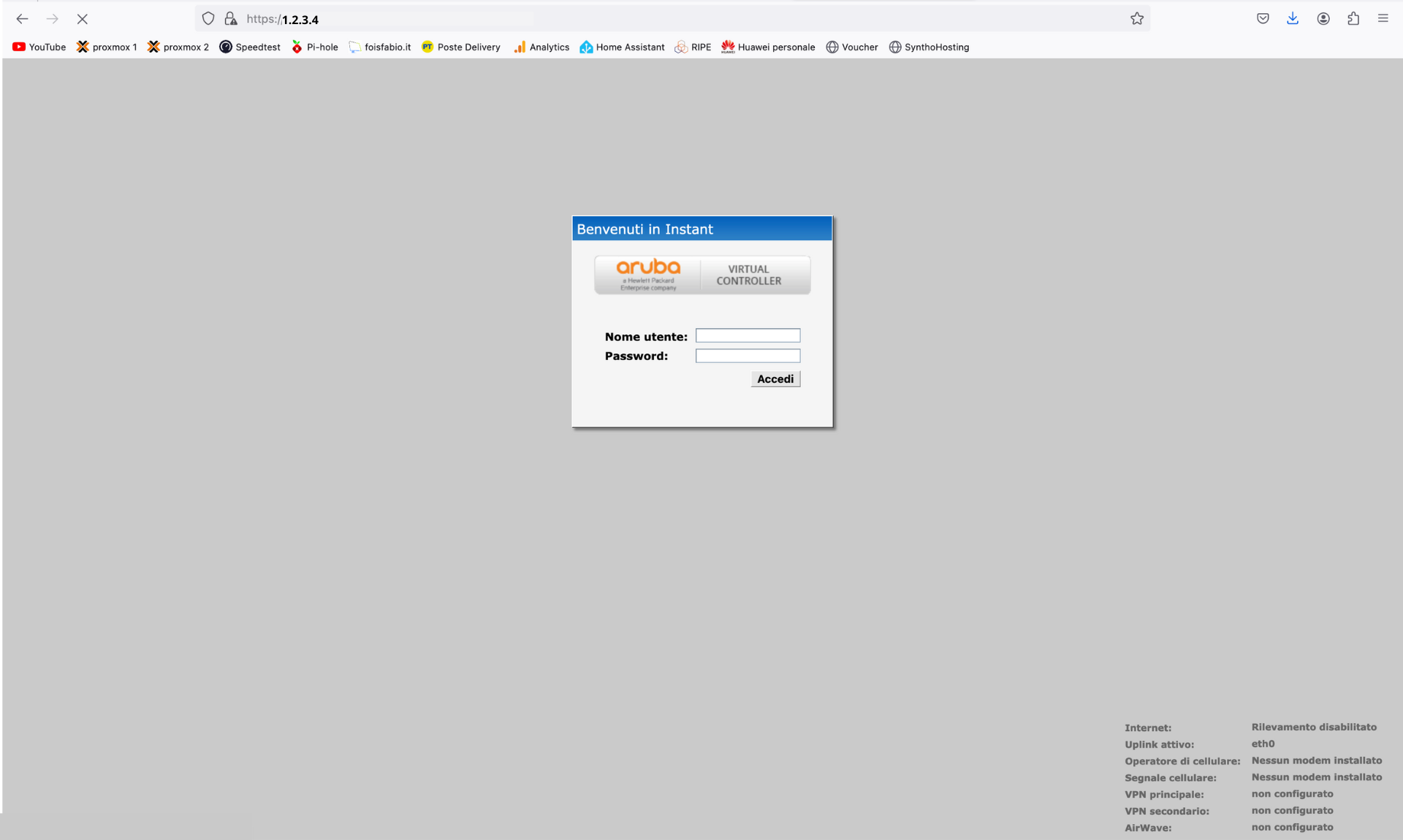

In questo modo possiamo raggiungere il nostro web server da remoto come possiamo notare da immagine seguente:

Come potremo notare se da rete locale richiamiamo il nostro ip pubblico, questo non sarà raggiungibile. Perchè? Quindi entra in gioco un componente molto importante nei Port Forwarding, l’Hairpin NAT chiamato anche NAT Reflection.

Cosa sarebbe? Configurando il classico Port Forwarding, non facciamo altro che indicare al Router che il traffico destinato all’interfaccia pubblica venga reindirizzato al nostro Web Server interno.

Quando noi ci troviamo all’interno della nostra LAN e chiamiamo l’ip pubblico con il protocollo https, il router si vede arrivare dei pacchetti con destinatario l’ip pubblico ma non ci sono regole che indicano dove reindirizzare le chiamate con ip pubblico, per cui in questo la pagina viene reindirizzata in default route restituendo un errore.

Obbiettivo 2: Configurare Port Forwarding con l’Hairpin NAT sul Router CISCO.

Ora vediamo come configurare il Port Forwarding con Hairpin NAT, in modo che il nostro Web Server possa essere raggiunto sia da rete locale che dall’esterno chiamando l’ip pubblico che in questo caso è 1.2.3.4

CISCO(config)#ip access-list 1 permit 192.168.33.0 0.0.0.255

CISCO(config)#

CISCO(config)#ip nat source list 1 interface Dialer0 overload

CISCO(config)#ip nat source static tcp 192.168.33.2 4343 1.2.3.4 443 extendable

CISCO(config)#interface Dialer 0

CISCO(config-if)#no ip nat outside

CISCO(config-if)#ip nat enable

CISCO(config-if)#exit

CISCO(config)#

CISCO(config)#interface BVi 1

CISCO(config-if)#no ip nat inside

CISCO(config-if)#ip nat enable

CISCO(config-if)#exit

Ora il nostro Web Server sarà accessibile sia da rete Interna che da rete remota chiamando l’ip pubblico.

A fine guida troverai la configurazione completa del router con Hairpin NAT se tornasse utile consultarla.

Ti è piaciuta questa guida CISCO PORT FORWARDING HAIRPIN NAT

Scrivi il tuo parere nei commenti o contattami attraverso la sezione Contatti.

Puoi supportare foisfabio.it con una piccola donazione oppure commenta e condividi questo contenuto.

Hai riscontrato errori in questa guida?? segnalacelo tramite la scheda CONTATTI

Guida redatta da Fabio Fois.

Copyright © 2024 foisfabio.it | Powered by Fabio Fois

Riepilogo Configurazione Completa:

Current configuration : 2234 bytes

!

! Last configuration change at 22:47:05 UTC Sat May 11 2024 by cisco

!

version 15.0

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname CISCO

!

boot-start-marker

boot-end-marker

!

enable secret 5 $1$Xc2C$zabcdefghilmnopqrstuvz

!

aaa new-model

!

!

aaa authentication login default local enable

!

!

!

!

!

aaa session-id common

!

!

!

!

no ipv6 cef

ip source-route

ip cef

!

!

!

ip dhcp pool LAN

network 192.168.33.0 255.255.255.0

default-router 192.168.33.1

dns-server 1.1.1.1

domain-name WORKGROUP

lease 0 12

!

!

ip domain name cisco

!

multilink bundle-name authenticated

!

vpdn enable

!

vpdn-group pppoe

!

!

!

!

username Cisco privilege 15 password 0 cisco

redundancy

!

!

controller SHDSL 0/0/0

!

!

!

!

bridge irb

!

!

interface GigabitEthernet0/0

description WAN

no ip address

duplex auto

speed auto

pppoe enable group global

pppoe-client dial-pool-number 1

!

!

interface GigabitEthernet0/1

description LAN

no ip address

duplex auto

speed auto

bridge-group 1

!

!

interface GigabitEthernet0/2

no ip address

duplex auto

speed auto

bridge-group 1

!

!

interface Serial0/1/0

no ip address

shutdown

no fair-queue

clock rate 2000000

!

!

interface Serial0/1/1

no ip address

shutdown

clock rate 2000000

!

!

interface Dialer0

mtu 1420

ip address negotiated

ip nat enable

ip virtual-reassembly

encapsulation ppp

dialer pool 1

ppp chap hostname Syntho2.3.4

ppp chap password 0 HNNIWJCQ

ppp pap sent-username Syntho1.2.3.4 password 0 HNNIWJCQ

!

!

interface BVI1

description LAN

ip address 192.168.33.1 255.255.255.0

no ip redirects

ip nat enable

ip virtual-reassembly

!

!

!

ip forward-protocol nd

!

no ip http server

no ip http secure-server

!

ip nat source list 1 interface Dialer0 overload

ip nat source static tcp 192.168.33.2 4343 1.2.3.4 443 extendable

ip route 0.0.0.0 0.0.0.0 Dialer0

!

!

access-list 1 permit 192.168.33.0 0.0.0.255

!

!

!

!

!

!

control-plane

!

!

bridge 1 protocol ieee

bridge 1 route ip

!

line con 0

line aux 0

line vty 0 4

!

scheduler allocate 20000 1000

end

Quanto è stato utile questo post?

Clicca su una stella per valutarla!

Voto medio 0 / 5. Conteggio dei voti: 0

Nessun voto finora! Sii il primo a valutare questo post.