FORTINET – MIKROTIK IPSEC P2P

IPSEC IKEv2 FORTINET – MIKROTIK

In questa guida vedremo come creare un tunnel IPSEC IKEv2 P2P (peer to peer) con Preshared Key tra un Firewall Fortinet e un Router Mikrotik.

Componenti necessari:

- Un Router Mikrotik hAP ac2

- Un Firewall Fortinet (es. Fortigate 50E)

- Due connessioni internet con IP PUBBLICO.

Livello difficoltà: Media

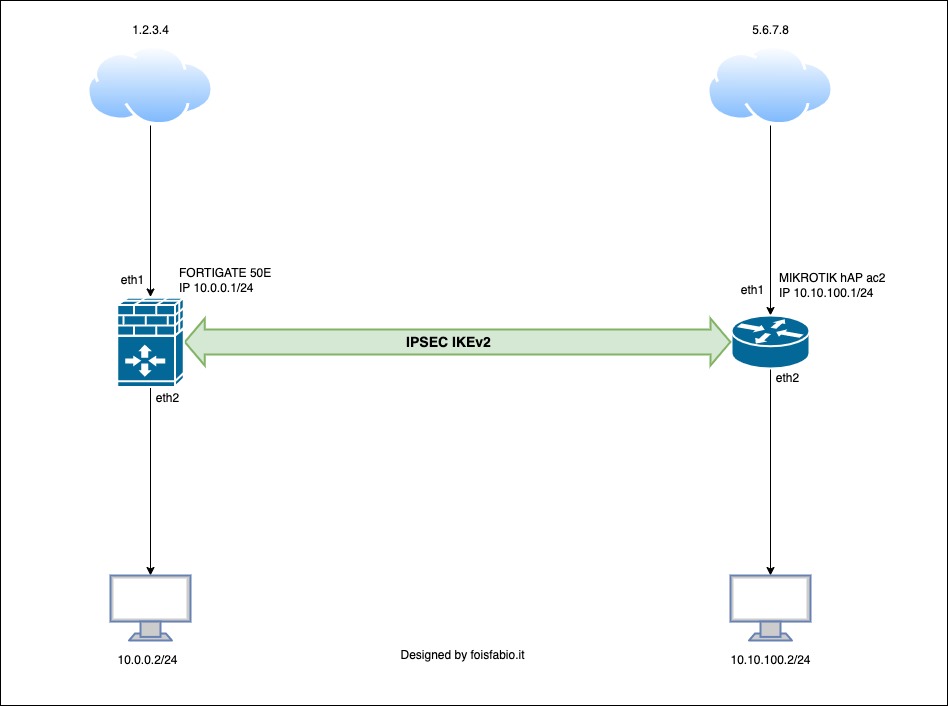

Analizziamo il seguente diagramma:

CONFIGURIAMO IL FIREWALL FORTINET:

Partiamo con una configurazione di default del firewall già funzionante, nel mio caso ho una LAN con subnet 10.0.0.0/24 che già assegna IP alla LAN e naviga su internet.

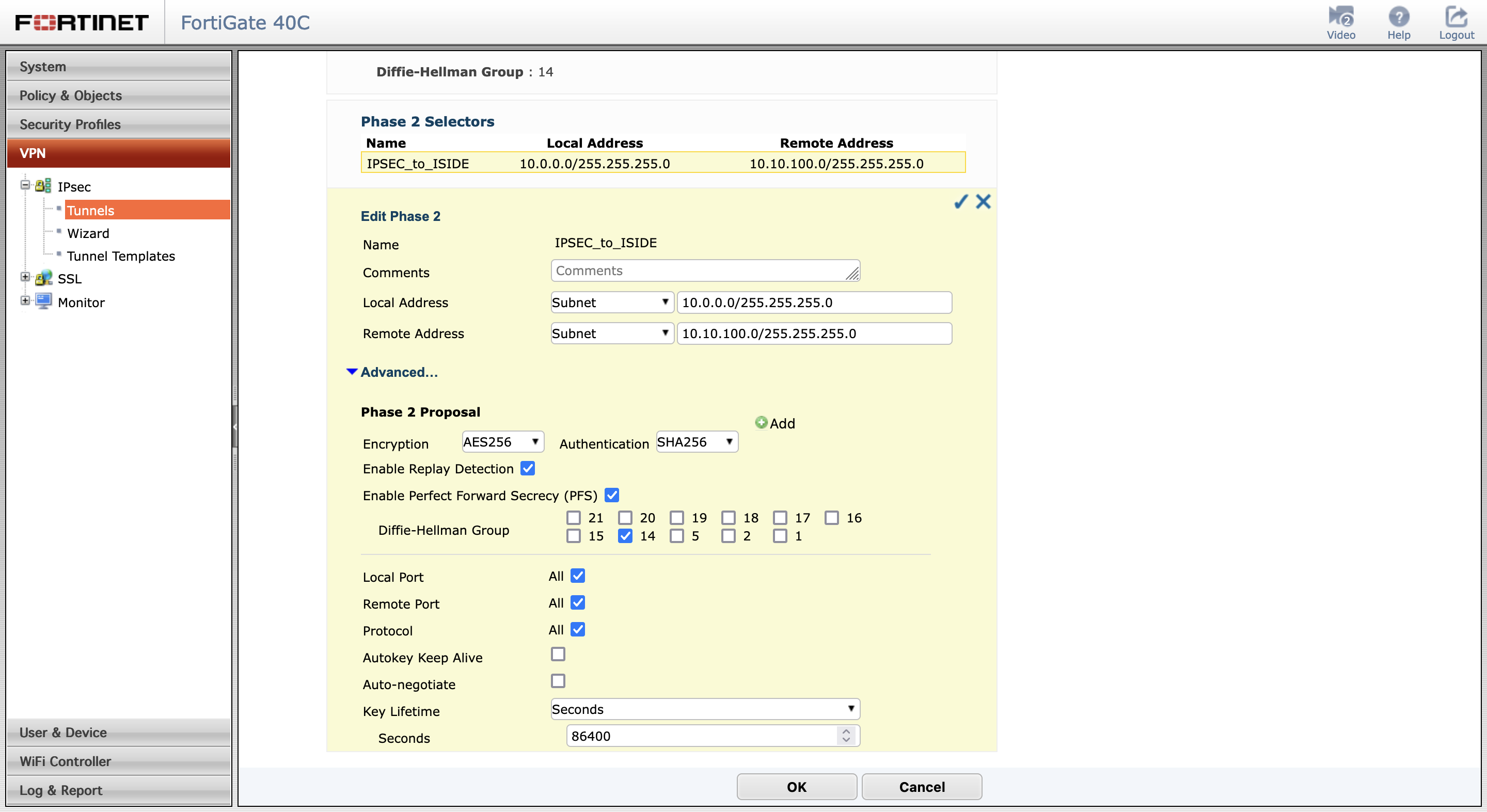

Obbiettivo 1: Configurare la parte IPSEC.

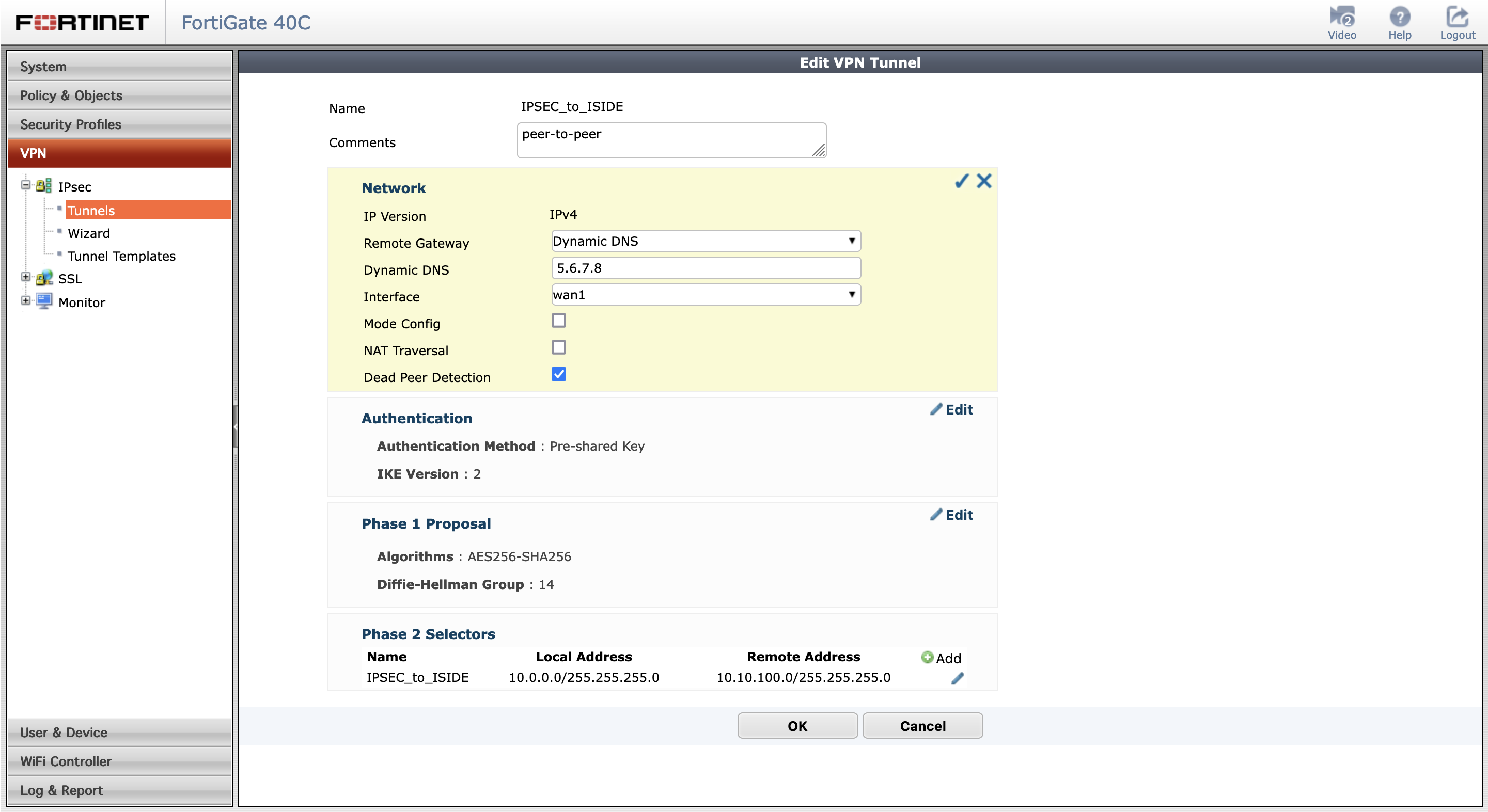

Andiamo nel tab VPN, Tunnels e cliccare su “Create New” in alto a sinistra.

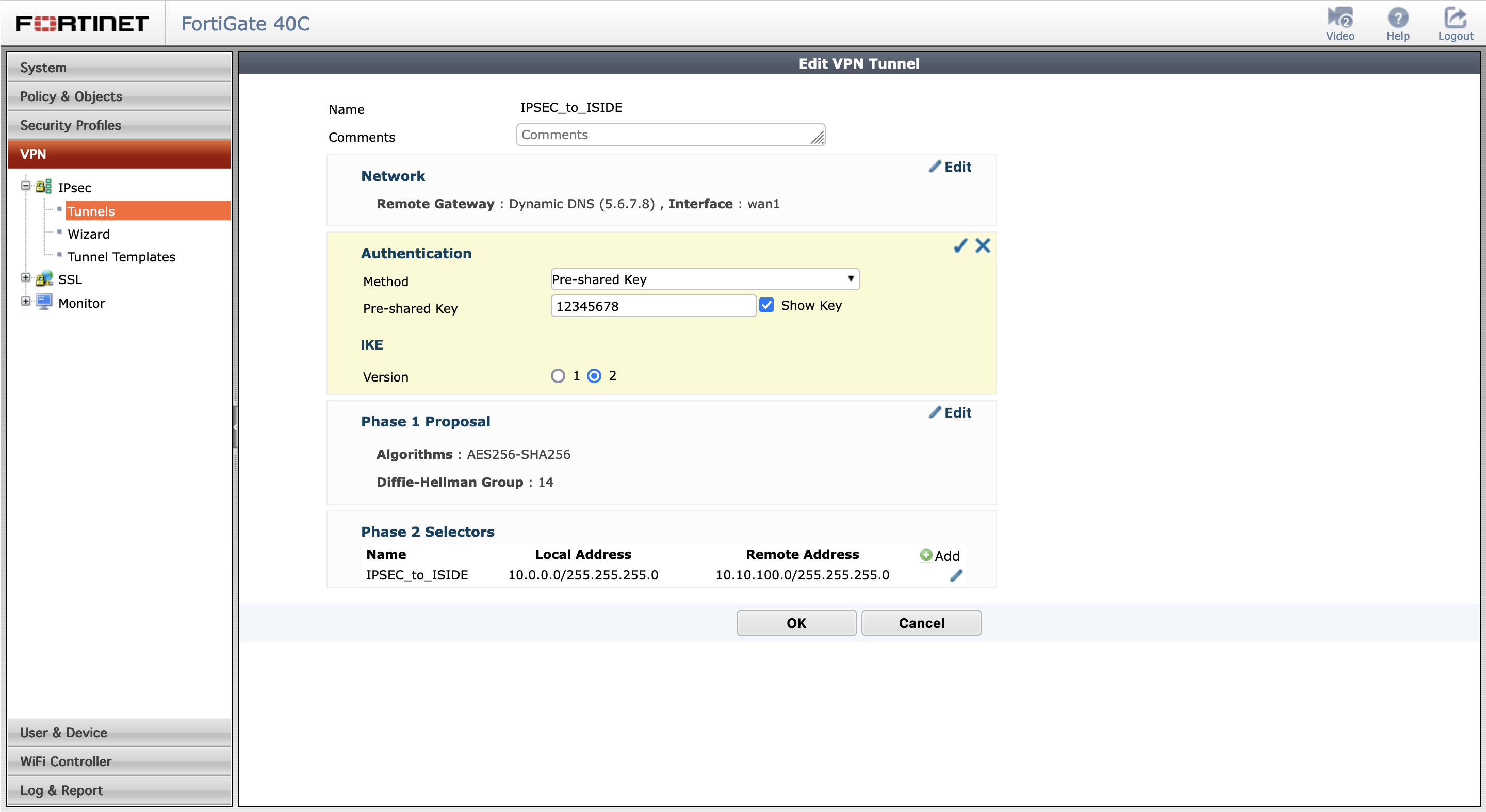

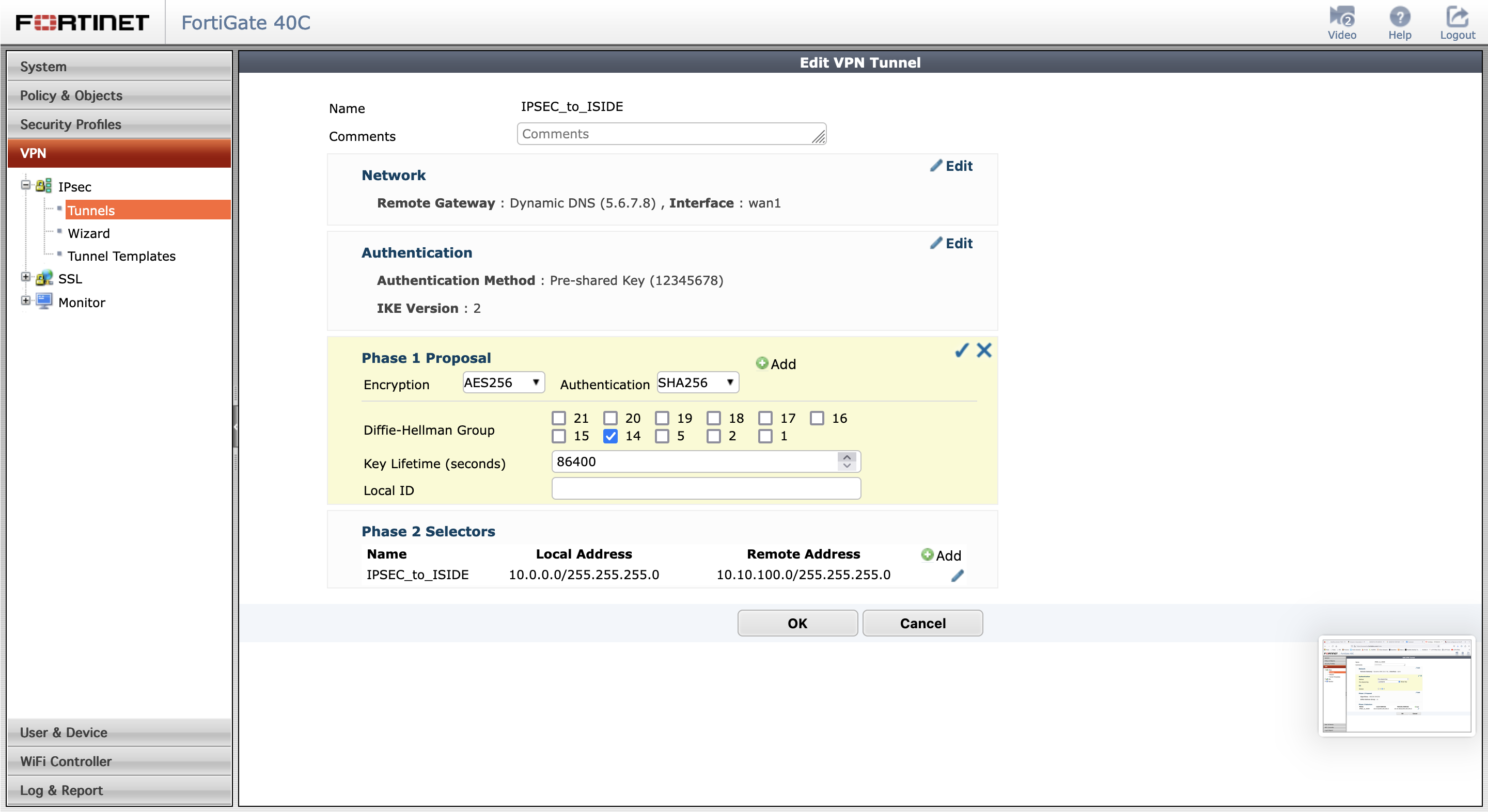

Compilare come da immagine seguente:

Dopo aver compilato i Vari campi come indicato clicca su OK.

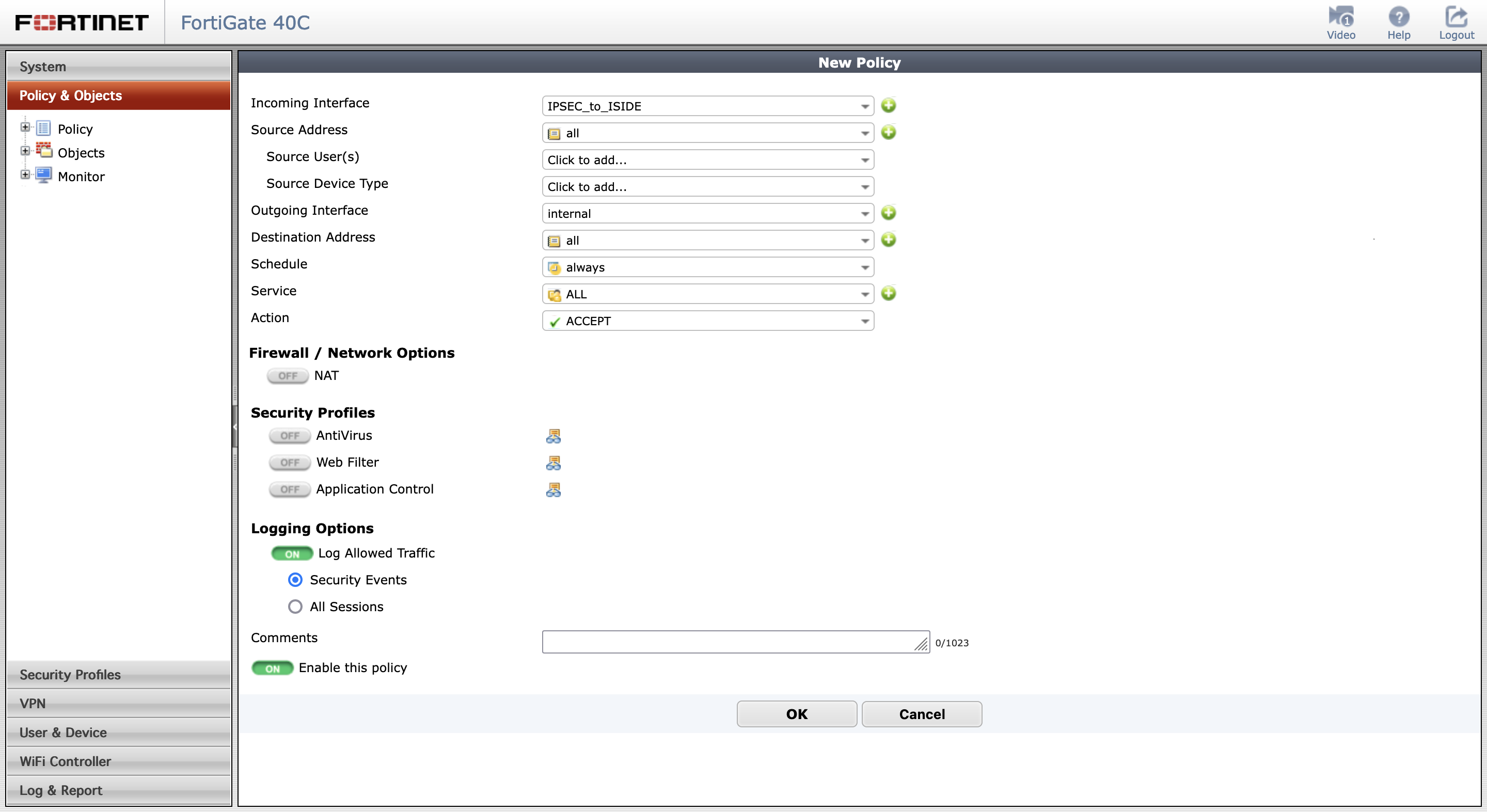

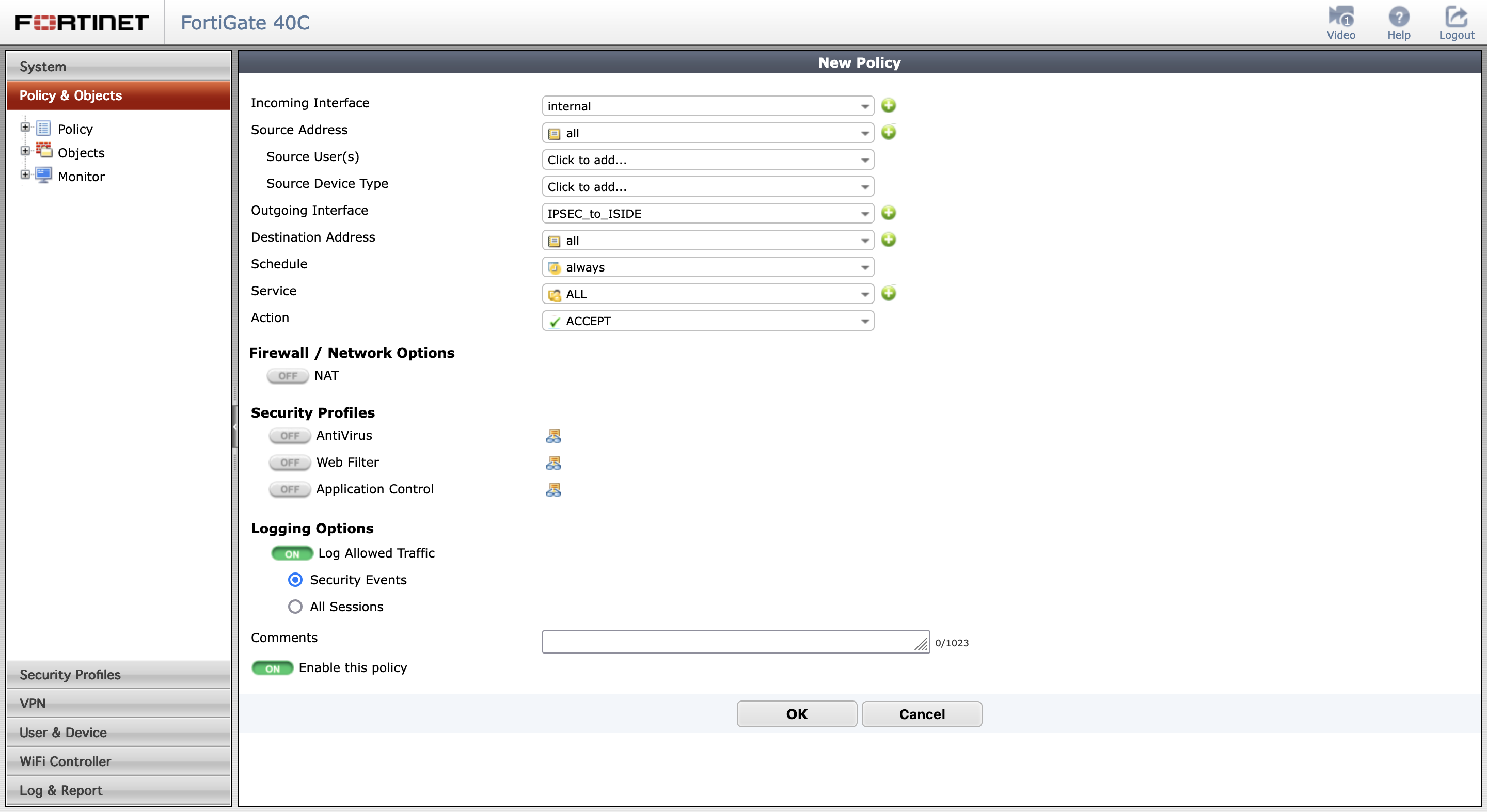

Obbiettivo 2: Configurare il Firewall.

Ora clicca sul tab Policy & Objects, IPv4 e cliccare su “Create New” in alto a sinistra.

Compila la nuova policy come di seguito:

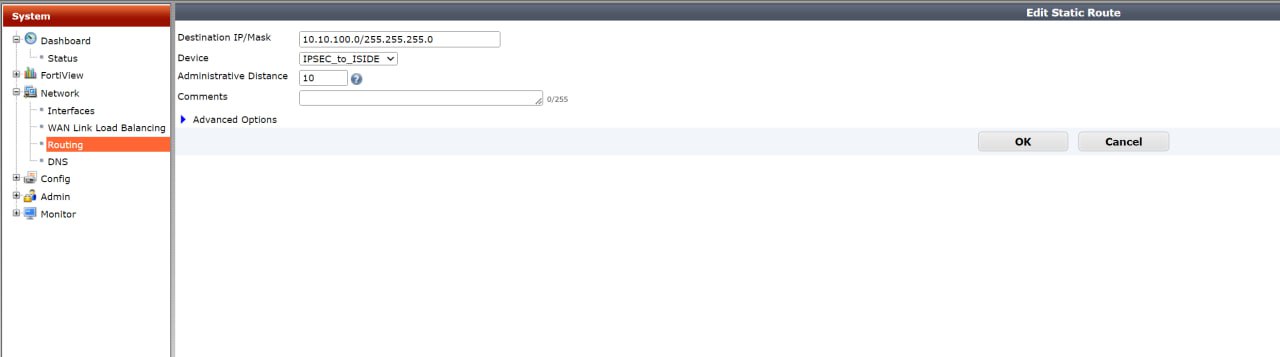

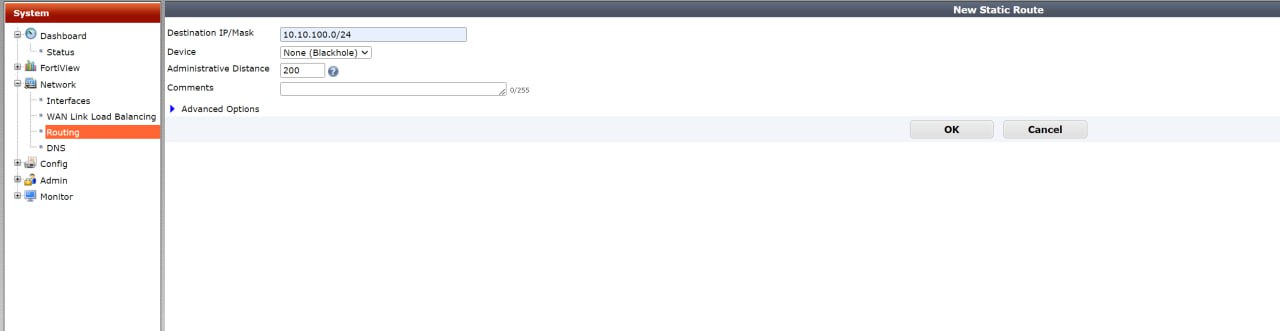

Obbiettivo 3: Configuriamo le rotte.

Ora confermando anche le due rotte, il fortinet è configurato.

Passiamo ora al Mikrotik.

CONFIGURIAMO IL ROUTER MIKROTIK:

Partiamo con una configurazione di default del firewall già funzionante, nel mio caso ho una LAN con subnet 10.10.100.0/24 che già assegna IP alla LAN e naviga su internet.

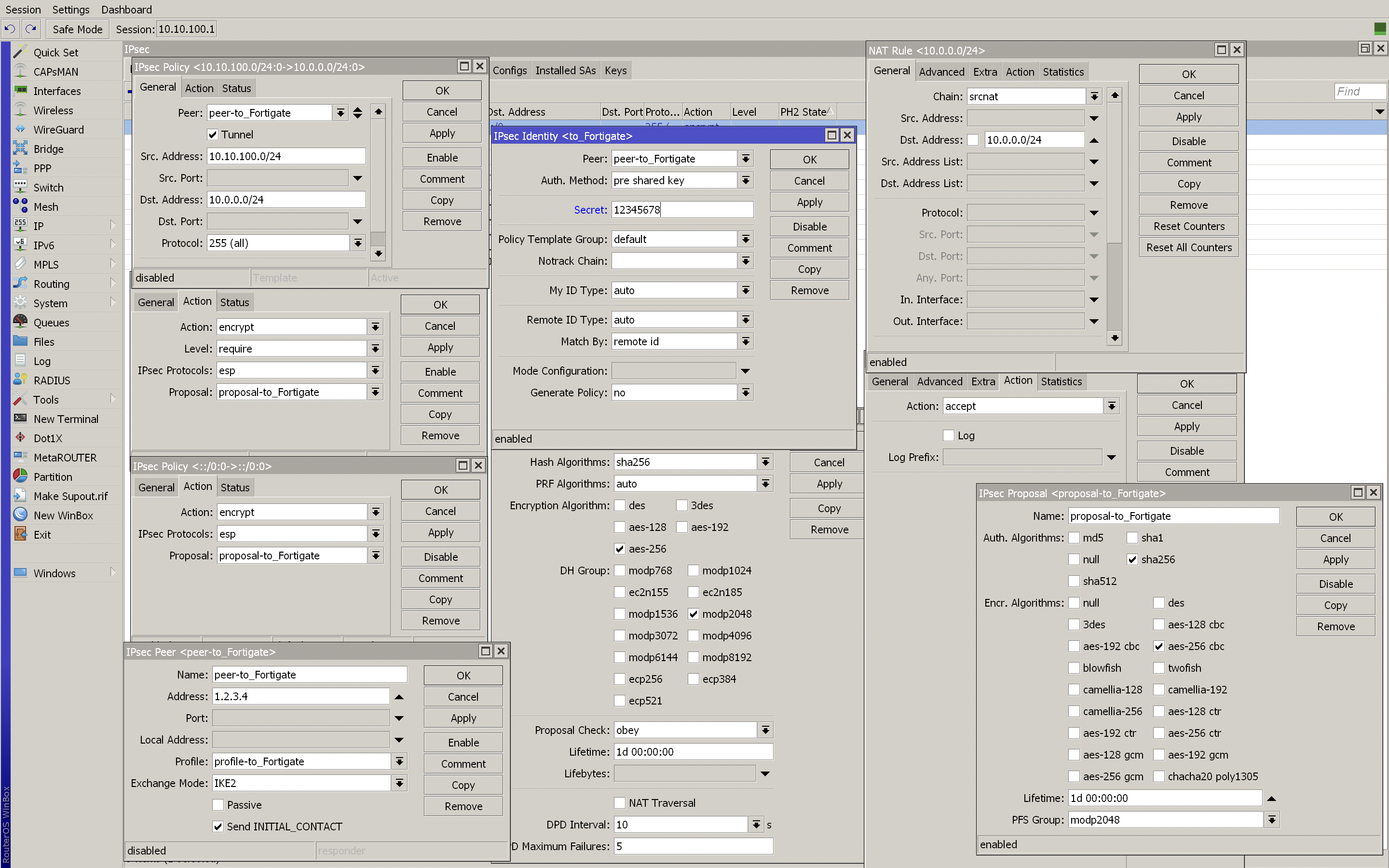

Obbiettivo 4: Configuriamo la parte IPSEC e il Firewall.

Vai in New Terminal e incolla in contenuto seguente:

/ip ipsec profile add dh-group=modp2048 enc-algorithm=aes-256 hash-algorithm=sha256 name=profile-to_Fortigate

/ip ipsec peer add address=1.2.3.4 exchange-mode=ike2 name=peer-to_Fortigate profile=profile-to_Fortigate

/ip ipsec proposal add auth-algorithms=sha256 enc-algorithms=aes-256-cbc lifetime=1h name=proposal-to_Fortigate pfs-group=modp2048

/ip ipsec identity add peer=peer-to_Fortigate secret=12345678

/ip ipsec policy

set 0 proposal=proposal-to_Fortigate

add dst-address=10.0.0.0/24 peer=peer-to_Fortigate proposal=proposal-to_Fortigate src-address=10.10.100.0/24 tunnel=yes

/ip firewall nat add chain=srcnat src-address=10.0.0.0/24 action=accept

Ti allego uno screen riepilogativo di quanto configurato da terminale:

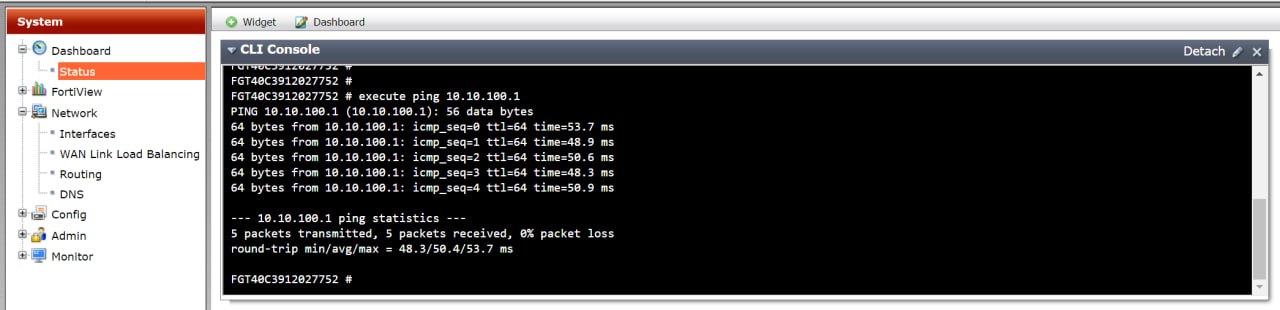

Obbiettivo 5: Testare la raggiungibilità verso il Mikrotik.

Ora proveremo dal Fortinet a pingare la LAN del Mikrotik, dovremo specificare come sorgente la LAN del FORTINET.

Vai nella CLI Fortinet, o collegati in SSH e digita:

execute ping-options source 10.0.0.1

execute ping 10.10.100.1

Il ping dovrebbe dare esito positivo.

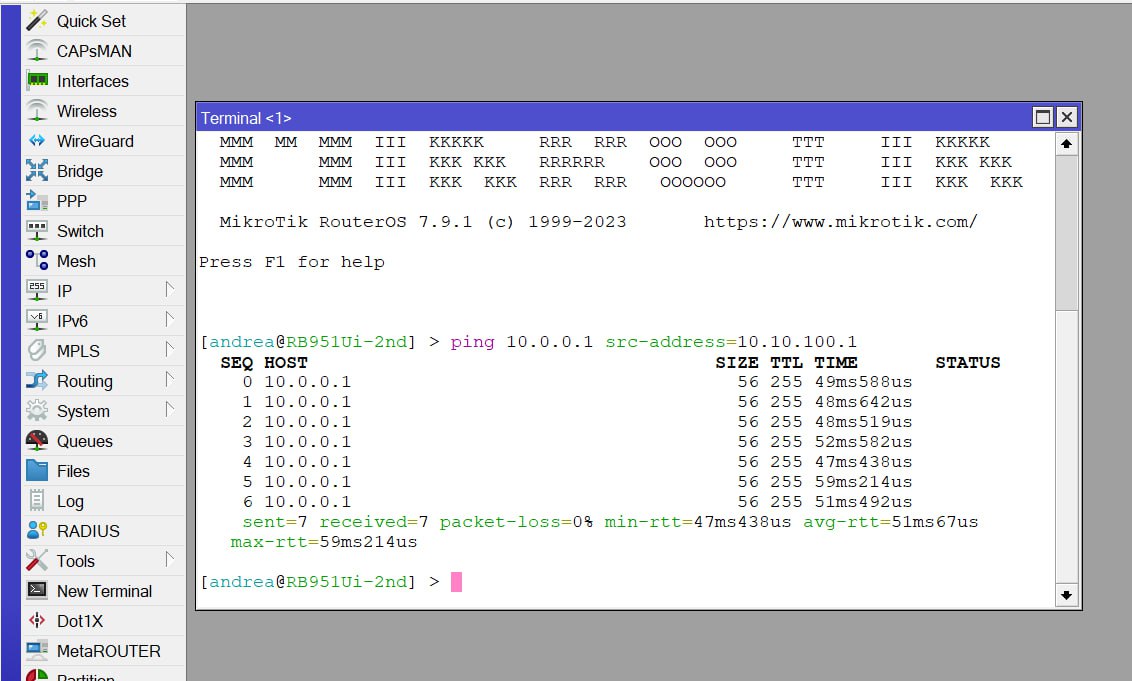

Obbiettivo 6: Testare la raggiungibilità verso il Fortinet.

Ora proviamo dal Mikrotik a pingare la LAN del Fortinet, dovremo specificare come sorgente la LAN del Mikrotik.

Vai in New Terminal e digita:

ping 10.0.0.1 src-address=10.10.100.1

Dovresti avere esito postitivo. Se provi ping LAN to LAN anche da pc dovrebbe funzionare tutto.

N.B. Lato Mikrotik, non utilizzare la funzione “Fast-track” quando usi IPSEC in quanto vanno in conflitto, comportando un link instabile con perdita di pacchetti.

Vuoi ulteriori infomazioni su questa configurazione, o vuoi fare qualche domanda per approfondire?

Scrivi nei commenti o contattami attraverso la sezione Contatti.

Scopri hAP ax lite, il nuovo router Mikrotik con potente processore ARM.

Ti è piaciuta questa guida FORTINET – MIKROTIK IPSEC IKEv2 P2P?

Segui tutte le guide su RouterOS alla pagina: Guide Mikrotik e le guide Fortinet alla pagina: Guide Fortinet.

Da oggi puoi rimanere sempre informato sui nuovi articoli iscrivendoti alla newsletter o al nostro canale telegram: Guide Mikrotik – foisfabio.it.

Puoi inviare il tuo contributo Paypal oppure commenta e condividi questo contenuto.

Hai riscontrato errori in questa guida?? segnalacelo tramite la scheda CONTATTI

Quanto è stato utile questo post?

Clicca su una stella per valutarla!

Voto medio 0 / 5. Conteggio dei voti: 0

Nessun voto finora! Sii il primo a valutare questo post.