MIKROTIK VLAN

MIKROTIK VLAN FILTERING & VLAN CRS1xx

In questa guida, vedremo come configurare le VLAN su varie tipologie di dispositivi Mikrotik ottenendo le massime prestazioni sfruttando il chipset hardware senza processare il traffico nella CPU.

Componenti utilizzati:

- Un Router Mikrotik hAP ax2

- Uno switch Mikrotik CRS112-8P-4S-IN

- Un Access-point Mikrotik GrooveA-52HPn

Livello difficoltà: Medio

Qui di seguito riporto un diagramma di rete.

In questo diagramma è presente R1 in giallo che è stato configurato in un precedente laboratorio che puoi trovare qui: Huawei AR500series

N.B Se posizioni il cursore del mouse sui Router, Switch e access point appare la configurazione porte e IP degli stessi.

Molto spesso, mi capita di mettere mano a delle reti in cui sono presenti più sottoreti sotto lo stesso dominio di Broadcast o varie sottoreti create mettendo dei router in cascata creando inutili NAT che rendono complessa e poco sicura la gestione della rete.

Perchè non buttare tutto nella spazzatura e ripartire da zero con una configurazione pulita usando le VLAN?

Cosa sono le VLAN?

Le VLAN (Virtual Local Area Network), sono delle LAN virtuali che condividono la stessa infrastruttura di rete.

Le VLAN permettono di segmentare una rete in vari segmenti Layer2.

Questo significa che in un cavo ethernet che unisce due Router possiamo avere diverse sottoreti isolate tra loro è ognuna avrà il suo dominio, la sua network e il suo broadcast.

Se vogliamo semplificare il concetto senza curare l’aspetto tecnico, immaginiamo di avere un grande tubo (cavo ethernet) in cui all’interno passano tanti piccoli tubi (VLAN) isolati tra loro.

All’interno di questi piccoli tubi possono passare acqua, gas e riscaldamento senza che i fluidi si miscelino.

Agli estremi del grande tubo (cavo ethernet) avremo un ettichetta (TAG-ID) con indicato il contenuto di ogni piccolo tubo (VLAN). L’operatore (CPU) legge le ettichette e incapsula i pacchetti nei tubi con le ettichette corrette senza che esse si miscelino.

Torniamo all’aspetto tecnico.

Come lavorano le VLAN?

Semplicemente, ogni VLAN include un TAG ai frame ethernet che contiene l’ID di appartenenza della vlan stessa. In una rete fisica possono esser utilizzate fino a 4094 VLAN in quanto la VLAN 0 e la VLAN 4095 sono riservate. La VLAN 1 invece viene definita di default dallo standard IEEE 802.1Q.

Quanti tipi di VLAN esistono?

Le VLAN si dividono in tagged e untagged (Access).

In alcuni dispositivi è possibile configurare le porte in modalità Ibrida (trasporto di una VLAN untagged e tante VLAN tagged nella stessa interfaccia fisica).

Che vantaggi abbiamo ad utilizzare le VLAN?

- Maggiore flessibilità della rete – Una rete segmentata in VLAN permette in caso di futuri ampliamenti di incapsulare una nuova VLAN senza modificare l’infrastruttura di rete.

- Risparmio economico – Si ha un gran risparmio nella realizzazione della rete in quanto son necessari minor cablaggi e meno hardware per segmentare la rete.

- Maggiore Sicurezza – Le VLAN permettono di separare la rete in vari segmenti ed è possibile farle comunicare in layer 3 o isolarle a livello firewall.

Che svantaggi abbiamo ad utilizzare le VLAN?

- Complessità nella configurazione – Le VLAN vanno configurate in ogni dispositivo della rete, questo richiede maggior tempo nella configurazione.

- Minor scelta sull’Hardware – Quando usiamo le VLAN, dovendole configurare le stesse su ogni dispositivo siamo costretti a scegliere Switch Managed. Questo comporta una particlolar attenzione nella scelta dell’hardware.

1. Configuriamo il Router 2:

Il router Mikrotik scelto, da la possibilità di configurare le VLAN in vari modi.

In questa guida utilizzeremo la modalità VLAN filtering, questo permette di sfruttare al massimo l’hardware offload senza processare il traffico dalla CPU per i soli dispositivi che supportano vlan filtering.

Avendo un router con una CPU quadcore con achitettura arm, utilizziamo questa modalità nonostante non sia supportata, in quanto il volume di traffico massimo generato, viene processato dalla CPU senza sovvracaricarla.

Partiamo con una configurazione pulita resettando il router senza caricare la configurazione di default.

Trovi le indicazioni in questa guida: Mikrotik configurazione base.

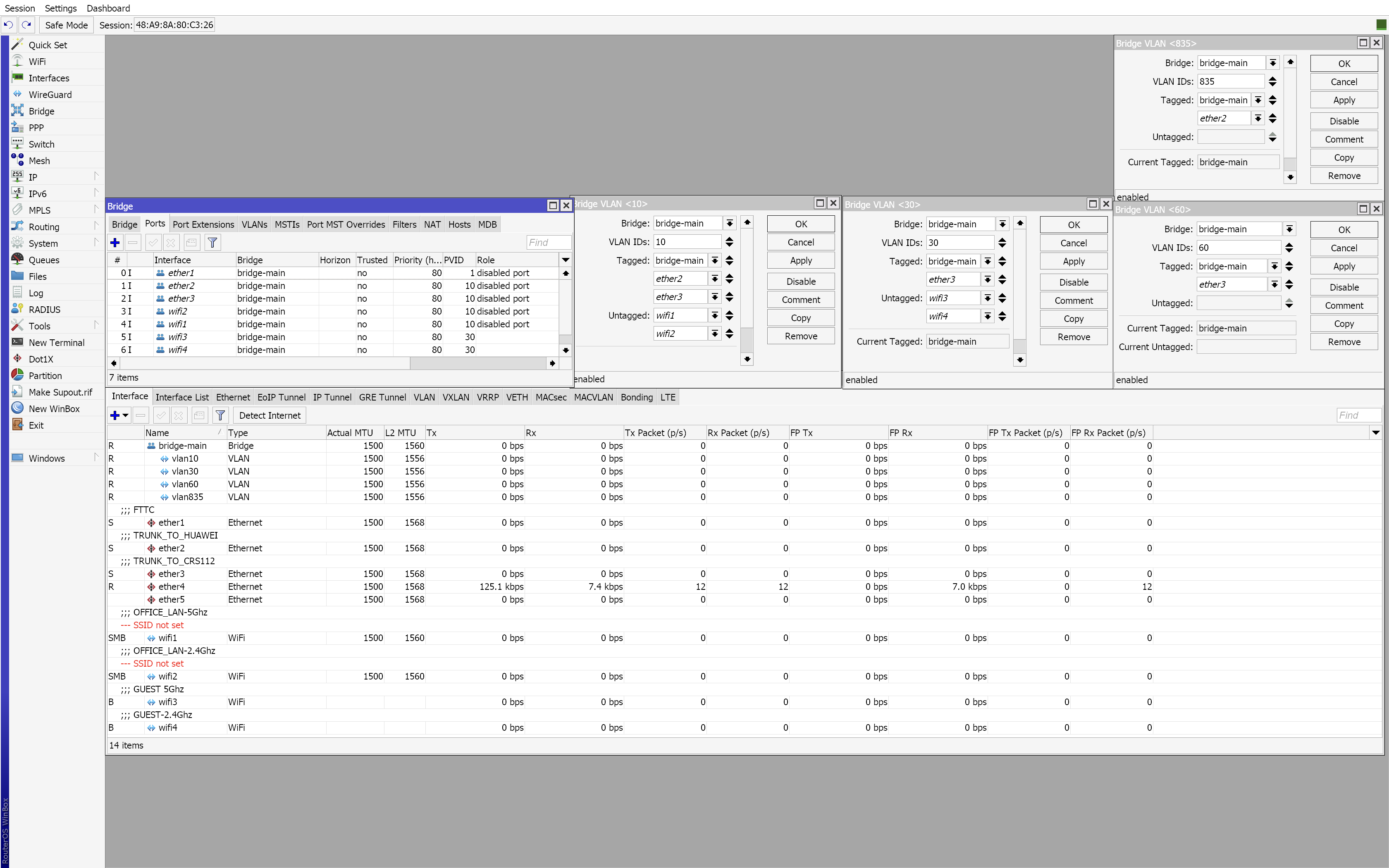

1.1 Configuriamo le VLAN sul Router Mikrotik;

Apri il terminale e digita:

###RINOMINIAMO IL ROUTER MIKROTIK

/system identity set name=R2-Router_Mikrotik

###CREIAMO LE INTERFACCE WIFI PER LA RETE GUEST E COMMENTIAMO QUELLE ESISTENTI.

/interface wifi

set [ find default-name=wifi1 ] channel.band=5ghz-n .frequency=5260 .width=20/40mhz-Ce comment=OFFICE_LAN-5Ghz \

configuration.antenna-gain=0 .country=Italy .mode=ap .ssid=GREENET-OFFICE disabled=no security.authentication-types=\

wpa2-psk,wpa3-psk

set [ find default-name=wifi2 ] channel.frequency=2437 comment=OFFICE_LAN-2.4Ghz configuration.antenna-gain=0 .country=Italy .mode=ap \

.ssid=GREENET-OFFICE disabled=no security.authentication-types=wpa2-psk,wpa3-psk

add comment="GUEST 5Ghz" configuration.mode=ap .ssid=GREENET-GUEST disabled=no master-interface=wifi1 \

name=wifi3 security.authentication-types=wpa2-psk,wpa3-psk

add comment=GUEST-2.4Ghz configuration.mode=ap .ssid=GREENET-GUEST disabled=no master-interface=wifi2 \

name=wifi4 security.authentication-types=wpa2-psk,wpa3-psk

###DESCRIZIONE PORTE

/interface ethernet

set [ find default-name=ether1 ] comment=FTTC

set [ find default-name=ether2 ] comment=TRUNK_TO_HUAWEI

set [ find default-name=ether3 ] comment=TRUNK_TO_CRS112

###CREIAMO IL BRIDGE

/interface bridge

add name=bridge-main

###CREIAMO LE INTERFACCE VLAN

/interface vlan

add interface=bridge-main name=vlan10 vlan-id=10

add interface=bridge-main name=vlan30 vlan-id=30

add interface=bridge-main name=vlan60 vlan-id=60

add interface=bridge-main name=vlan835 vlan-id=835

###AGGIUNGIAMO TUTTE LE PORTE AL BRIDGE

/interface bridge port

add bridge=bridge-main interface=ether1

add bridge=bridge-main interface=ether2 pvid=10

add bridge=bridge-main interface=ether3 pvid=10

add bridge=bridge-main interface=wifi2 pvid=10

add bridge=bridge-main interface=wifi1 pvid=10

add bridge=bridge-main interface=wifi3 pvid=30

add bridge=bridge-main interface=wifi4 pvid=30

###CONFIGURIAMO LE VLAN

/interface bridge vlan

add bridge=bridge-main tagged=bridge-main,ether2,ether3 untagged=wifi1,wifi2 vlan-ids=10

add bridge=bridge-main tagged=bridge-main,ether2 vlan-ids=835

add bridge=bridge-main tagged=bridge-main,ether3 untagged=wifi3,wifi4 vlan-ids=30

add bridge=bridge-main tagged=bridge-main,ether3 vlan-ids=60

###ATTIVIAMO IL VLAN FILTERING

/interface bridge set vlan-filtering=yes 0

Ecco uno screen riepilogativo:

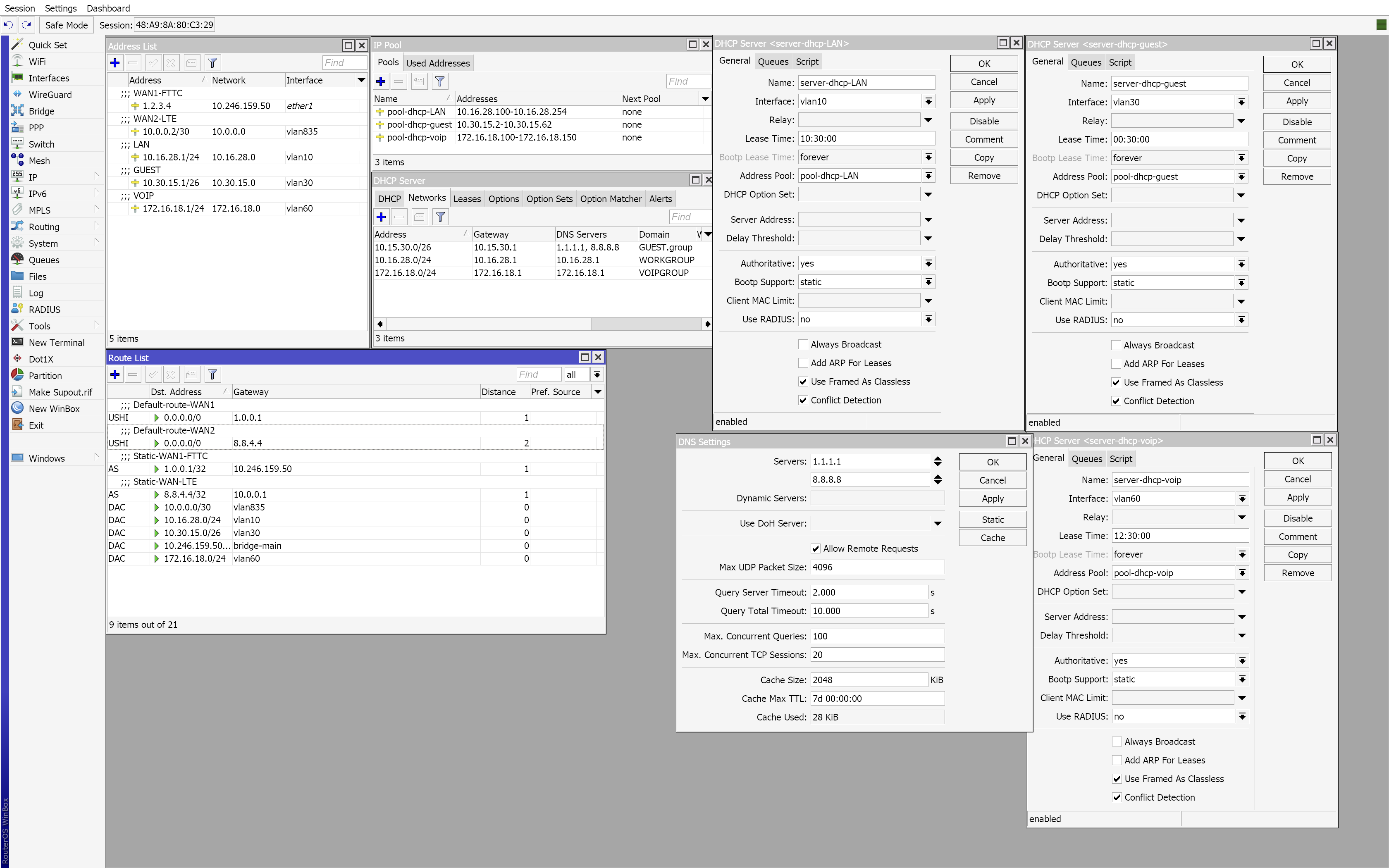

1.2 Configuriamo tutta la sezione IP;

Apri il terminale e digita:

###CREIAMO I POOL PER LE VARIE SOTTORETI

/ip pool

add name=pool-dhcp-LAN ranges=10.16.28.100-10.16.28.254

add name=pool-dhcp-guest ranges=10.30.15.2-10.30.15.62

add name=pool-dhcp-voip ranges=172.16.18.100-172.16.18.150

###CREIAMO I VARI DHCP-SERVER PER LE SOTTORETI

/ip dhcp-server

add address-pool=pool-dhcp-LAN interface=vlan10 lease-time=10h30m name=server-dhcp-LAN

add address-pool=pool-dhcp-guest interface=vlan30 name=server-dhcp-guest

add address-pool=pool-dhcp-voip interface=vlan60 lease-time=12h30m name=server-dhcp-voip

/ip dhcp-server network

add address=10.30.15.0/26 dns-server=1.1.1.1,8.8.8.8 domain=GUEST.group gateway=10.30.15.1 netmask=26

add address=10.16.28.0/24 dns-server=10.16.28.1 domain=WORKGROUP gateway=10.16.28.1 netmask=24

add address=172.16.18.0/24 dns-server=172.16.18.1 domain=VOIPGROUP gateway=172.16.18.1 netmask=24

###ASSEGNAMO GLI INDIRIZZI IP ALLE VARIE INTERFACCE

/ip address

add address=10.16.28.1/24 comment=LAN interface=vlan10 network=10.16.28.0

add address=172.16.18.1/24 comment=VOIP interface=vlan60 network=172.16.18.0

add address=10.30.15.1/26 comment=GUEST interface=vlan30 network=10.30.15.0

add address=10.0.0.2/30 comment=WAN2-LTE interface=vlan835 network=10.0.0.0

add address=1.2.3.4 comment=WAN1-FTTC interface=ether1 network=10.246.159.50

###CONFIGURIAMO I SERVER DNS DI RIFERIMENTO

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,8.8.8.8

###IMPOSTIAMO LE ROTTE RECURSIVE USANDO LA FTTC COME PRIORITARIA E LA LTE COME BACKUP

/ip route

add comment=Static-WAN1-FTTC disabled=no distance=1 dst-address=1.0.0.1/32 gateway=10.246.159.50 pref-src="" routing-table=main scope=30 suppress-hw-offload=no target-scope=10

add comment=Static-WAN-LTE disabled=no distance=1 dst-address=8.8.4.4/32 gateway=10.0.0.1 pref-src="" routing-table=main scope=30 suppress-hw-offload=no target-scope=10

add check-gateway=ping comment=Default-route-WAN1 disabled=no distance=1 dst-address=0.0.0.0/0 gateway=1.0.0.1 pref-src="" routing-table=main scope=30 suppress-hw-offload=no target-scope=31

add check-gateway=ping comment=Default-route-WAN2 disabled=no distance=2 dst-address=0.0.0.0/0 gateway=8.8.4.4 pref-src="" routing-table=main scope=30 suppress-hw-offload=no target-scope=31

Ecco uno screenshot riepigolativo dell’obbiettivo 2:

Puoi trovare un LAB inerente alle rotte recursive a questo LINK: Mikrotik Rotte Recursive

1.3 Configuriamo la sezione Firewall

Apri il terminale e digita:

###CREIAMO GLI ADDRESS LIST PER DEFINIRE LE VARIE LISTE UTILI A CONFIGURARE LA SEZIONE FIREWALL

/ip firewall address-list

add address=inserire-ip-da.bloccare list=black-list

add address=10.16.28.0/24 list=white-list

add address=172.16.18.0/24 list=white-list

add address=10.16.28.0/24 list=inside-list

add address=172.16.18.0/24 list=inside-list

add address=10.30.15.0/26 list=inside-list

add address=1.2.3.4 list=outside-list

add address=10.0.0.2 list=outside-list

add address=10.15.30.0/26 list=GUEST

add address=1.0.0.1 list=DNS-RECURSIVE

add address=8.8.4.4 list=DNS-RECURSIVE

###CREIAMO LA LISTA INTERFACCE UTILE PER LA SEZIONE FIREWALL

/interface list

add name=WAN

add name=LAN

/interface list member

add interface=ether1 list=WAN

add interface=vlan835 list=WAN

add interface=vlan10 list=LAN

###CONFIGURIAMO IL FIREWALL FILTER

/ip firewall filter

add action=accept chain=input comment=Firewall_BASE connection-state=established,related

add action=drop chain=input connection-state=invalid

add action=accept chain=input comment=Firewall-Winbox-SSH dst-port=8291,22 protocol=tcp src-address-list=white-list

add action=drop chain=input protocol=tcp src-address-list=!white-list

add action=drop chain=forward comment=Firewall-GUEST dst-address-list=white-list src-address-list=GUEST

add action=drop chain=forward dst-address-list=GUEST src-address-list=white-list

###CONFIGURIAMO IL NAT

/ip firewall nat

add action=dst-nat chain=dstnat comment="Reindirizza traffico UDP53 se la LAN utilizza i DNS delle rotte recursive" dst-address-list=\

DNS-RECURSIVE dst-port=53 protocol=udp src-address-list=inside-list to-addresses=1.1.1.1

add action=masquerade chain=srcnat comment="HAIRPIN NAT" dst-address-list=inside-list src-address-list=inside-list

add action=dst-nat chain=dstnat comment=Port-Forwarding-http-AP dst-address-list=outside-list dst-port=80 protocol=tcp to-addresses=\

10.16.28.21

add action=masquerade chain=srcnat comment=MAIN-NAT out-interface-list=WAN src-address-list=inside-list

###CONFIGURIAMO IL FIREWALL IN PREROUTING

/ip firewall raw

add action=drop chain=prerouting comment=DROP-BLACKLIST in-interface-list=WAN src-address-list=black-list

add action=drop chain=prerouting comment=DROP-INPUT-DNS dst-port=53 in-interface-list=WAN protocol=udp

###DISABILITIAMO TUTTI I SERVIZI NON NECESSARI

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yes

###NASCONDIAMO LA POSSIBILITA' DI VEDERE I NEIGHBOR ALLA RETE GUEST

/tool mac-server mac-winbox

set allowed-interface-list=LAN

/ip neighbor discovery-settings

set discover-interface-list=LAN

Con questa configurazione Firewall, l’accesso a Winbox è permesso solo via MACADDRESS o dalle reti LAN o VOIP, l’accesso dall’esterno e dalla rete GUEST è bloccato.

E’ stata predisposto un port-forwarding verso la porta 80 dell’access-point utilizzando Hairpin Nat.

Inoltre, è stata predisposta una regola di drop in prerouting per tutti i dispostivi appartenenti all’adress-list BLACK-LIST.

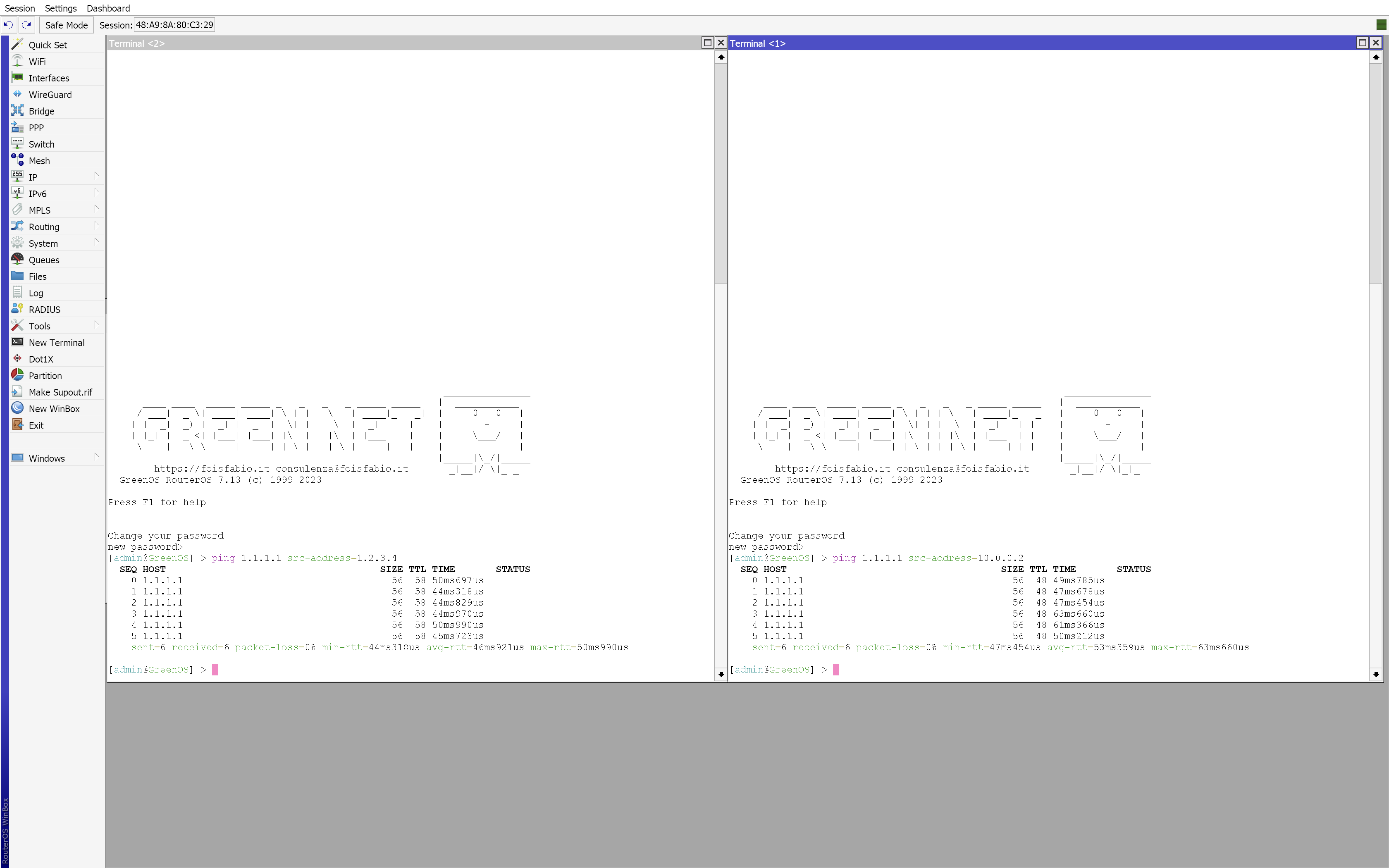

1.4 Accertiamoci che il nostro Router esca verso internet.

Facciamo dei ping verso 1.1.1.1 specificando l’indirizzo sorgente.

2. Configuriamo lo switch Mikrotik SW1.

La serie CRS di Mikrotik, nonostante supporti RouterOS, nasce principalmente per fare switching.

In particolare il CRS112-8P utilizzato per questo laboratorio monta una piccola CPU con architettura MIPSBE.

Questo dispostivo non supporta VLAN filtering, per cui eseguiremo la configurazione dal menu SWITCH, sfruttando al massimo le potenzialità di questo chipset.

Partiamo con un router resettato a default.

2.1 Configuriamo le VLAN

Apri il terminale e digita:

###RINOMINIAMO LO SWITCH

/system identity set name=SW1-CRS112POE

###AGGIUGIAMO UNA DESCRIZIONE ALLE PORTE ETHERNET

/interface ethernet

set [ find default-name=ether1 ] comment=TRUNK_TO_R2

set [ find default-name=ether2 ] comment=LAN

set [ find default-name=ether5 ] comment=VOIP

set [ find default-name=ether8 ] comment=TRUNK_TO_AP1

###CREIAMO IL BRIDGE GENERALE

/interface bridge

add name=bridge-MAIN

###AGGIUNGIAMO TUTTE LE PORTE AL BRIDGE

/interface bridge port

add bridge=bridge-MAIN interface=ether1

add bridge=bridge-MAIN interface=ether2

add bridge=bridge-MAIN interface=ether3

add bridge=bridge-MAIN interface=ether4

add bridge=bridge-MAIN interface=ether5

add bridge=bridge-MAIN interface=ether6

add bridge=bridge-MAIN interface=ether7

add bridge=bridge-MAIN interface=ether8

###CREIAMO LE INTERFACCE VLAN SUL BRIDGE

/interface vlan

add interface=bridge-MAIN name=vlan10 vlan-id=10

add interface=bridge-MAIN name=vlan30 vlan-id=30

add interface=bridge-MAIN name=vlan60 vlan-id=60

###INDICHIAMO SU CHE PORTE POSSONO TRANSITARE LE VLAN SIA TAGGATE CHE SENZA TAG

/interface ethernet switch vlan

add ports=switch1-cpu,ether1,ether2,ether8 vlan-id=10

add ports=ether1,ether8 vlan-id=30

add ports=switch1-cpu,ether1,ether5 vlan-id=60

###INDICHIAMO IL TAG DA TRASPORTARE ALLE PORTE TRUNK

/interface ethernet switch egress-vlan-tag

add tagged-ports=switch1-cpu,ether1,ether8 vlan-id=10

add tagged-ports=ether1,ether8 vlan-id=30

add tagged-ports=switch1-cpu,ether1 vlan-id=60

###INDICHIAMO LE PORTE IN ACCESS (untagged) IN MODO CHE IL TRAFFICO SENZA TAG VENGA TAGGATO CON IL TAG DI RIFERIMENTO

/interface ethernet switch ingress-vlan-translation

add comment="INSERIRE TUTTE LE PORTE UNTAGGED" customer-vid=0 new-customer-vid=10 ports=ether2

add customer-vid=0 new-customer-vid=60 ports=ether5

2.2 Configuriamo la sezione IP;

Lo Switch è già configurato correttamente per indirizzare il traffico sulle corrispettive VLAN.

Assegnamo però un’ip alla VLAN10 in modo che dalla LAN possa essere fatto del management dello stesso e in modo che lo switch sia in grado di raggiungere Internet.

Apri il terminale e digita:

###ASSEGNAMO L'INDIRIZZO IP ALLO SWITCH

/ip address

add address=10.16.28.11/24 interface=vlan10 network=10.16.28.0

###ASSEGNAMO UN DNS ALLO SWITCH

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,8.8.8.8

###ASSEGNAMO UN GATEWAY ALLO SWITCH

/ip route

add distance=1 gateway=10.16.28.1

###CREIAMO LA LISTA INTERFACCE

/interface list

add name=LAN

/interface list member

add interface=vlan10 list=LAN

###NASCONDIAMO LA POSSIBILITA' DI VEDERE I NEIGHBOR ALLA RETE GUEST

/tool mac-server mac-winbox

set allowed-interface-list=LAN

/ip neighbor discovery-settings

set discover-interface-list=LAN

3. Configuriamo l’access point Mikrotik.

Partiamo sempre da una configurazione di default.

Ad ogni modo sulla Groove, il traffico proveniente dalla LAN destinato alla interfaccia Wi-Fi, in ogni caso viene processato dalla CPU. Per cui non possiamo valerci di nessun vantaggio per evitare questo.

Utilizzeremo VLAN filtering per configurare questo AP.

3.1 Configuriamo le VLAN;

Apri il terminale e digita:

###RINOMINIAMO L'ACCESS POINT

/system identity set name=AP1 - Groove

###CONFIGURIAMO LE INTERFACCE WI-FI E CREIAMO UN'INTERFACCIA VIRTUALE PER LA RETE GUEST.

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

add authentication-types=wpa2-psk mode=dynamic-keys name=profile-OFFICE supplicant-identity="" wpa2-pre-shared-key=Greenet2466

add authentication-types=wpa2-psk mode=dynamic-keys name=profile-GUEST supplicant-identity="" wpa2-pre-shared-key=12345678

/interface wireless

set [ find default-name=wlan1 ] country=italy disabled=no installation=indoor mode=ap-bridge security-profile=profile-OFFICE ssid=GREENET-OFFICE wireless-protocol=802.11 wps-mode=\

disabled

add disabled=no keepalive-frames=disabled master-interface=wlan1 multicast-buffering=disabled name=wlan2 security-profile=profile-GUEST ssid=\

GREENET-GUEST wds-cost-range=0 wds-default-cost=0 wps-mode=disabled

###CREIAMO IL BRIDGE

/interface bridge

add name=bridge-main

###CREIAMO LE INTERFACCE VLAN

/interface vlan

add interface=bridge-main name=vlan10 vlan-id=10

add interface=bridge-main name=vlan30 vlan-id=30

###AGGIUGIAMO LE PORTE AL BRIDGE

/interface bridge port

add bridge=bridge-main interface=ether1 pvid=10

add bridge=bridge-main interface=wlan1 pvid=10

add bridge=bridge-main interface=wlan2 pvid=30

###CONFIGURIAMO LE VLAN SUL BRIDGE

/interface bridge vlan

add bridge=bridge-main tagged=bridge-main,ether1 untagged=wlan1 vlan-ids=10

add bridge=bridge-main tagged=bridge-main,ether1 untagged=wlan2 vlan-ids=30

###ATTIVIAMO IL VLAN FILTERING

/interface bridge set vlan-filtering=yes 0

3.2 Configuriamo la sezione IP;

Apri il terminale e digita:

###ASSEGNAMO UN IP ALL'ACCESS POINT

/ip address

add address=10.16.28.21/24 interface=vlan10 network=10.16.28.0

###ASSEGNAMO UN SERVER DNS DI RIFERIMENTO

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,8.8.8.8

###CONFIGURIAMO IL GATEWAY DI RIFERIMENTO

/ip route

add distance=1 gateway=10.16.28.1

###DISABILITIAMO I SERVIZI NON NECESSARI

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yes

###CREIAMO LA LISTA INTERFACCE

/interface list

add name=LAN

/interface list member

add interface=vlan10 list=LAN

###NASCONDIAMO LA POSSIBILITA' DI VEDERE I NEIGHBOR ALLA RETE GUEST

/tool mac-server mac-winbox

set allowed-interface-list=LAN

/ip neighbor discovery-settings

set discover-interface-list=LAN

Se ora eseguiamo dei test di funzionamento sia da rete Office che da rete Guest, possiamo notare che da rete Guest in Winbox non possiamo vedere i Neighbor in Winbox dei vari dispostivi in quanto abbiamo annunciato la loro propopagazione solo alla lista LAN.

Inoltre, non possiamo nemmeno raggiungere i dispostivi della LAN in quanto nel R2 abbiamo configurato una regola di firewall che lo impedisce.

Vuoi ulteriori infomazioni su questa configurazione, o vuoi fare qualche domanda per approfondire?

Scrivi nei commenti o contattami attraverso la sezione Contatti.

Scopri hAP ax lite, il nuovo router Mikrotik con potente processore ARM.

Ti è piaciuta questa guida MIKROTIK VLAN?

Segui tutte le guide su RouterOS alla pagina: Guide Mikrotik

E’ ora disponibile il nuovo canale telegram, dove puoi rispondere a dei quiz inerenti a Mikrotik e alle reti in generale. Iscriviti Subito!

Puoi inviare il tuo contributo Paypal oppure commenta e condividi questo contenuto.

Hai riscontrato errori in questa guida?? segnalacelo tramite la scheda CONTATTI

Copyright © 2024 foisfabio.it | Powered by Fabio Fois

Quanto è stato utile questo post?

Clicca su una stella per valutarla!

Voto medio 5 / 5. Conteggio dei voti: 10

Nessun voto finora! Sii il primo a valutare questo post.

Buongiorno, ho un mikrotik crs 112, avrei bisogno di sapere se posso creare delle VLAN con questo dispositivo, mi spiego meglio vorrei la eth1 configurata come WAN la eth 2 in ponte alla WAN e la eth 3 con una o più Vlan è possibile fare tutto questo? Grazie per la risposta

Si certamente. È indicato nella guida come configurare le vlan. Se necessiti di qualche indicazione piu specifica scrivi pure nei commenti o crea una richiesta di contatto dalla pagina contatti.