MIKROTIK FAILOVER RECURSIVE

MIKROTIK ROTTE RECURSIVE

In questa guida, vedremo come impostare il failover automatico nel nostro Router Mikrotik usando le rotte recursive, in una rete in cui abbiamo due connessioni WAN e un unica LAN, in modo da garantire in ogni condizione il traffico Internet.

Componenti utilizzati:

- Un Router Mikrotik hAP ax

- Due connessioni internet di cui una con IP pubblico e una sotto NAT.

Livello difficoltà: Medio-Semplice

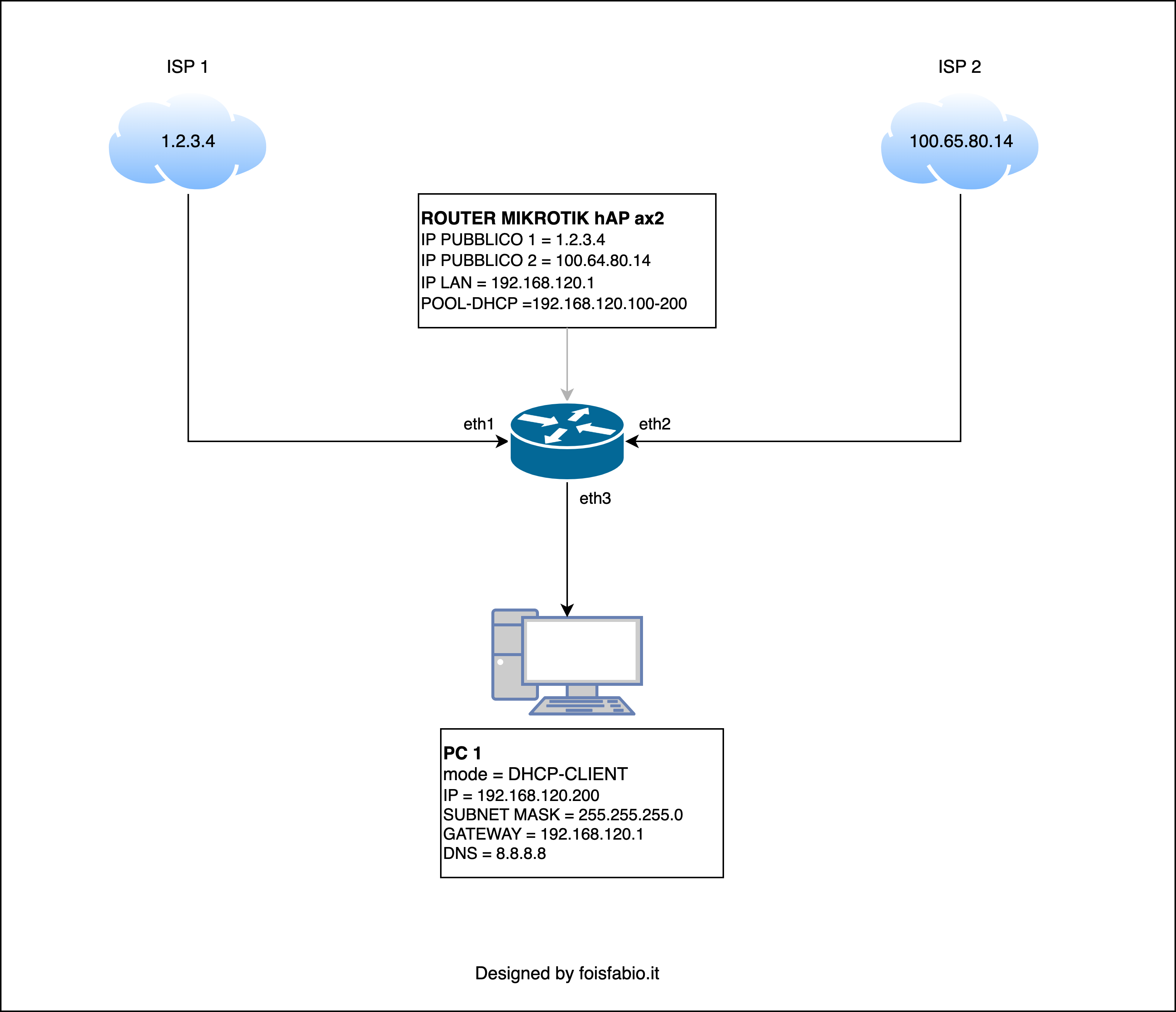

Analizziamo il diagramma in sovravisione.

Come possiamo osservare abbiamo una normalissima rete con un PC e due connessioni Internet tra cui una con IP pubblico 1.2.3.4 e l’altra con IP Nattato 100.65.80.14.

I due ISP che offrono connessione ci indicano di configurare i vari IP staticamente nel nostro Router e ci indicano le seguenti informazioni inerenti alle connessioni:

- ISP1 IP pubblico 1.2.3.4 – 255.255.255.255 – GW 10.246.159.50

- ISP2 IP pubblico nattato 100.65.80.14 – 255.255.0.0 – GW 100.65.230.255

Configureremo il nostro router Mikrotik, affinche la connessione con IP pubblico sia la principale e quella con IP nattato intervenga solo nell’eventualità la prima si presenti offline, usando il failover con rotte recursive.

Obbiettivo 1: Configurare la base sul Router

In questo articolo, riporto semplicemente il codice necessario per la configurazione base del router per questo laboratorio, se sei alle prime armi e non sei molto pratico della configurazione di base del router ti consiglio di vedere prima quest’articolo: MIKROTIK – CONFIGURAZIONE BASE

Se sei abbastanza pratico, resetta a default il router come indicato nell’obbiettivo 2 della guida configurazione base e incolla dopo il reset il seguente contenuto nel terminale.

Se il router ha le nuove versioni di RouterOS dovrai prima inserire una password per mettere in sicurezza il router.

###configurazione_base_2ISP_no-route

/interface bridge

add name=bridge_LAN

/interface ethernet

set [ find default-name=ether1 ] comment=Interfaccia_pubblica-1

set [ find default-name=ether2 ] comment=Interfaccia_pubblica-2

set [ find default-name=ether3 ] comment=LAN------------------>

/interface list

add name=WAN

/interface list member

add interface=ether1 list=WAN

add interface=ether2 list=WAN

/interface bridge port

add bridge=bridge_LAN interface=ether3

add bridge=bridge_LAN interface=ether4

add bridge=bridge_LAN interface=ether5

add bridge=bridge_LAN interface=wlan1

add bridge=bridge_LAN interface=wlan2

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-Ce country=italy disabled=no installation=indoor mode=ap-bridge ssid=GREENET wireless-protocol=802.11 \

wps-mode=disabled

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=20/40/80mhz-Ceee country=italy disabled=no frequency=5260 installation=indoor mode=ap-bridge ssid=GREENET \

wireless-protocol=802.11 wps-mode=disabled

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys supplicant-identity=MikroTik wpa2-pre-shared-key=green2805

/ip pool

add name=pool-dhcp ranges=192.168.120.100-192.168.120.150

/ip dhcp-server

add address-pool=pool-dhcp disabled=no interface=bridge_LAN lease-time=12h name=dhcp-server

/ip dhcp-server network

add address=192.168.120.0/24 dns-server=192.168.120.1 domain=WORKGROUP gateway=192.168.120.1 netmask=24

/ip address

add address=1.2.3.4 interface=ether1 network=10.246.159.50

add address=100.65.80.14/16 interface=ether2 network=100.65.0.0

add address=192.168.120.1/24 interface=bridge_LAN network=192.168.120.0

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,208.67.222.220

/ip dns static

add address=192.168.120.1 regexp=router.lan

/ip firewall filter

add action=accept chain=input connection-state=established,related,untracked

add action=drop chain=input connection-state=invalid

/ip firewall nat

add action=masquerade chain=srcnat out-interface-list=WAN src-address=192.168.120.0/24

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www address=192.168.120.0/24

set ssh address=192.168.120.0/24

set api disabled=yes

set winbox address=192.168.120.0/24

set api-ssl disabled=yes

/system clock

set time-zone-name=Europe/Rome

/system identity

set name=LAB-failoverQuesta conf è completa, ma non uscirete su internet in quanto vanno ancora settate le rotte che vedremo nel successivo passaggio.

Obbiettivo 2: Configurare le rotte recursive per il failover

Questo è il punto chiave di questo articolo, analiziamo insieme come impostare il failover e le rotte recursive sul router Mikrotik con i gateway indicati dal nostro ISP.

Dobbiamo inizialmente creare due static-route dove forziamo i nostri gateway indicati dal nostro ISP a essere univici nel raggiungere un IP pubblico di terze parti, che utilizzeremo come appoggio per testare la bontà della nostra connessione.

E’ fondamentale utilizzare IP differenti da quelli indicati nel menù IP DNS.

Nel mio caso in IP DNS è utilizzato questi IP: servers=1.1.1.1,208.67.222.220

Per cui utilizziamo come IP pubblici di appoggio i seguenti:

- 1.0.0.1 lo utilizziamo per la connessione principale

- 8.8.8.8 lo utilizziamo per la connessione secondaria

Apriamo il terminale e settiamo le static route come segue:

/ip route

###static-route1 ISP1<--->1.0.0.1

add dst-address=1.0.0.1 gateway=10.246.159.50 distance=1 comment=static-route-ISP1

###static-route ISP2<--->8.8.8.8

add dst-address=8.8.8.8 gateway=100.65.230.255 distance=1 comment=static-route-ISP2

Ora dovremo inserire le vere è proprie rotte recursive, quindi di conseguenza nelle default route recursive è necessario utilizzare gli ip pubblici di appoggio e non quelli realmente indicati dal ISP.

Ad ogni modo questi avranno un percorso ben definito dalle static-route impostate precedentemente, però nonostante questo è fondamentale specificare un target-scope idoneo e un controllo icmp che monitorà lo stato della connessione.

Apriamo il terminale e configuriamo le default-route-recursive come segue:

/ip route

###default-route-ISP1

add dst-address=0.0.0.0/0 gateway=1.0.0.1 distance=1 target-scope=31 check-gateway=ping comment=default-route-main

###default-route-ISP2

add dst-address=0.0.0.0/0 gateway=8.8.8.8 distance=2 target-scope=31 check-gateway=ping comment=default-route-backup

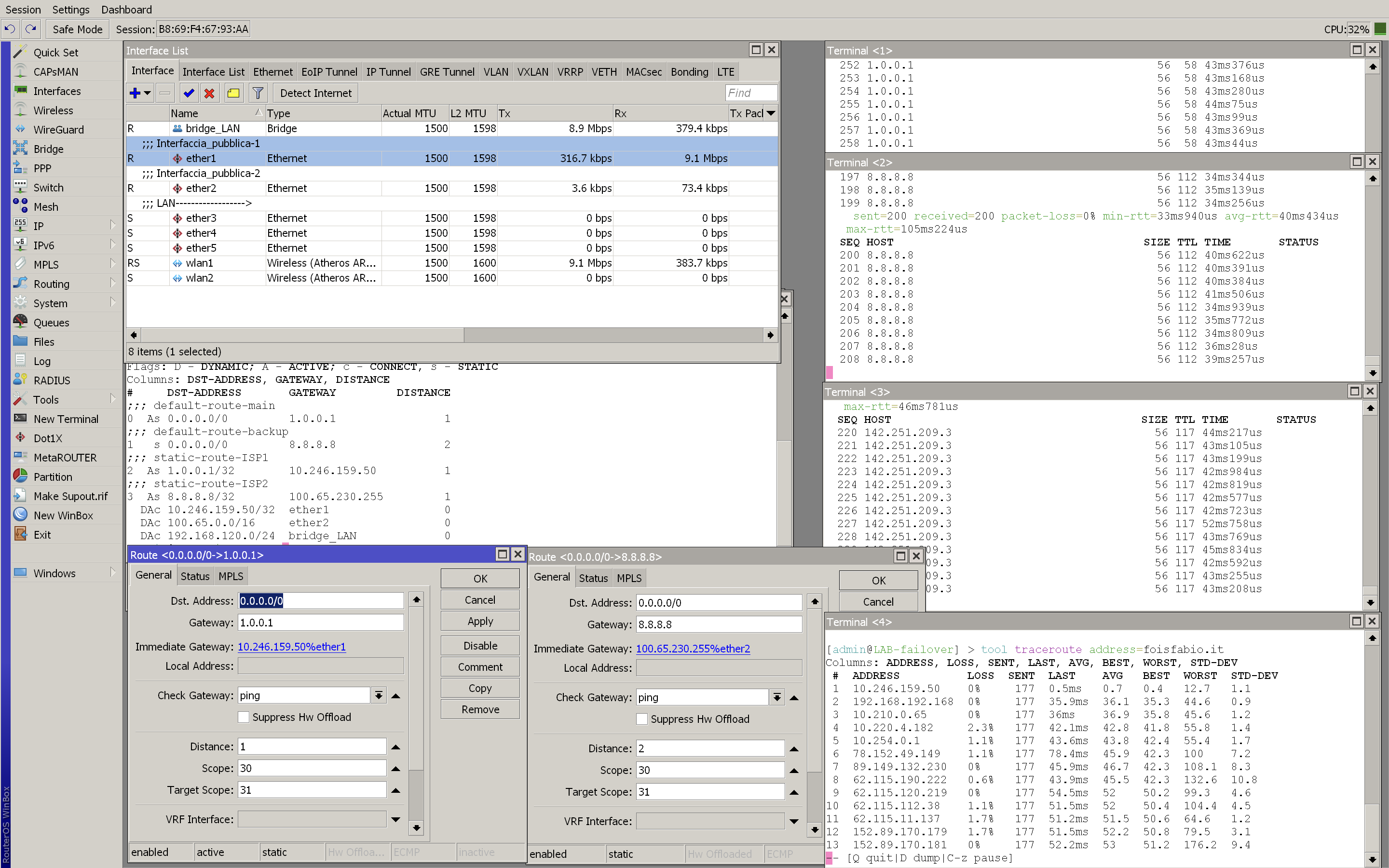

Obbiettivo 3: Testare il funzionamento con entrambi gli ISP ONLINE.

Come possiamo osservare nella finestra qui di sopra, abbiamo entrambi gli ISP attivi, questo possiamo vederlo dalla finestra “Terminal 1” che esegue il ping su 1.0.0.1 che abbiamo fissato precendemente su ISP1 e dalla finestra “Terminal 2” che esegue ping su 8.8.8.8 che abbiamo fissato su ISP 2.

Quindi con ISP1 e ISP2 online, il nostro router usa la default route di ISP 1 come possiamo vedere dal print delle rotte che indica la default route di ISP1 come AS (active, static).

Infatti notiamo il traffico sull’interfaccia ether1, inoltre nella finestra “Terminal 3” abbiamo ping continuo verso google.it e vediamo che il router naviga correttamente.

Nella finestra “Terminal 4”, abbiamo un traceroute verso foisfabio.it che indica nel primo hop che stiamo passando per il gateway di ISP1.

Ora analiziamo come si comporta se a monte dell’operatore manca internet però il gateway 10.246.159.50 rimane online.

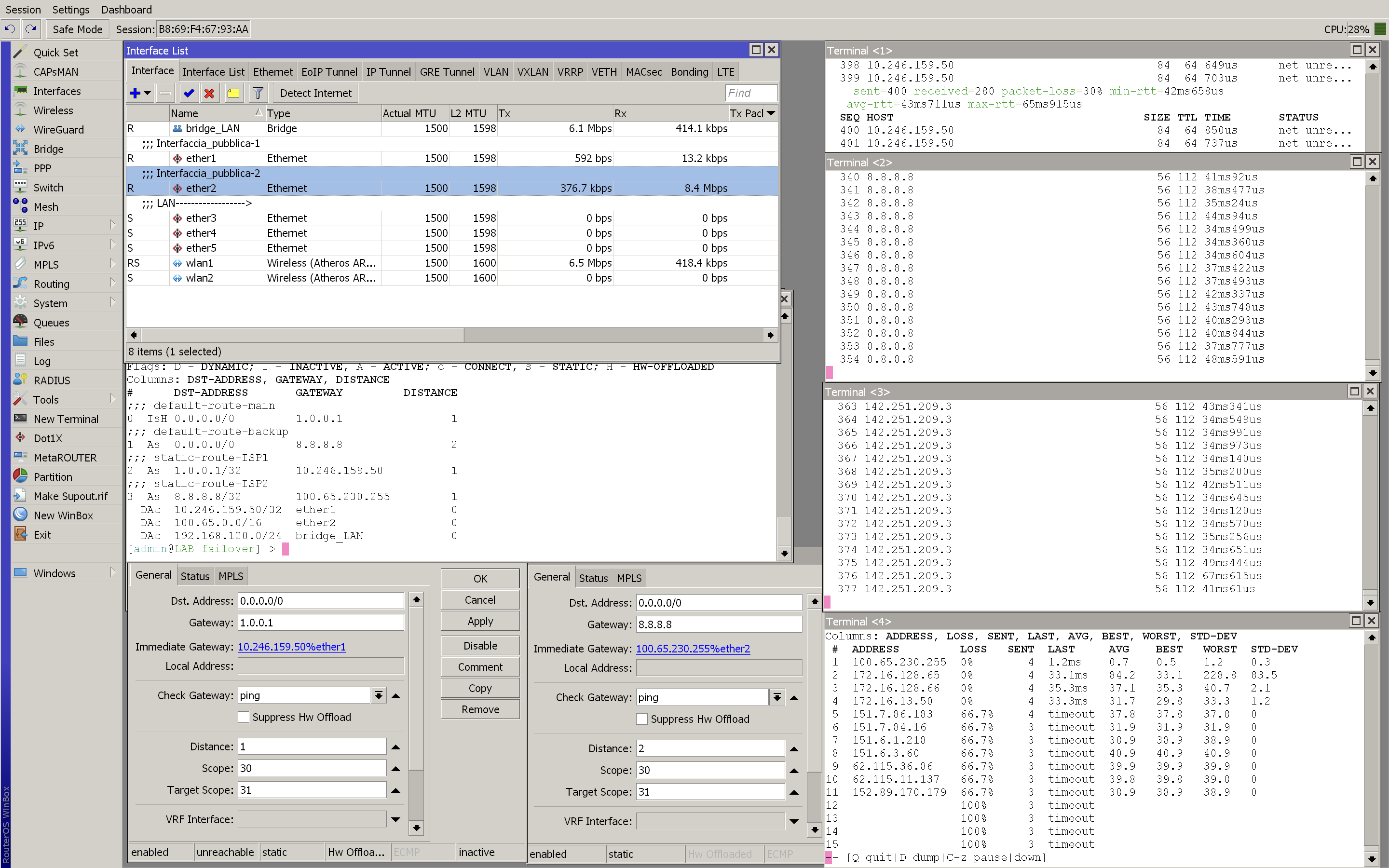

Obbiettivo 4: Testare il funzionamento con ISP1 Offline e ISP2 Online.

Come possiamo osservare dalla precedente immagine, le interfacce ether1 e ether2 sono rimaste running, ma abbiamo simulato un guasto verso internet di ISP 1, per cui raggiungiamo correttamente il gateway 10.246.159.50 di ISP1, ma è presente un guasto nella loro rete che non permette l’instradamento verso internet.

Analizzando nel dettaglio la schermata, notiamo anche che il ping nella finestra “Terminal1” è andato in timeout (net unrechable).

Nonostante questo raggiugiamo google.it (vedi Terminal 3), passando per ISP2, come possiamo notare anche dal traffico sull’interfaccia ether2 e dalla presenza del gateway di ISP2 nel primo hop del traceroute nella finestra Terminal 4.

Anche la default route di ISP 1 è mostra come stato AS, mentre la default route di ISP1 ci indica ISH (inactive, static, Hw offload).

Questo sistema è molto performante è immediato nello scambio tra ISP e non necessità di eventuali script per verificare lo stato online dei vari operatori.

Su RouterOS 7, è un po rallentata la grafica in ip route, nonostante il funzionamento sia davvero molto rapido, è quindi fortemente raccomadato verificare lo stato delle rotte da Terminale.

Inoltre, sappi che è possibile definire una lista di indirizzi che usa sempre ISP2 nono stante ISP1 sia online.

Vuoi ulteriori infomazioni su questa configurazione, o vuoi fare qualche domanda per approfondire?

Scrivi nei commenti o contattami attraverso la sezione Contatti.

Scopri hAP ax lite, il nuovo router Mikrotik con potente processore ARM.

Ti è piaciuta questa guida MIKROTIK FAILOVER RECURSIVE

Segui tutte le guide su RouterOS alla pagina: Guide Mikrotik

E’ ora disponibile il nuovo canale telegram, dove puoi rispondere a dei quiz inerenti a Mikrotik e alle reti in generale. Iscriviti Subito!

Puoi inviare il tuo contributo Paypal oppure commenta e condividi questo contenuto.

Hai riscontrato errori in questa guida?? segnalacelo tramite la scheda CONTATTI

Copyright © 2023 foisfabio.it | Powered by Fabio Fois

Quanto è stato utile questo post?

Clicca su una stella per valutarla!

Voto medio 5 / 5. Conteggio dei voti: 1

Nessun voto finora! Sii il primo a valutare questo post.

Ottima guida, molto chiara ed utilissima

Ottimo, funziona perfettamente 👍

Ciao Fabio grazie per l’ottima e velocissima guida! E’ possibile definire un host della rete LAN in modo che esca sempre dal solito ISP?

Ciao, c’è un esempio in questa guida

https://foisfabio.it/index.php/2022/12/14/mikrotik-2-wan-pppoe-routeros

Obbiettivo 11